وزارت دادگستری آمریکا امروز اعلام کرده که تونسته وب سایت های گروه باج افزاری ALPHV رو توقیف کنه و یه رمزگشا هم توسعه داده تا حدود 500 قربانی بطور رایگان ، داده هاشون رو بازیابی کنن.

جزییات زیادی از این عملیان اعلام نشده و تنها یه حکم بازرسی منتشر شده که یسری اطلاعات در خصوص این عملیات FBI میده.

داستان اینجوری هستش که FBI توسط یه مامور مخفی که اصطلاحا بهش CHS میگن، بعنوان شریک (Affiliate) در عملیات باج افزار ALPHV/BlackCat ثبت نام کرده.

بعد از مصاحبه توسط اپراتورهای باج افزار، مامور مخفی تایید شده و اعتبارنامه های ورود به پنل Backend مختص شرکا رو دریافت کرده.

این پنل در اختیار عموم نیست و تنها برای اپراتورها و شرکای باج افزار هستش که بتونن کمپین های باج افزاری و مذاکره با قربانیان رو مدیریت کنن.

FBI به این پنل دسترسی پیدا کرده تا نحوه عملکرد اونو مشخص کنه.

پنل اینجوری بوده که شرکا از طریق داشبورد یا گزینه ی Campaigns در منو میتونستن به قربانی هایی که توسط باج افزار Blackcat آلوده شدن، دسترسی و قربانی مدنظرشون رو انتخاب کنن.

در صفحه ی Campaigns ، مهاجم میتونست اطلاعاتی از جمله : قربانی ، قیمت کامل باج درخواستی ، قیمت باج با تخفیف ، تاریخ اتمام فرصت قربانی ، آدرس ارزهای دیجیتال ، تراکنش های ارز های دیجیتال ، نوع سیستم آلوده شده، یاداشت درخواست باج ، چت با قربانی و … رو مشاهده کنه.

با دسترسی که FBI داشته، تونسته کلید های خصوصی رمزگشایی رو هم بدست بیاره که به حدودا 500 قربانی کمک کرده تا داده های خودشون رو بصورت رایگان بازیابی کنن.

البته مشخص نیست که این کلیدهارو چطوری بدست آوردن، چون این کلیدها برای شرکا قابل مشاهده نبودن.

یه فرضیه اینه که FBI با دسترسی که به این پنل داشته تونسته آسیب پذیری روشون بدست بیاره که با اکسپلویت اون تونسته یه دامپ از دیتابیس بگیره یا هم که تونسته دسترسی بیشتری به سرور بگیره. البته این موارد در حد فرضیه هست و تایید نشدن.

FBI همچنین گفته که ، 946 جفت کلید خصوصی و عمومی مرتبط با سایتهای مذاکره Tor، سایتهای نشت دادهها و پنل مدیریتی عملیات باجافزار رو بدست آورده و در یه فلش USB که در فلوریدا نگهداری میشه، ذخیره کردن.

وقتی یه سایت ناشناس در TOR بالا میاد، یه جفت کلید خصوصی و عمومی منحصربه فرد مرتبط با آدرس URL.onion ایجاد میکنن که بعدا اونارو در شبکه TOR رجیستر میکنن.

هر کسی که این جفت کلیدهای خصوصی و عمومی رو داشته باشه، میتونه URL رو کنترل کنه، بنابراین میتونه اون URL رو بدزده و روی سرور خودش تنظیم کنه .

FBI در خصوص نحوه ی دسترسی به این کلیدها هم جزییاتی نگفته اما احتمالا از همون دسترسی که برای استخراج رمزگشا استفاده کردن، برای این مورد هم استفاده کردن.

FBI تایید کرده که این کلیدهای TOR با سایت نشت داده، پنل شرکا و سایتهای منحصربه فرد مذاکره که در یادداشتهای باج به قربانیان داده میشد، مرتبط هستن.

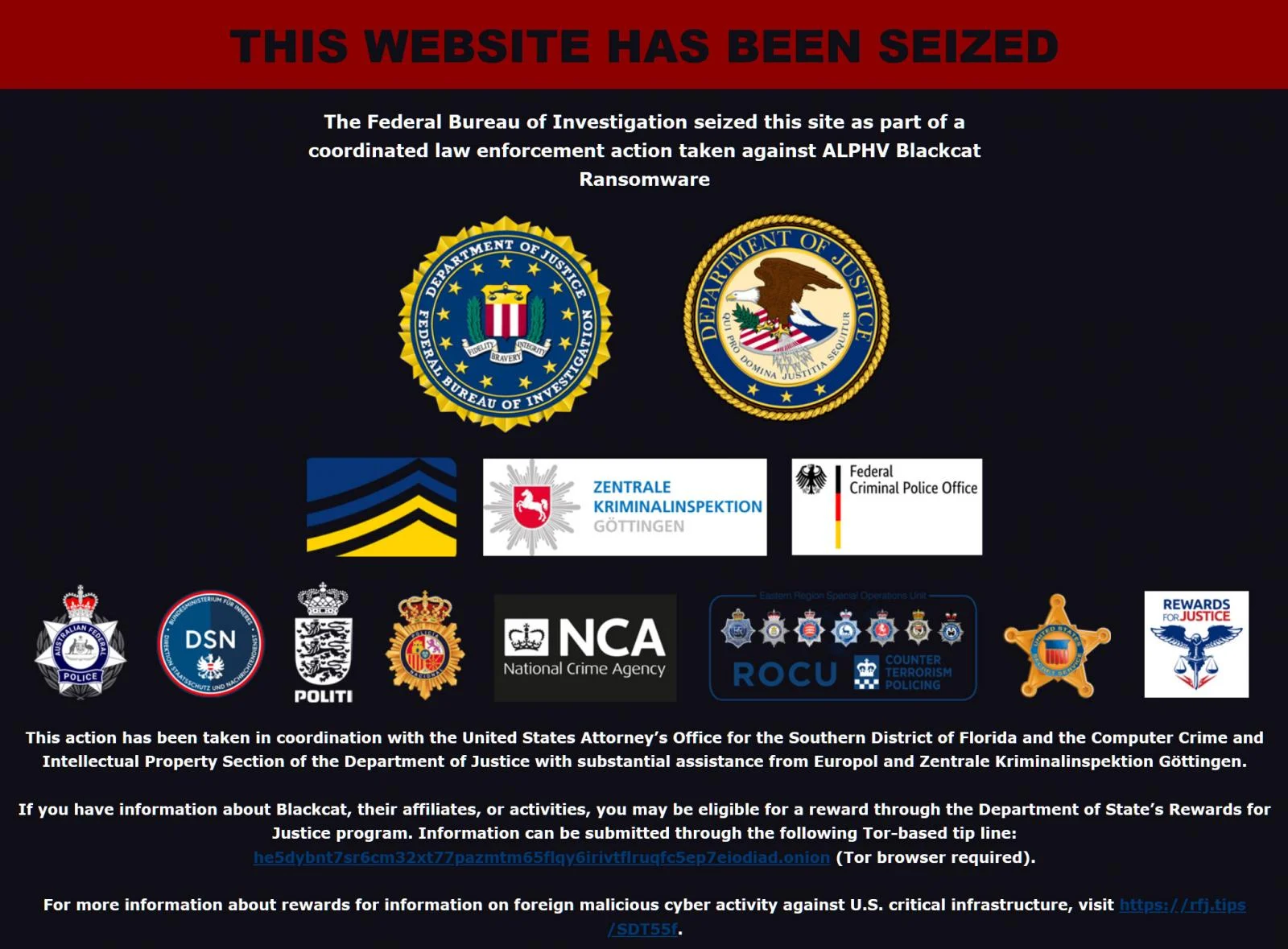

سایتهای نشت داده و برخی سایتهای مذاکره الان توسط FBI توقیف شدن و صفحه ی زیر رو نمایش میدن.

این سومین عملیات افشاء شده ی مجریان قانون هستش که در اون تونستن منجر به اختلال و افشای کلیدهای رمزگشا بشن.

اولین عملیات مرتبط با باج افزار REvil بود که در اون FBI تونسته بود به کلید رمزگشای اصلی در حمله ی زنجیره تامین Kaseya دسترسی داشته باشه و دومین عملیات هم مرتبط با باج افزار Hive بود که در اون FBI تونست بیش از 1300 کلید رمزگشا رو استخراج کنه.

احتمالا در آینده شاهد افزایش عملیات اختلال در زیرساخت های باج افزاری توسط FBI و سایر مجربان قانون باشیم. از طرفی این اختلال ها ممکنه برای چندین ماه عملیات باج افزاری BlackCat/ALPHV رو تعطیل کنه، اما مثله قبل ممکنه دوباره با یه اسم جدید برگردن.

حکم بازرسی رو میتونید از اینجا یا کانالمون دانلود کنید.