گوگل از زمان راه اندازی برنامه ی Google VRP در سال 2010 تا به امروز، برای باگهایی که در سیستم ها و برنامه هاش گزارش شده، بانتی داده.

با توجه به اینکه سیستمها در طول زمان امن تر شدن، بنابراین یافتن باگ ها زمانبر شده. برای همین، گوگل اعلام کرده که میزان بانتی هاش رو 5 برابر کرده، یعنی حداکثر 151,515 دلار (101,010 برای یک RCE در محصولات حساس گوگل، با ضریب ۱.۵ برای کیفیت گزارش = ۱۵۱،۵۱۵ دلار)

حالا چرا 101010؟ دلیلش اینه که به حرف B علاقمند هستن. اگه کدهای اسکی رو ببینید، مقداری که برای حرف B در نظر گرفتن 42 هستش که باینری 42 برابر 101010 میشه.

علاوه بر مثال RCE بالا، گوگل یسری مثال دیگه هم از این افزایش ارائه داده:

| مثال از آسیب پذیری | بانتی جدید | بانتی قدیمی |

|---|---|---|

| A logic flaw leading to an accounts.google.com @gmail.com account takeover | ($50,000 * 1.5) = $75,000 | $13,337 |

| XSS on idx.google.com | ($10,000 * 1.5) = $15,000 | $3,133.7 |

| A logic flaw disclosing PII on home.nest.com (a tier 1 acquisition domain) | ($2,500 * 1.5) = $3,750 | $500 |

برای اینکه میزان این بانتی ها رو دقیق بدونید، میتونید به این لینک مراجعه کنید. اما در زمان نگارش این پست به این صورت هستن:

| Category | Examples | Google applications on Tier 0 domains [0], or global impact [1] (T0) | Google applications on Tier 1 domains [2] (T1) | Normal Google Applications (T2)

Examples include: *.google.com, *.youtube.com, *.blogger.com, *.admob.com |

Applications on acquisition Tier 0, Tier 1 domains [3][4] (T3a) | Other acquisitions, other sandboxed or lower priority applications [4] (T3b)

Examples include: *.withgoogle.com, *.withyoutube.com |

|---|---|---|---|---|---|---|

| Vulnerabilities giving direct access to Google servers | ||||||

| Remote code execution (S0) | Command injection, deserialization bugs, sandbox escapes | $101,010 | $101,010 | $75,000 | $10,000 | $1,337 – $5,000 |

| Unrestricted file system or database access (S1) | Unsandboxed XXE, SQL injection | $75,000 | $75,000 | $50,000 | $10,000 | $1,337 – $5,000 |

| Logic flaw bugs leaking or bypassing significant security controls impacting SPII [5] (S2a) | SPII – Direct object reference, remote user impersonation | $50,000 | $50,000 | $31,337 | $5,000 | $500 |

| Logic flaw bugs leaking or bypassing significant security controls impacting PII or other confidential information (S2b) | PII or other confidential information – Direct object reference, remote user impersonation | $31,337 | $20,000 | $13,337 | $2,500 | $500 |

| Logic flaw bugs leaking or bypassing significant security controls impacting other data/systems (S2c) | Other – Direct object reference, remote user impersonation | $13,337 | $10,000 | $5,000 | $1,337 | $500 |

| Vulnerabilities giving access to client or authenticated session of the logged-in victim | ||||||

| Execute code on the client (C0) | Web: Cross-site scripting Mobile / Hardware: Code execution |

$20,000 | $15,000 | $10,000 | $500 | $200 |

| Other valid security vulnerabilities (C1) | Web: CSRF, Clickjacking Mobile / Hardware: Information leak, privilege escalation |

$5,000 – $15,000 | $5,000 – $15,000 | $1,337- $10,000 | $500 | $200 |

این افزایش بانتی برای گزارش های قدیمی نیست و فقط گزارشهایی که از 11 جولای 2024 به بعد گزارش میشن رو شامل میشه.

گوگل یک ضریبی رو هم برای کیفیت گزارش ها در نظر گرفته و اعلام کرده که این قضیه، روی بانتی نهایی شما تاثیر مثبتی داره و یه جور تشویق برای ارائه ی گزارش های با کیفیت هستش، تا تاثیر آسیب پذیری کشف شده توسط شما رو به وضوح نشون بده.

ضرایبی که گوگل در نظر گرفته :

- کیفیت عالی: 1.5 برابر مقدار بانتی. مثلا اگه میزان پاداش 10 هزار دلار باشه و گزارشتون عالی باشه، در نهایت 15 هزار دلار میگیرید.

- کیفیت خوب: 1 برابر مقدار بانتی. مثلا اگه میزان پاداش 10 هزار دلار باشه و گزارشتون خوب باشه، در نهایت همون 10 هزار دلار میگیرید.

- کیفیت پایین: 0.5 برابر مقدار بانتی. مثلا اگه میزان پاداش 10 هزار دلار باشه و گزارشتون کیفیت پایینی داشته باشه، در نهایت مقدار 5 هزار دلار بانتی میگیرید.

برای اینکه در خصوص این کیفیتها بیشتر بدونید، میتونید از این لینک استفاده کنید. اما در زمان نگارش این پست، ویژگی های هر کیفیت به این صورت مشخص شده:

- ویژگی های گزارش های با کیفیت عالی:

- دارای یک وصله پیشنهادی یا یک اقدام کاهشی باشه.

- شامل یک تحلیل ریشه ای و عمیق (Root Cause Analysis) باشه تا به گوگل کمک کنه، بتونه موارد مشابه این باگ رو شناسایی کنه.

- ویژگی های گزارش های با کیفیت خوب:

- باگ رو بصورت کامل و دقیق و مو به مو توضیح بدید. مثلا گزارشتون باید شامل شماره ی نسخه ی برنامه، سیستم عامل، مرورگر وب و مدل سخت افزاری که استفاده میکنید و … باشه.

- یک POC که بطور سریع و آسون، آسیب پذیری رو با هر خروجی قابل اجرا (مثلا ضبط ویدیو، فایل APK و … ) نشون بده.

- توضیح گام به گام در مورد نحوه ی بازتولید آسیبپذیری

- تحلیل و نمایش مختصر از تاثیر آسیب پذیری

- همچنین هنگام پرسش، محقق پاسخگو باشه و بصورت دقیق پاسخ بده.

- ویژگی های گزارش های با کیفیت پایین:

- گزارشهایی که ویژگی های گزارش های خوب رو ندارن.

گوگل گفته قبلا اصلاح کننده هایی که روی گزارشها اعمال میکرده رو منتشر نکرده بود، ولی اونا عموما براساس قابلیت اکسپلویت شدن و تاثیر آسیب پذیری بودن و میتونستن میزان پاداش یک گزارش رو کم یا زیاد کنن. اما الان میخوان شفاف عمل کنن و عواملی که منجر به افزایش و کاهش میزان پاداش گزارشات شما میشن رو ارائه بدن.

برای اینکه با این موارد آشنا بشید، میتونید از این لینک استفاده کنید. در زمان نگارش این پست، مواردی که گوگل اشاره کرده:

مقدار روال:

| نوع | مقدار | توضیحات |

|---|---|---|

| Incidents | $500 | مسائل امنیتی که آسیب پذیری فنی نیستن. مثلا یک کارمند گوگل بطور تصادفی یک سند محرمانه ای رو منتشر میکنه. |

| 3rd-party system | $100-$500 | مبلغ استاندارد برای یک مسئله با یکپارچه سازی یا پیکربندی شخص ثالث که گوگل کنترل یکپارچه سازی یا پیکربندی اونو داره، اما نه برنامه اصلی رو. |

| Documentation update (security impacting) | $100-$500 | مبلغ استاندارد برای گزارشهای مستندات نادرست که احتمالاً منجر به وضعیتهای ناامن برای کاربران میشه. |

| Documentation update | HOF credit | مبلغ استاندارد برای گزارش مستندات ناکافی یا نادرست |

مواردی که منجر به افزایش میشه:

| نوع | مقدار | توضیحات |

|---|---|---|

| Panel discretion | +$1k | یک مبلغ استاندارد که پنل به صلاحدید خودش میتونه به پاداش اضافه کنه. |

| Time-limited bonus | +75% | پاداش های زمانی محدود برای اهداف خاص VRP |

| Swag | +??? | نحوه ی دریافت این پاداش یک معماست. |

مواردی که منجر به کاهش میشه: ( منظور اینه که پاداش شما با یک مرحله ی از پیش تعیین شده، کم میشه. مثلا گزارش های 5 هزار دلاری تبدیل به 3,133.7 میشن.)

| دسته بندی | توضیحات |

|---|---|

| Impact | کاهش بدلیل تاثیر آسیب پذیری |

| Prior access | کاهش بدلیل اینکه مهاجم از قبل باید به سیستم قربانی دسترسی داشته باشه. |

| Project access | کاهش بدلیل اینکه مهاجم باید به پروژه ی قربانی دسترسی داشته باشه. |

| User interaction | کاهش بدلیل اینکه نیاز به تعامل کاربر داره. |

| Exploitability | کاهش بدلیل اینکه حمله همچنان امکان پذیره اما آسیب پذیری در عمل قابل اکسپلویت شدن نیست. |

گوگل علاوه بر افزایش بانتی ها، تغییراتی رو هم در سطح (Tier) برنامه هاش ایجاد کرده. چون معتقده که اینجوری چیزایی که براش مهم هستن رو بهتر مشخص میکنه و برای اونا بهتر بانتی میده. (جدول میزان بانتی (جدول شماره ی دوم در این نوشته) رو مشاهده کنید)

گوگل همچنین باگ های منطقی مربوط به نشت یا دور زدن کنترلهای امنیتی رو به سه دسته ی SPII و PII/confidential information و غیره تقسیم کرده، چون معتقده که دسته بندی قدیمی خیلی گسترده بود و اینجوری میتونه برای این باگهای منطقی، که تاثیر قابل توجهی دارن، بانتی بیشتری بده. (جدول میزان بانتی (جدول شماره ی دوم در این نوشته) رو مشاهده کنید)

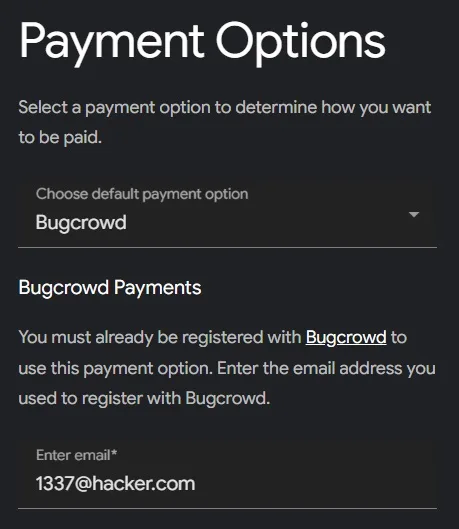

علاوه بر این موارد، گوگل از طریق پلتفرم Bugcrowd هم پرداختی داره. دلیل این کار هم اینه پرداختی ها از طریق bughunters.google.com خیلی کند بود و روشهای پرداخت محدودی داشته و خیلیا اعتراض کردن. گوگل گفته برای اینکه هانترها راحت باشن، پرداختی هارو از طریق Bugcrowd هم فعال کرده چون دریافت پول از این پلتفرم آسون و سریع هستش و همچنین این پلتفرم روشهای مختلفی برای پرداخت داره.

برای اینکار در bughunters.google.com ثبت نام کنید و در تنظیمات پروفایلتون وارد بخش پرداختها بشید و گزینه ی Bugcrowd رو انتخاب و ایمیلی که باهاش در Bugcrowd عضو شدید رو وارد کنید. اگر قبلا عضو bughunters.google.com هستید، همین مراحل رو طی کنید.

گوگل اعتقاد زیادی به برنامه های باگ بانتی و مشارکت عمومی محققین امنیتی داره، این میشه از گزارشاتی که هر ساله در خصوص عملکرد برنامه ی باگ بانتیش منتشر میکنه، فهمید.

برای همین هر ساله برنامه های جدیدی رو معرفی میکنه یا تغییراتی در میزان بانتی هاش میده. مثلا اخیرا رویداد kvmCTF رو معرفی کرده و در اون حداکثر 250 هزار دلار بانتی میده. یا قبلا رویدادی رو برگزار میکرد برای دور زدن سندباکس کروم و تا 180 هزار دلار براش بانتی تعیین کرده بود. همچنین Mobile VRP رو برای پلتفرم موبایلش برگزار میکنه. افزایش پاداشی هم برای پروژه ی OSS-Fuzz داشته.

همچنین هر ساله تغییرات و بهبودهایی در برنامه های باگ بانتیش میده. مثلا سال پیش تغییراتی در برنامه ی باگ بانتی اندروید اعمال کرد و اومد گزارشات ارسال شده رو از لحاظ کیفی رتبه بندی کرد، چیزی که امسال هم شاهدش هستیم.