همونطور که احتمالا در اخبار مشاهده کردید، اسرائیل حمله ای رو در روزهای سه شنبه و چهارشنبه علیه حزب الله انجام داد که در اون یسری پیجر و بی سیم، متعلق به این گروه، در یک حمله ی زنجیره تامین منفجر شد (در خصوص حملات زنجیره تامین، اینجا مطالبی نوشتیم.). این انفجارها، منجر به کشته شدن حداقل 26 نفر که دو موردش کودک بودن و زخمی شدن چندین هزار نفر شد. نشریه گاردین و گروه Bellingcat که در زمینه ی OSINT فعالیت داره، مطالبی در این خصوص منتشر کردن که در این پست، پوششون دادم.

در یک نقض امنیتی بی سابقه، هزاران پیجر و بیسیم (walkie-talkie radios) متعلق به اعضای حزب الله، در انفجارهای همزمان روز سه شنبه و چهارشنبه در لبنان منفجر و دست کم 26 نفر کشته و هزاران نفر زخمی شدن.

بیمارستانها بعد از حمله به پیجرها در روز سه شنبه، مملو از زخمی ها بودن و یک بیمارستان صحرایی در جنوب شهر صور برای اسکان مجروحان، در نظر گرفته شد.

حزب الله، اسرائیل رو مقصر دونست و قول داده که تلافی میکنه. اسرائیل از اظهارنظر در این خصوص خودداری کرده، اما انفجارهای روز سه شنبه چند ساعت از اعلام ارتش اسرائیل مبنی بر گسترش اهداف خود در جنگ 7 اکتبر آغاز شد و شامل نبرد علیه حزب الله در امتداد مرز با لبنان بود.

هنوز مشخص نیست که این حمله بی پروایانه چطوری رخ داده، اما چیزهایی که در خصوص این حادثه میدونیم رو در این گزارش آوردیم.

چگونه پیجرها و بی سیم ها منفجر شدن؟

به گفته یک منبع امنیتی ارشد لبنانی که با خبرگزاری رویترز صحبت کرده، مقدار کمی مواد منفجره در یک محموله جدید از 5000 پیجری که حزب الله برای اعضای خودش سفارش داده بود، کار گذاشته شده. این منبع گفت که سرویس های اطلاعاتی اسرائیل مسئول این امر بودن.

این منبع گفته: موساد یک برد حاوی مواد منفجره که یک کد رو دریافت میکنه، داخل دستگاه قرار داده. تشخیص اون حتی با دستگاه یا اسکنر، سخت بوده.

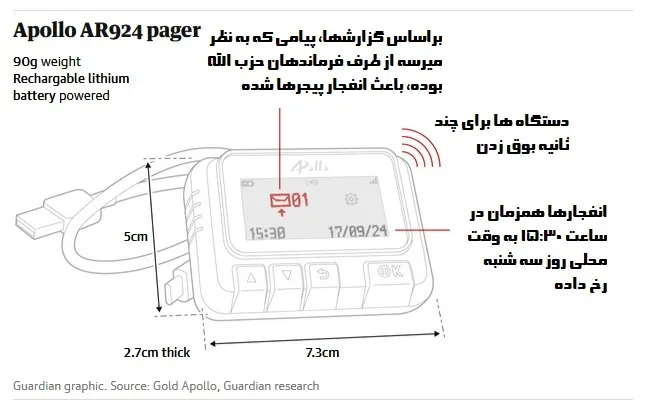

یک منبع امنیتی دیگه به رویترز گفته که تا ۳ گرم مواد منفجره در پیجرهای جدید مخفی شده بود و ماهها توسط حزبالله تشخیص داده نشده بودن. این منبع گفت که ۳۰۰۰ دستگاه از این پیجرها، زمانیکه یک پیام رمزدار به اونا ارسال شده، منفجر و بطور همزمان مواد منفجره رو فعال کرده.

یک مقام آمریکایی که به صورت ناشناس با نیویورک تایمز صحبت کرده، ادعاهای مشابهی رو مطرح و افزوده که دستگاهها قبل از رسیدن به لبنان دستکاری شده بودن. گزارش شده که مواد منفجره در هر پیجر در کنار باتری، همراه با یک سوئیچ که میتونست دستگاه رو از راه دور منفجر کنه، جاسازی شده بود.

به گزارش نیویورک تایمز، پیجرها پیامی رو در ساعت 15:30 به وقت محلی دریافت کردن، که به نظر میرسه از سوی فرماندهان گروه اومده باشه. این پیامی بود که گمان میره، مواد منفجره رو فعال کرده. براساس ویدیوهای منتشر شده، قربانیان در حال چک کردن پیجرهای خودشون در چند ثانیه قبل از انفجار هستن.

در مورد انفجارهای بی سیمها در روز چهارشنبه، جزییات کمی منتشر شده، اما یک منبع امنیتی به رویترز گفته که حزب الله، پنج ماه پیش، تقریبا همزمان با خرید پیجرها، این بی سیم هارو هم خریداری کرده.

موساد در خصوص هر دو انفجار، اظهار نظری نکرده.

دستگاهها از کجا اومدن؟

این طرح ظاهراً ماهها در حال برنامهریزی بوده.

گفته شده که بی سیمها تقریباً همزمان با پیجرها خریداری شدن و تصاویر دستگاههایی که توسط رویترز بررسی شدن، یک پنل داخلی با برچسب “ICOM” و “ساخت ژاپن” رو نشون میدن.

ICOM در یک بیانیه کوتاه در وبسایت خودش اعلام کرده که از گزارشهای رسانهها در مورد انفجار بیسیمها با برچسبهای دارای لوگوی خودش در لبنان آگاه است. این شرکت گفته: “ما در حال حاضر در تلاش هستیم تا حقایق رو مشخص کنیم و به محض در دسترس بودن اطلاعات جدید، در وبسایت خودمون منتشر خواهیم کرد.”

این شرکت که در شهر غربی اوساکا مستقر هستش، در چندین کشور دیگه از جمله ایالات متحده، آلمان و چین دارای دفتر هستش. این شرکت پیشتر گفته بود که تولید مدل IC-V82 که ظاهراً مدل موجود در تصاویر دیده شده توسط رویترز بوده، در سال ۲۰۱۴ به تدریج متوقف شده.

یک مقام لبنانی گفته که حزبالله ۵۰۰۰ پیجر رو از شرکت تایوانی، Gold Apollo، سفارش داده و این دستگاههای جدید بودن که منفجر شدن. منابع دیگه به رویترز گفتن که این پیجرها در بهار نیمکره شمالی، وارد کشور شده بودن.

تحلیلگران Bellingcat هم پیجرها رو به عنوان محصولی از Gold Apollo شناسایی کردن.

یک منبع نزدیک به حزبالله به خبرگزاری AFP گفته که “پیجرهایی که منفجر شدن مربوط به محمولهای است که اخیراً توسط حزبالله وارد شده” و به نظر میرسه که “در مبدا، خرابکاری شدن “.

یک مقام ارشد لبنانی به رویترز گفته که این دستگاهها، تحت مدل AR-924، شناسایی شدن که توسط سرویس جاسوسی اسرائیل “در سطح تولید” دستکاری شدن.

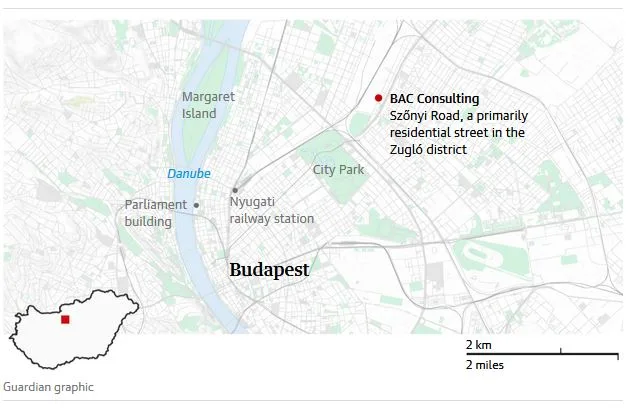

هیچ اشاره ای به این وجود نداره که شرکت مستقر در تایوان، Gold Apollo، از دستکاری دستگاههای خودش مطلع بوده. موسس این شرکت، Hsu Ching-kuang، روز چهارشنبه به خبرنگاران گفته که پیجرهای استفاده شده در حمله، توسط Gold Apollo ساخته نشدن، بلکه توسط BAC Consulting، یک شرکت مستقر در مجارستان که حق استفاده از برند شرکت تایوانی رو داشته، ساخته شدن. با این حال، Cristiana Bársony-Arcidiacono، مدیرعامل BAC، به NBC گفته: “من پیجر نمیسازم. من فقط واسطه هستم. فکر میکنم، اشتباه کردید.”

محققای Bellingcat نتونستن با Bársony-Arcidiacono ارتباط برقرار کنن و سایت شرکت هم در دسترس نیست. یک سخنگوی دولت مجارستان هم تایید کرده که BAC فقط واسط تجاری هستش و سایت تولیدی یا عملیاتی در این کشور نداره.

نیویورک تایمز به نقل از سه افسر اطلاعاتی گزارش داده که این شرکت مستقر در بوداپست بخشی از یک جبهه اسرائیلی هستش و پیجرها قبل از رسیدن به لبنان دستکاری شدن.

تحلیلگر امنیتی مسقر در بروکسل، Elijah Magnier، به خبرگزاری AFP گفته : “اسرائیل برای اینکه بتونه یک ماشه انفجاری رو داخل پیجرها قرار بده، احتمالا نیاز به دسترسی به زنجیره تامین دستگاهها داشته.”

BAC کیه؟

محققای Bellingcat محتوایی رو که توسط مدیرعامل BAC Consulting در رسانههای اجتماعی منتشر شده رو پیدا کردن که نام یک شخص دیگه که ظاهراً مرتبط با این شرکت هستش رو میده. اما اونا نتونستن به این شخص دسترسی پیدا کنن و تلاشها برای بررسی رزومه اش هم به بنبست رسیده.

Barsony-Arcidiacono یک فایل PDF رو در صفحه LinkedIn خودش بارگذاری کرده، با تاریخ 22 اکتبر 2020، با یک بیوگرافی کوتاه از “Eric Hansen”، که به عنوان مدیر توسعه تجاری شرکت مشاوره توصیف شده.

با این حال، به نظر میرسه که این متن تقریباً بطور مستقیم از یک صفحه وب که دو سال پیش منتشر شده، کپی شده، که در مورد یک اریک دیگه (با k نوشته شده) صحبت میکنه، که توسط یک شرکت دیگه استخدام و در میامی، فلوریدا مستقر هستش.

این PDF پیش از ثبت شرکت BAC Consulting در ثبت تجاری مجارستان، که در 19 مه 2022 انجام شده، وجود داشته. علاوه بر این، محققای Bellingcat هیچ اشارهای به Eric Hansen در سوابق ثبت تجاری عمومی BAC Consulting پیدا نکردن.

یک پروفایل لینکدین به نام Eric Hansen وجود داره که نشون میده، اون از آوریل 2020، دو سال قبل از تأسیس شرکت، در نقش “توسعه تجاری” برای BAC Consulting کار کرده. این پروفایل که هیچ عکسی نداره، نشون میده که Eric Hansen در دانمارک مستقر است.

نکته قابل توجه اینه که برخی از شرکتهایی که به عنوان کارفرمایان Eric Hansen ذکر شدن، به نظر میرسه وجود خارجی ندارن. به عنوان مثال، پروفایل لینکدین میگه که ایشون از سال 2014 برای PDC Consultancy هم کار کرده.

در صفحه لینکدین PDC Consultancy، این شرکت خودش رو به عنوان یک “شرکت سرمایه گذاری و مشاوره معتبر” توصیف میکنه که از سال 2011 در حال فعالیت هستش. این شرکت ادعا میکنه که در کپنهاگ، دانمارک مستقر هستش. با این حال، هیچ مورد متناظر برای اون در ثبت تجاری دانمارک وجود نداره.

صفحه لینکدین دارای یک لینک به یک وب سایت هستش، اما این متعلق به یک شرکت دیگه، PDConsult، یک شرکت کشاورزی و املاک در نیجریه هستش.

محققای Bellingcat هیچ ارتباطی بین PDC Consultancy و Eric Hansen، خارج از لینکدین پیدا نکردن. Eric Hansen که به عنوان شریک لیست شده، به نظر میرسه تنها شخصی هستش که در پلتفرم رسانههای اجتماعی به این شرکت مرتبط هستش.

یکی دیگه از نقشهای ذکر شده در پروفایل لینکدین Eric Hansen، مدیر برنامه در Jason Business Group از سال 2009 تا 2011 است. این مورد به صفحه شرکتی در لینکدین لینک نمیشه و این نام در ثبت تجاری دانمارک یا مجارستان ثبت نشده. هیچ نتیجهای برای Jason Business Group با استفاده از موتورهای جستجو وجود نداره.

پروفایل لینکدین Eric Hansen میگه که او قبلاً برای HSBC و Deloitte هم کار کرده، اما هیچ لینک عمومی بین این نام و شرکتهای چندملیتی شناسایی نشد. محققای Bellingcat با هر دو HSBC و Deloitte برای اظهار نظر تماس گرفتن.

این پروفایل همچنین میگه که Eric Hansen مدرک لیسانس و فوق لیسانسش رو از Copenhagen Business School دریافت کرده. بیش از 600 پایاننامه در سال 2011، سال فارغالتحصیلی ادعایی، منتشر شده، اما هیچ کدوم به نظر نمیرسه که توسط شخصی با این نام نوشته شده باشه. جستجوی هزاران پایاننامه منتشر شده هیچ نتیجهای برای نویسندگان یا همنویسندگان تحت نام Eric Hansen نداده. محققای Bellingcat از طریق تلفن با CBS تماس گرفتن اما تا زمان انتشار هیچ اطلاعات مرتبطی دریافت نکردن.

محققای Bellingcat پاسخی به سوالات ارسال شده به پروفایل لینکدین Eric Hansen دریافت نکردن. همچنین هیچ پروفایل تأیید شده دیگه ای در رسانههای اجتماعی مرتبط با صفحه لینکدین پیدا نکردن.

پروفایل لینکدین Eric Hansen، که از طریق یک پست از مدیرعامل BAC Consulting شناسایی شد، سوالات بیشتری در مورد شرکت مجارستانی مطرح میکنه.

چرا حزب الله از پیجر استفاده میکنه؟

پیجر یک دستگاه بیسیم کوچک هستش که میتونه پیامها رو دریافت کنه و در برخی موارد ارسال کنه، اما نمیتونه تماس تلفنی برقرار کنه. پیجرها در دهههای 1980 و 1990 محبوب بودن، اما با ظهور تلفنهای همراه در اوایل دهه 2000، استفاده از اونا به سرعت کاهش یافت.

حزبالله به استفاده از دستگاهها با تکنولوژی کم، برای ارتباطات شناخته شده است، چون برخلاف تلفنهای همراه، میتونن از ردیابی موقعیت و نظارت توسط اطلاعات اسرائیل فرار کنن.

Yossi Melman، یکی از نویسندگان کتاب “جاسوسان علیه آرماگدون” (Spies Against Armageddon)، گفته: “بسیاری از افراد در حزبالله این پیجرهارو حمل میکردن، نه فقط فرماندهان عالی رتبه.”

کارشناسان یک نقض امنیتی به این بزرگی رو بسیار شرمآور و آسیبزننده به روحیه در گروه نظامی میدونن.

Jonathan Panikoff، معاون سابق اطلاعات ملی دولت ایالات متحده در خاورمیانه، گفته: “این به راحتی بزرگترین شکست ضداطلاعاتی خواهد بود که حزبالله در دههها داشته.”

چرا تلفنهای همراه تا این حد قابل ردیابی هستن؟

حزبالله از تهدید ناشی از استفاده از تلفنهای همراه کاملاً آگاه هستش. در ماه فوریه، حسن نصرالله، دبیرکل این گروه، به هواداران خودش هشدار داد که تلفنهای اونا خطرناکتر از جاسوسان اسرائیلی هستن و گفت که باید دستگاهها رو بشکنن، دفن کنن یا در یک جعبه آهنی، قرار بدن.

تلفنهای همراه میتونن برای ردیابی موقعیت شخص استفاده بشن، چون اونا بطور منظم هنگام حرکت به اطراف، با دکلها “پینگ” دارن و به سیگنال اونا اجازه میدن تا به دکلهای مختلف در شبکه منتقل بشن.

Alan Woodward، استاد امنیت سایبری در دانشگاه Surrey ، گفته: “تلفن دائماً برای تماس با هر شبکهای که از اون استفاده میکنه، پینگ داره.”

اون گفته که اگه شبکه رو نظارت کنید، میتونید با دیدن اینکه کدوم دکلها با دستگاه تعامل دارن، موقعیت گوشی رو در محدودههای همپوشانی اون دکلها پیدا کنید. در مناطق شهری، تراکم دکلها باعث میشه که فرآیند ردیابی، دقیقتر هم بشه.

Woodward گفته: “شما میتونید یک مثلثبندی ساده رو انجام بدید.” (قربانی رو داخل یک مثلث که ضلعهای اون دکلها هستن، قرار بدید.)

گیرندههای GPS روی تلفنها، که مثلاً برای برنامههای نقشه یابی استفاده میشن، هم مکان دستگاه رو ارائه میدن، اگرچه برای دریافت این اطلاعات باید، تلفن همراه رو هک کنن.

بنابراین، به عنوان یک اقدام ایمنی، حزبالله از پیجرها استفاده میکنه، که برای دریافت پیام فقط گوش میدن اما “پینگ” نمیکنن. Woodward گفته هیچ ارتباطی توسط پیجر برای نظارت انجام نمیشه.

اون گفته: “شما نمیتونید پیجر رو مکان یابی کنید، چون هیچ کاری جز گوش دادن انجام نمیده.”

با این حال، حزبالله به وضوح پیشبینی نمیکرده که خود دستگاه به عنوان یک سلاح بالقوه استفاده بشه.

Woodward در اشاره به انفجارهای بی سیمها در روز چهارشنبه، گفته که این دستگاهها میتونن ردیابی بشن، چون اونا از طریق فرکانسهای رادیویی با هم ارتباط برقرار میکنن، اما ردیابی اونا، یک کار دشوار هستش و اونا به اندازه تلفنهای همراه آسیبپذیر نیستن، که ممکنه به همین دلیل، حزبالله از اونا استفاده میکرده. اما باز هم، به نظر نمیرسه که این گروه شک کرده باشه که از اونا به عنوان سلاحهای انفجاری استفاده خواهد شد.

منابع: