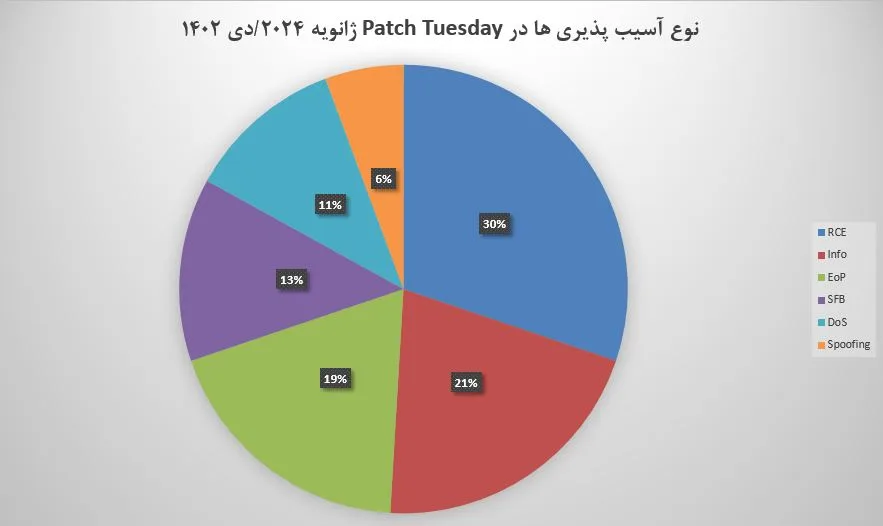

مایکروسافت اولین Patch Tuesday خودش رو برای سال 2024 منتشر کرد و در اون به اصلاح 53 آسیب پذیری مختلف پرداخته. نکته جالبی که بروزرسانی این ماه داشته، وجود تنها 2 آسیب پذیری بحرانی هستش.

در آپدیت این ماه طبقه بندی آسیب پذیری ها به شرح زیر هستش :

- افزایش سطح دسترسی : 10

- دور زدن ویژگی های امنیتی : 7

- اجرای کد از راه دور : 16

- افشای اطلاعات : 11

- منع سرویس : 6

- جعل : 3

در بروزرسانی این ماه زیرودی نداشتیم. شدت آسیب پذیری های این ماه هم بصورت زیر هستش:

- شدت بحرانی : 2 مورد

- شدت بالا: 4 مورد

- شدت متوسط: 0 مورد

- شدت نسبتا بالا: 0 مورد

- شدت پایین : 0 مورد

- شدت مهم: 47 مورد

قبل از اینکه به بررسی آسیب های بحرانی بپردازیم، مایکروسافت لیستی از محصولاتی که در سال 2024 به پایان پشتیبانیشون میرسن یا پشتیبانیشون در یه شرایط خاصی قرار میگیره منتشر کرده که میتونید از اینجا مشاهده کنید. این محصولات دیگه بروزرسانی امنیتی و غیر امنیتی و همچنین پشتیبانی رایگان و با هزینه رو دریافت نمیکنن. بنابراین در صورتی که استفاده کننده این محصولات هستید، به فکر ارتقاء ، مهاجرت یا جایگزینی باشید.

مشکل در نصب بروزرسانی:

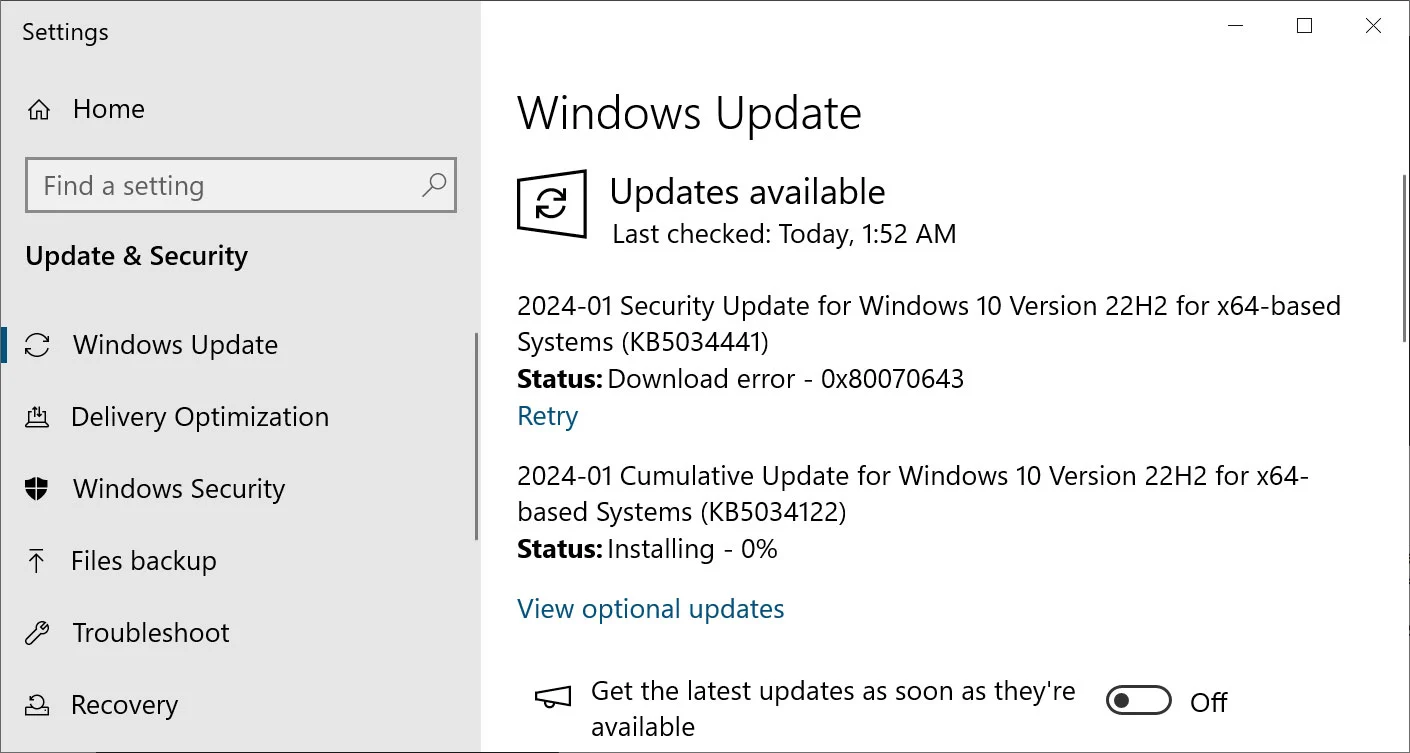

اگه بروزرسانی رو اعمال کرده باشید، احتمالا با خطای 0x80070643 مواجه شدید، که برای بروزرسانی امنیتی KB5034441 هستش. این بروزرسانی برای اصلاح آسیب پذیری با شناسه CVE-2024-20666 هستش که امکان دور زدن رمزنگاری BitLocker رو میده.

در بولتن پشتیبانی، مایکروسافت هشدار داده که هنگام نصب KB5034441 ، کاربران خطای زیر میگیرن، اگه Windows Recovery Partition به اندازه ی کافی برای بروزرسانی بزرگ نباشه.

|

1 |

Windows Recovery Environment servicing failed, (CBS_E_INSUFFICIENT_DISK_SPACE) |

با این حال Windows Update به اشتباه، خطای 0x80070643 – ERROR_INSTALL_FAILURE رو نمایش میده.

وقتی بخواین بروزرسانی KB5034441 رو نصب کنید، مایکروسافت نسخه ی جدیدی از Windows Recovery Environment (WinRE) رو برای اصلاح آسیب پذیری BitLocker نصب میکنه.

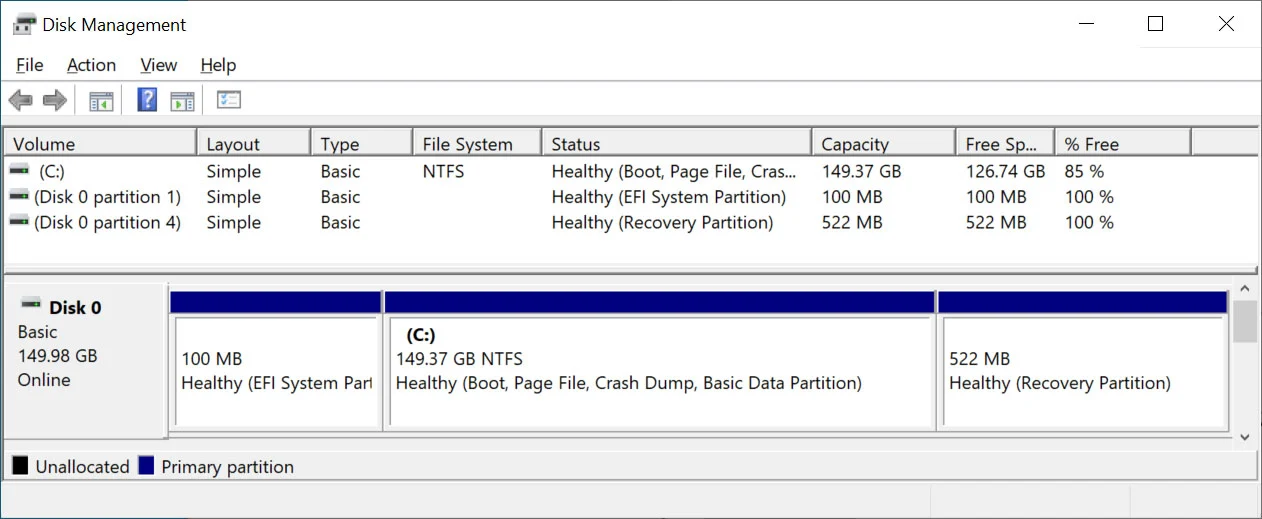

متاسفانه بدلیل اینکه ویندوز 10 یه پارتیشن بازیابی به اندازه 500 مگابایت ایجاد میکنه، به اندازه ی کافی برای پشتیبانی از فایل جدید Windows RE image (winre.wim) بزرگ نیست و در نتیجه خطای 0x80070643 رو میده.

محققای Bleepingcomputer ویندوز رو از آخرین ISOای که مایکروسافت منتشر کرده نصب کردن و مشاهده کردن که پارتیشن WinRE به 522 مگابایت افزایش پیدا کرده، اما این نسخه هم باز همین خطارو میده.

[بروزرسانی 22 دی] مایکروسافت یه اسکریپتی برای حل این مشکل بصورت خودکار منتشر کرده که میتونید انتهای این بخش دریافتش کنید. روشی که در ادامه اومده، روشی دستی هستش.

تنها راه حل این ماجرا اینه که ، یه Windows Recovery Partition بزرگتر ایجاد کنیم. با توجه به اینکه پارتیشن بازیابی ویندوز روی پارتیشن C ایجاد میشه، باید پارتیشن C رو 250 مگابایت اصطلاحا shrink یا کوچکتر کنید و از اون فضای اختصاص داده نشده جدید، برای ایجاد یه پارتیشن بازیابی بزرگتر استفاده کنید.

مایکروسافت یه راهنما برای اینکار با استفاده از ابزارهای کامندلاینی reagentc.exe ، ابزاری برای مدیریت Windows Recovery Environment و dispart.exe ، ابزار برای مدیریت پارتیشن ها و volume های دستگاه ، منتشر کرده.

این روش رو تست کردن و تا یک گیگ پارتیشن رو بزرگتر کردن، اما باز این خطارو گرفتن، بنابراین روشی که در ادامه اومده، تضمین شده نیست.

فقط قبل از اینکه این دستورالعملهارو انجام بدید، دقت کنید که اگه در استفاده از ابزارهای خط فرمان راحت نیستید، اینکار نکنید و منتظر باشید تا مایکروسافت خودش یه راه حلی برای این کار منتشر کنه.

اگه نه مصمم هستید که این دستورالعملها رو انجام بدید، به این نکته دقت کنید که کار با پارتیشن و حافظه، ممکنه به داده هاتون آسیب بزنه ، بنابراین حتما یه نسخه ی پشتیبان از اونها داشته باشید.

مراحل کار :

یه CMD با امتیاز ادمین باز کنید.

برای بررسی وضعیت WinRE ، دستور زیر رو وارد کنید :

|

1 |

reagentc /info |

اگه WinRE نصب شده باشه ، حتما باید یه Windows RE location با یه مسیر به دایرکتوری WinRE در خروجی مشاهده کنید. مثلا :

|

1 |

Windows RE location: [file://%3f/GLOBALROOT/device/harddisk0/partition4/Recovery/WindowsRE]\\?\GLOBALROOT\device\harddisk0\partition4\Recovery\WindowsRE. |

تو مثال بالا، عدد بعد از harddisk و partition ایندکس دیسک و پارتیشن هستش.

در ادامه با استفاده از دستور زیر WinRE رو غیر فعال کنید:

|

1 |

reagentc /disable |

خب در ادامه باید پارتیشن سیستم عامل رو کمش کنیم و هارددیسک رو برای یه پارتیشن بازیابی جدید آماده کنید.

برای کوچکتر کردن پارتیشن، دستور diskpart رو اجرا کنید.

بعدش دستور list disk رو اجرا کنید.

برای انتخاب دیسک سیستم عامل ، دستور زیر رو بزنید . این OS disk index همون ایندکس دیسک WinRE باید باشه.

|

1 |

sel disk<OS disk index> |

برای اینکه بتونید دیسک سیستم عامل و پارتیشن سیستم عامل رو پیدا کنید، دستور list part رو بزنید.

برای انتخاب پارتیشن سیستم عامل دستور زیر رو بزنید :

|

1 |

sel part<OS partition index> |

و در ادامه دستور زیر رو بزنید :

|

1 |

shrink desired=250 minimum=250 |

برای انتخاب پارتیشن WinRE ، دستور زیر رو بزنید :

|

1 |

sel part<WinRE partition index> |

حالا پارتیشن WinRE رو با دستور زیر حذف کنید :

|

1 |

delete partition override |

خب حالا فضای کافی رو دارید و باید پارتیشن بازیابی جدید رو ایجاد کنید. برای اینکار ابتدا باید بررسی کنید که نوع پارتیشن از نوع GUID Partition Table (GPT) یا Master Boot Record (MBR) هستش. برای اینکار دستور list disk رو اجرا کنید. بررسی کنید که کاراکتر * در ستون Gpt وجود داره یا نه. اگه باشه که GPT هستش در غیر اینصورت MBR هستش.

اگه GPT باشه، دستورات زیر اجرا کنید :

|

1 2 |

create partition primary id=de94bba4-06d1-4d40-a16a-bfd50179d6ac gpt attributes =0x8000000000000001 |

اگه از نوع MBR باشه، دستور زیر بزنید :

|

1 |

create partition primary id=27 |

برای فورمت کردن پارتیشن، دستور زیر رو بزنید :

|

1 |

format quick fs=ntfs label="Windows RE tools" |

برای اینکه مطمئن بشید، پارتیشن WinRE ایجاد شده، دستور WinRE اجرا کنید.

برای اینکه از محیط diskpart خارج بشید، دستور exit بزنید.

برای فعال کردن WinRE دستور زیر رو بزنید :

|

1 |

reagentc /enable |

برای تایید نصب WinRE دستور زیر بزنید :

|

1 |

reagentc /info |

بعد از انجام این مراحل ، سیستم رو ریستارت کنید و بروزرسانی رو دوباره اعمال کنید.

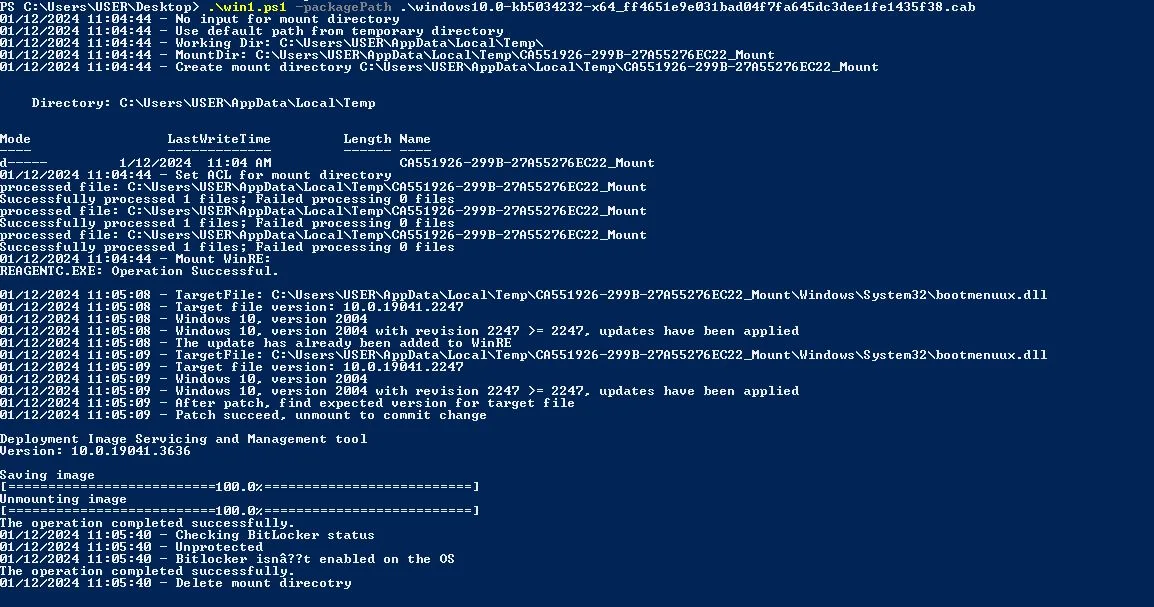

[بروزرسانی 22 دی] حل این مشکل با اجرا یه اسکریپت پاورشل:

مایکروسافت برای حل این مشکل، یه اسکریپت پاورشل منتشر کرده که با اجرای اون میتونید آسیب پذیری CVE-2024-20666 رو اصلاح کنید.

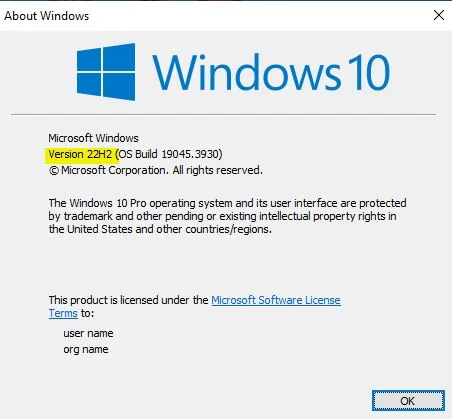

در کل دو تا اسکریپت وجود داره که شما بسته به ویندوزی که دارید باید یکیش رو انتخاب کنید : ( برای اینکه ببینید ویندوزیتون چه ورژنی داره، میتونید Windows logo key + R رو بزنید و بعدش winver تایپ و اینتر کنید. در پنجره جدید ، نسخه قابل مشاهده هستش.

دو تا اسکریپتی که مایکروسافت منتشر کرده : (فرقشون در کل اینه که ، اسکریپت از یه سری ویژگی استفاده میکنه که این ویژگی ها تو این نسخه های ویندوز مثلا 2004 هستش)

- اسکریپت PatchWinREScript_2004plus.ps1 : این اسکریپت که پیشنهاد خود مایکروسافت هم استفاده از این اسکریپت هستش، برای ویندوز 10 نسخه ی 2004 به بعد هستش که ویندوز 11 رو هم شامل میشه.

- اسکریپت PatchWinREScript_General.ps1 : این اسکریپت برای ویندوز 10 نسخه ی 1909 و قبلتر هستش اما روی همه ی ویندوز های 10 و 11 قابل اجراست.

برای دریافت هر کدوم از اسکریپت ها به این آدرس مراجعه کنید.

کاری که اسکریپت انجام میده :

- ایمیج WINRE.WIM رو مانت میکنه.

- ایمیج WinRE رو با بسته ی مشخص شده ی Safe OS Dynamic Update (Compatibility Update) که در Windows Update Catalog در دسترس هستش، بروز میکنه.

- ایمیج WinRE رو Unmount میکنه.

- اگه BitLocker TPM protector موجود باشه، WinRE رو برای سرویس BitLocker دوباره پیکربندی میکنه.

نحوه ی استفاده :

اولش باید Safe OS Dynamic Update رو بسته به نسخه ویندوز و معماری پردازنده از اینجا دانلود کنید. برای اجرای اسکریپت ، باید یه پاورشل با امتیاز Administrator باز کنید و اسکریپت رو داخل اون اجرا کنید.

اسکریپت دو تا پارامتر میگیره:

- workDir :که مشخص کننده یه فضای موقت برای اصلاح WinRE هستش. این گزینه اختیاریه و اگه مسیری رو ندید، از فولدر temp استفاده میکنه.

- packagePath : مسیر و نام بسته بروزرسانی Safe OS Dynamic ، مخصوص نسخه سیستم عامل و معماری پردازنده رو که برای بروز رسانی WinRE استفاده میشه رو مشخص میکنه. (این باید دانلود کنید)

نحوه ی اجرای این اسکریپت برای ویندوز 10 64 بیتی :

|

1 |

powershell.exe -ExecutionPolicy Bypass .\PatchWinREScript_2004plus.ps1 -packagePath "\\server\share\windows10.0-kb5021043-x64_efa19d2d431c5e782a59daaf2d.cab |

اگه بروزرسانی رو اعمال کنید، و بخوایین از شر خطای آپدیت هم خلاص بشید، میتونید از Microsoft’s Show or Hide Tool استفاده کنید.

علاوه بر مایکروسافت ،Action1 هم یه اسکریپت برای اصلاح این آسیب پذیری منتشر کرده که میتونید از اینجا دانلودش کنید.

آسیب پذیری های بحرانی:

آسیب پذیری CVE-2024-20700 :

آسیب پذیری در Windows Hyper-V و از نوع Race Condition هستش و امتیاز 7.5 و شدت بحرانی داره . مهاجم مجاور شبکه امکان اجرای کد دلخواه داره. با اینکه آسیب پذیری پیچیدگی بالایی داره و نیاز به حضور در شبکه قربانی و از نوع Race Condition هستش، اکسپلویت این آسیب پذیری ها خیلی قابل اعتماد نیستن، اما بدلیل اینکه نیاز به تعامل کاربر و امتیاز بالا نداره، میتونه مورد توجه بازیگران تهدید قرار بگیره.

محصولات تحت تاثیر :

Windows Server 2022, 23H2 Edition

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2024-20674 :

آسیب پذیری در Windows Kerberos هستش و امتیاز 9.0 و شدت بحرانی داره. مهاجم بدون احرازهویت و مجاور شبکه با راه اندازی یه حمله ی MitM یا سایر تکنیکهای جعل شبکه محلی ، میتونه این آسیب پذیری رو اکسپلویت کنه و بعدش یه پیام مخرب Kerberos به کلاینت قربانی بفرسته و خودش رو بعنوان سرور احرازهویت Kerberos جا بزنه. آسیب پذیری پیچیدگی کمی داره، نیاز به تعامل کاربر نیست و امتیاز خاصی هم نمیخواد . همچنین مایکروسافت احتمال اکسپلویت شدنش رو بالا دونسته.

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2016

Windows Server 2008

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for x32-based Systems

Windows Server 2022, 23H2 Edition

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری های جالب دیگه :

علاوه بر آسیب پذیری های بحرانی ، یسری آسیب پذیری هم هستن که شدت مهم دارن اما میتونن جالب باشن .

آسیب پذیری CVE-2024-0056 :

آسیب پذیری در Microsoft.Data.SqlClient و System.Data.SqlClient SQL Data Provider هستش و امتیاز 8.7 و شدت مهم داره. آسیب پذیری از نوع دور زدن ویژگی های امنیتی هستش. مهاجم میتونه با راه اندازی یه حمله ی MITM ، ترافیک TLS بین کلاینت و سرور رو رمزگشایی ، تغییر و بخونه.

اگه از بسته های NuGet زیر برای توسعه ی برنامه ها استفاده میکنید:

System.Data.SqlClient

Microsoft.Data.SqlClient

برای محافظت بیشتر، باید کارهای زیر رو هم انجام بدید :

- اگه از System.Data.SqlClient در .NET Framework استفاده میکنید،باید بروزرسانی ژانویه 2024 رو برای .NET Framework نصب کنید.

- اگه از System.Data.SqlClient در .NET 6 و .NET 7 و .NET 8 استفاده میکنید، باید بسته ی NuGet رو بروزرسانی کنید.

- اگه از Microsoft.Data.SqlClient در .NET 6/7/8, .NET Framework استفاده میکنید و نسخه ی مورد استفاده اتون هم تحت تاثیر آسیب پذیری هستش، باید بسته ی NuGet رو بروزرسانی کنید.

اگه از برنامه ای استفاده میکنید که از System.Data.SqlClient.dll یا Microsoft.Data.SqlClient.dll استفاده میکنه، برای اصلاح با توسعه دهنده تماس بگیرید.

اگه از SQL Server استفاده میکنید، بروزرسانی SQL Server رو اعمال کنید. همچنین برای برنامه هاتون بروزرسانی به Microsoft ODBC Driver 17 (or 18) برای SQL Server یا Microsoft OLE DB Driver 18 (or 19) رو در نظر بگیرید.

جزییات بیشتر رو میتونید از این لینک دریافت کنید.

محصولات تحت تاثیر :

- Microsoft .NET Framework 2.0 Service Pack 2

- Windows Server 2008 Service Pack 2

- Microsoft .NET Framework 3.5 AND 4.8.1

- Windows 11 Version 23H2

- Windows Server 2022, 23H2 Edition

- Windows 10 Version 22H2

- Windows 11 Version 22H2

- Windows 10 Version 21H2

- Windows 11 version 21H2

- Windows Server 2022

- Microsoft .NET Framework 4.6.2/4.7/4.7.1/4.7.2

- Windows Server 2012 R2

- Windows Server 2012

- Windows Server 2008 R2

- Microsoft .NET Framework 3.5 AND 4.7.2

- Windows Server 2016

- Windows 10 Version 1607

- Windows Server 2016

- Windows Server 2019

- Windows 10 Version 1809

- Microsoft .NET Framework 3.5 AND 4.8

- Windows 10 Version 22H2

- Windows 10 Version 21H2

- Windows 11 version 21H2

- Windows Server 2022

- Windows Server 2019

- Windows 10 Version 1809

- Microsoft .NET Framework 4.8

- Windows Server 2012 R2

- Windows Server 2012

- Windows Server 2008 R2

- Windows Server 2016

- Windows 10 Version 1607

- Microsoft SQL Server 2022 for x64-based Systems (CU 10)

- Microsoft Visual Studio 2022 version 17.8

- Microsoft Visual Studio 2022 version 17.6

- Microsoft Visual Studio 2022 version 17.4

- Microsoft Visual Studio 2022 version 17.2

- System.Data.SqlClient

- Microsoft.Data.SqlClient 5.1

- Microsoft.Data.SqlClient 4.0

- Microsoft.Data.SqlClient 3.1

- Microsoft.Data.SqlClient 2.1

- .NET 8.0

- .NET 7.0

- .NET 6.0

- Microsoft SQL Server 2022 for x64-based Systems (GDR)

آسیب پذیری CVE-2024-20653 :

آسیب پذیری در Microsoft Common Log File System هستش و امتیاز 7.8 و شدت مهم داره. مهاجم محلی امکان افزایش امتیاز به SYSTEM داره. آسیب پذیری پیچیدگی کمی داره، نیاز به امتیاز خاص یا تعامل کاربر رو هم نداره. مایکروسافت احتمال اکسپلویت شدنش رو بالا دونسته.

محصولات تحت تاثیر :

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for x32-based Systems

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 Version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

Windows 11 Version 23H2

Windows Server 2022, 23H2 Edition

آسیب پذیری CVE-2024-21318 :

آسیب پذیری در Microsoft SharePoint Server هستش و امتیاز 8.8 و شدت مهم داره. مهاجم احرازهویت شده با امتیاز Site Owner ، امکان تزریق و اجرای کد با امتیاز SharePoint Server رو داره. آسیب پذیری پیچیدگی پایینی داره و نیاز به امتیاز یا تعامل کاربر نداره. مایکروسافت احتمال اکسپلویت شدنش رو بالا دونسته.

محصولات تحت تاثیر:

Microsoft SharePoint Server Subscription Edition

Microsoft SharePoint Server 2019

Microsoft SharePoint Enterprise Server 2016

آسیب پذیری CVE-2024-21307 :

آسیب پذیری در Remote Desktop Client و از نوع Race Condition هستش و امتیاز 7.5 و شدت بالا داره. آسیب پذیری پیچیدگی بالایی داره، نیاز به امتیاز خاصی برای اکسپلویت نیست، اما نیاز به تعامل کاربر داره. کاربر باید اتصال ایجاد کنه تا اکسپلویت بشه. با همه ی اینها، مایکروسافت ، احتمال اکسپلویت این آسیب پذیری رو بالا دونسته.

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for x32-based Systems

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 Version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2024-20682 :

آسیب پذیری در سرویسهای Windows Cryptographic هستش و امتیاز 7.8 و شدت مهم داره. مهاجم احراز هویت شده امکان اجرای کد دلخواه داره. آسیب پذیری از نوع Arbitrary Code Execution (ACE) هستش، یعنی کد مخرب توسط مهاجم یا قربانی، در سیستم محلی باید اجرا بشه. آسیب پذیری پیچیدگی پایینی داره، نیاز به تعامل کاربر یا امتیاز خاصی هم نداره.

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for x32-based Systems

Windows Server 2022, 23H2 Edition

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 Version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2024-20677 :

آسیب پذیری در Microsoft Office هستش و امتیاز 7.8 و شدت مهم داره. آسیب پذیری در فایلهای FBX هستش که منجر به اجرای کد در Word ، Excel PowerPoint و Outlook در ویندوز و مک میشه. بروزرسانی قابلیت درج فایلهای FBX (.fbx) رو غیرفعال میکنه. Preview Pane در بردار حمله نیست. بروزرسانی برای Microsoft Office 2021 در مک فعلا منتشر نشده. آسیب پذیری از نوع Arbitrary Code Execution (ACE) هستش یعنی کد باید بصورت محلی توسط مهاجم یا فریب کاربر اجرا بشه.

محصولات تحت تاثیر:

Microsoft Office LTSC 2021

Microsoft Office LTSC for Mac 2021

Microsoft 365 Apps for Enterprise

Microsoft Office 2019

لیست کامل آسیب پذیری های ژانویه :

| شناسه | توضیحات | شدت | امتیاز | نوع |

| CVE-2024-20700 | Windows Hyper-V Remote Code Execution Vulnerability | Critical | 7.5 | RCE |

| CVE-2024-20674 | Windows Kerberos Security Feature Bypass Vulnerability | Critical | 9 | SFB |

| CVE-2024-0057 | .NET and Visual Studio Framework Security Feature Bypass Vulnerability | Important | 8.4 | SFB |

| CVE-2024-20672 | .NET Core and Visual Studio Denial of Service Vulnerability | Important | 7.5 | DoS |

| CVE-2024-21312 | .NET Framework Denial of Service Vulnerability | Important | 7.5 | DoS |

| CVE-2024-21319 | Microsoft Identity Denial of Service Vulnerability | Important | 6.8 | DoS |

| CVE-2024-20676 | Azure Storage Mover Remote Code Execution Vulnerability | Important | 8 | RCE |

| CVE-2024-20666 | BitLocker Security Feature Bypass Vulnerability | Important | 6.6 | SFB |

| CVE-2024-21305 | Hypervisor-Protected Code Integrity (HVCI) Security Feature Bypass Vulnerability | Important | 4.4 | SFB |

| CVE-2024-20652 | Internet Explorer Security Feature Bypass Vulnerability | Important | 7.5 | SFB |

| CVE-2024-20687 | Microsoft AllJoyn API Denial of Service Vulnerability | Important | 7.5 | DoS |

| CVE-2024-21306 | Microsoft Bluetooth Driver Spoofing Vulnerability | Important | 5.7 | Spoofing |

| CVE-2024-20653 | Microsoft Common Log File System Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-20692 | Microsoft Local Security Authority Subsystem Service Information Disclosure Vulnerability | Important | 5.7 | Info |

| CVE-2024-20661 | Microsoft Message Queuing Denial of Service Vulnerability | Important | 7.5 | DoS |

| CVE-2024-20660 | Microsoft Message Queuing Information Disclosure Vulnerability | Important | 6.5 | Info |

| CVE-2024-20664 | Microsoft Message Queuing Information Disclosure Vulnerability | Important | 6.5 | Info |

| CVE-2024-21314 | Microsoft Message Queuing Information Disclosure Vulnerability | Important | 6.5 | Info |

| CVE-2024-20654 | Microsoft ODBC Driver Remote Code Execution Vulnerability | Important | 8 | RCE |

| CVE-2024-20677 | Microsoft Office Remote Code Execution Vulnerability | Important | 7.8 | RCE |

| CVE-2024-20655 | Microsoft Online Certificate Status Protocol (OCSP) Remote Code Execution Vulnerability | Important | 6.6 | RCE |

| CVE-2024-21318 | Microsoft SharePoint Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-20658 | Microsoft Virtual Hard Disk Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-0056 † | Microsoft.Data.SqlClient and System.Data.SqlClient SQL Data Provider Security Feature Bypass Vulnerability | Important | 8.7 | SFB |

| CVE-2022-35737 * | MITRE: CVE-2022-35737 SQLite allows an array-bounds overflow | Important | 7.5 | RCE |

| CVE-2024-21307 | Remote Desktop Client Remote Code Execution Vulnerability | Important | 7.5 | RCE |

| CVE-2024-20656 | Visual Studio Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-20683 | Win32k Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-20686 | Win32k Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-21310 | Windows Cloud Files Mini Filter Driver Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-20694 | Windows CoreMessaging Information Disclosure Vulnerability | Important | 5.5 | Info |

| CVE-2024-21311 | Windows Cryptographic Services Information Disclosure Vulnerability | Important | 5.5 | Info |

| CVE-2024-20682 | Windows Cryptographic Services Remote Code Execution Vulnerability | Important | 7.8 | RCE |

| CVE-2024-20657 | Windows Group Policy Elevation of Privilege Vulnerability | Important | 7 | EoP |

| CVE-2024-20699 | Windows Hyper-V Denial of Service Vulnerability | Important | 6.5 | DoS |

| CVE-2024-20698 | Windows Kernel Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-21309 | Windows Kernel-Mode Driver Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-20696 | Windows Libarchive Remote Code Execution Vulnerability | Important | 7.3 | RCE |

| CVE-2024-20697 | Windows Libarchive Remote Code Execution Vulnerability | Important | 7.3 | RCE |

| CVE-2024-20680 | Windows Message Queuing Client (MSMQC) Information Disclosure | Important | 6.5 | Info |

| CVE-2024-20663 | Windows Message Queuing Client (MSMQC) Information Disclosure | Important | 6.5 | Info |

| CVE-2024-20690 | Windows Nearby Sharing Spoofing Vulnerability | Important | 6.5 | Spoofing |

| CVE-2024-20662 | Windows Online Certificate Status Protocol (OCSP) Information Disclosure Vulnerability | Important | 4.9 | Info |

| CVE-2024-21316 | Windows Server Key Distribution Service Security Feature Bypass | Important | 6.1 | SFB |

| CVE-2024-20681 | Windows Subsystem for Linux Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-21313 | Windows TCP/IP Information Disclosure Vulnerability | Important | 5.3 | Info |

| CVE-2024-20691 | Windows Themes Information Disclosure Vulnerability | Important | 4.7 | Info |

| CVE-2024-21325 | Microsoft Printer Metadata Troubleshooter Tool Remote Code Execution Vulnerability | Important | 7.8 | RCE |

| CVE-2024-21320 | Windows Themes Spoofing Vulnerability | Important | 6.5 | Spoofing |

| CVE-2024-0222 * | Chromium: CVE-2024-0222 Use after free in ANGLE | High | N/A | RCE |

| CVE-2024-0223 * | Chromium: CVE-2024-0223 Heap buffer overflow in ANGLE | High | N/A | RCE |

| CVE-2024-0224 * | Chromium: CVE-2024-0224 Use after free in WebAudio | High | N/A | RCE |

| CVE-2024-0225 * | Chromium: CVE-2024-0225 Use after free in WebGPU | High | N/A | RCE |

منابع: