در قسمت اول گزارش گوگل در خصوص عرضه کنندگان جاسوس افزارهای تجاری (CSV) ، به تعریف جاسوس افزار و سه تن از قربانیان جاسوس افزار پگاسوس پرداختیم و در قسمت دوم، فعالیت پنج تا از عرضه کنندگان جاسوس افزار رو بررسی کردیم. در قسمت سوم، نگاهی به محصولات، زنجیره اکسپلویتها و کمپین های CVSها انداختیم. برای مشاهده سایر قسمتها میتونید از لینکهای زیر استفاده کنید :

- قسمت اول : جاسوس افزارها و قربانیان

- قسمت دوم: درک CSVها

- قسمت سوم: محصولات و کمپین های CSVها

- قسمت چهارم: اقدامات امنیتی

جاسوس افزار برای فروش: محصولات CSVها

اغلب صنعت CSVها روی توسعه ی ابزارهایی برای جاسوسی متمرکز هستن. برای توسعه ی این ابزارها و ارائه اون به مشتریان دولتی، CVSها مجموعه ای از مولفه های مختلف ، از جمله تحویل، نصب و ارتباط با جاسوس افزار مستقر شده در گوشی رو در کنار هم جمع میکنن. با اینکه هر CSV سعی میکنه تا از مولفه های مختلفی استفاده کنه ، اما همه اشون تلاش میکنن تا بتونن خدمات کامل رو به مشتریان دولتیشون ارائه بدن.

معرفی زنجیره اکسپلویت :

بدلیل پیشرفت طراحی های امنیتی دستگاهها، مهاجمان مجبورند از زنجیره اکسپلویت بجای یه اکسپلویت استفاده کنن، تا بتونن یه جاسوس افزار رو در یه دستگاه نصب کنن. یه زنجیره اکسپلویت، از چندین اکسپلویت زنجیر شده یا مرتبط با هم تشکیل شده و اغب شامل سه یا چهار اکسپلویت 0day هست. این اکسپلویتها معمولا به سه دسته تقسیم میشن:

- اجرای کد از راه دور (RCE)

- دور زدن سندباکس (SBX)

- افزایش امتیاز محلی (LPE)

بعضی وقتا از نشت اطلاعات (ID) هم برای کمک به زنجیره اکسپلویت ،استفاده میشه.

برای اینکه جاسوس افزارها عملیات موفقی داشته باشن، باید داده هارو بدون اطلاع و هشدار به کاربر، جمع آوری کنن. مشتریان دولتی میخوان داده های مختلف مانند پیامک ها یا سابقه ی وبگردی اهداف رو بدست بیارن. با این حال در برنامه های موبایلی ، یه برنامه امتیاز لازم برای دسترسی به داده های برنامه های دیگه رو نداره و صراحتا از کاربر میخواد تا دسترسی های لازم رو بهش بده، اگه اینجوری نبود، هر برنامه ای که دانلود میکردید خیلی ساده میتونست به پیامک ها و داده های وبگردی دسترسی داشته باشه. این مانع بین برنامه ها ، اصطلاحا سندباکس نامیده میشه.

برنامه ای که درخواست مجوز برای دسترسی به داده ها رو میخواد، میتونه بعنوان یه هشدار برای کاربر باشه و منجر به شناسایی جاسوس افزارها بشه. بنابراین CSVها باید از آسیب پذیری هایی استفاده کنن که امکان خارج شدن از سندباکس و بدست آوردن امتیازات بیشتر رو بهشون بده. شرکت های فناوری با اضافه کردن لایه های امنیتی بیشتر، منجر به سخت تر کردن فرایند اکسپلویتینگ میشن. نصب جاسوس افزار و دسترسی به همه ی داده ها، نیازمند بالاترین مجوزه که بهش root میگن، هست. زنجیره اکسپلویت اغلب حاوی اکسپلویت های LPE هست که بتونه امتیاز root رو بدست بیاره و باهاش جاسوس افزار رو نصب و به همه ی داده های کاربران دسترسی داشته باشه.

آلوده کردن یه دستگاه موبایل :

وقتی یه هکری تصمیمی میگیره تا یه دستگاه تلفن همراه رو آلوده کنه، مراحل اصلی برای آلوده کردن میتونه موارد زیر باشه :

- ناقل آلودگی اولیه، به قربانی تحویل داده میشه.

- دستگاه هدف ، اکسپلویت میشه.

- جاسوس افزار نصب میشه.

- جاسوس افزار داده هارو جمع آوری میکنه.

- جاسوس افزار تا زمانیکه از دستگاه حذف نشده، داده هارو جمع آوری و از دستگاه استخراج یا به مهاجم ارسال میکنه.

در ادامه گزارش، به بررسی ویژگی ها و کمپین های جاسوس افزارهای مختلف ، از CVSهای مختلف پرداخته شده.

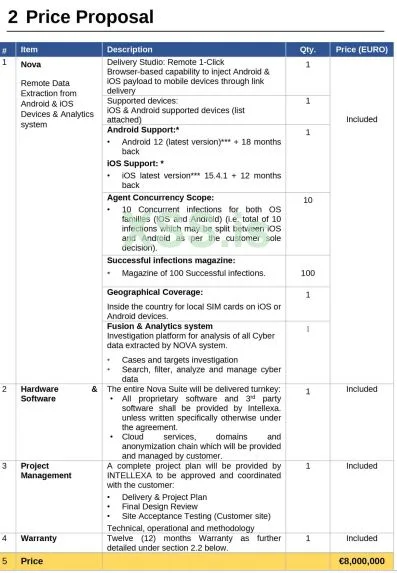

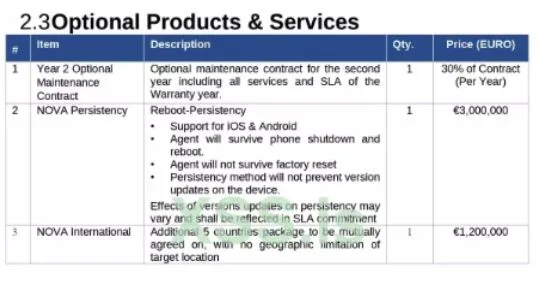

مدل قیمت گذاری جاسوس افزار (سیستم Nova شرکت Intellexa ) :

در دسامبر 2022، نیویورک تایمز، یه سند فروش Predator از Intellexa برای سال 2021 منتشر کرد ، که بصورت تفکیک شده هزینه خرید و استفاده از جاسوس افزار رو نشون میداد. یه آفری هم برای Nova که ترکیبی از جاسوس افزار و سیستم آنالیز داده بود در آگوست 2022 در یه انجمن هکری ، افشاء شد. این اسناد شامل جزییات سیستم ها از جمله قابلیت ها و قیمت گذاری محصول بود.

این اسناد نشون میده که CSVها چه خدمات حرفه ای رو ارائه میدن و به چه قیمتی. این قیمتها برای یه اکسپلویت یا نصب جاسوس افزار نیست، بلکه توانایی آلوده کردن همزمان 10 دستگاه اندروید و iOS از راه دور، همراه با سیستمی برای نظارت و سازماندهی داده های جمع آوری شده توسط جاسوس افزاره. مانند بسیاری از محصولات نرم افزاری دیگه، قیمت گذاری شامل ضمانتهای خاص، برنامه تعمیر و نگهداری و حتی آموزش برای کاربران هست.

به ازای 8 میلیون یورو، مشتری توانایی استفاده از یه زنجیره اکسپلویت از راه دور One-Click،برای نصب ایمپلنت های جاسوس افزار روی اندروید و iOS با قابلیت اجرای همزمان 10 ایمپلنت جاسوس افزار رو دریافت میکنه. در این مثال، اگرچه میشه فقط روی 10 دستگاه بصورت همزمان اجرا کرد، اما میشه بین دستگاهها سوئیچ کرد یا یه دستگاه رو تا 100 بار آلوده کرد.

مثله سایر محصولات نرم افزاری، میشه با هزینه ی اضافی ، قابلیت های بیشتری رو دریافت کرد. مثلا در قیمت پایه باید دستگاه قربانی در کشور خریدار باشه و از سیم کارتهای اون کشور استفاده کنه. اما با پرداخت 1.2 میلیون یورو ، مشتری میتونه دستگاههای با سیم کارت های 5 کشور دیگه رو هم آلوده کنه.

اگه جاسوس افزار روی دستگاه هدف باقی بمونه، شناسایی اون ساده تر میشه و خطر عمومی شدنش بیشتر میشه. برا همین، پرسیست ، توانایی ماندن ایمپلنت روی تلفن همراه حتی اگه دستگاه خاموش بشه، در قیمت پایه گنجانده نشده و برای اینکه این گزینه رو داشته باشید باید 3 میلیون یورو بیشتر بپردازید. بسیاری از مشتریان ترجیح میدن که این گزینه ی پرسیست رو خریداری نکنن و در عوض هدف رو مرتبا آلوده کنن.

بعنوان بخشی از قرارداد پایه 8 میلیون یورویی ، Intellexa تعمیر و نگهداری رو بمدت یک سال تضمین میکنه. یعنی اگه یکی از اکسپلویتهای 0Day در زنجیره اکسپلویت، اصلاح بشه، فروشنده، یه اکسپلویت جدید جایگزین اون میکنه.

Intellexa جاسوس افزار Nova رو بعنوان سیستم حاضر و آماده تبلیغ میکنه. وقتی مشتری محصول رو خریداری کرد، کارمندان Intellexa برای پیکربندی سخت افزار و نرم افزار به محل مشتری مراجعه میکنن. مشتری فقط مسئول سرویس ابری یا دامنه ای که تمایل داره ازش استفاده کنه، هست. Intellexa همچنین محصول رو متناسب با مشتری و جلسات متعدد آموزشی، از نحوه ی استفاده از پلتفرم و تحلیل اطلاعات جمع آوری شده ، ارائه میده.

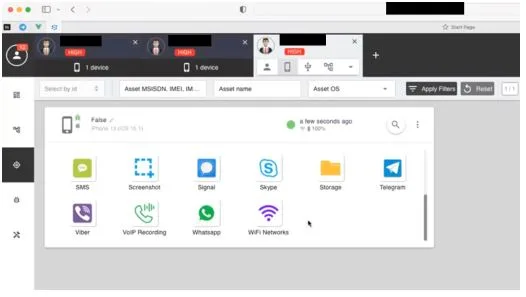

وقتی محصول راه اندازی شد، مشتری دولتی یه راه حل End-to-End آلودگی ، جاسوس افزار و راه حل آنالیز در اختیار داره. اونا میتونن از رابط کاربری Intellexa برای ساخت لینکهای فریب، ارسال لینکها از کانالهای مختلف، نظارت بر وضعیت اکسپلویتیگ و نصب agent جاسوس افزار استفاده کنن و در نهایت میتونن به ایمپلنت دستور بدن تا داده های مورد نظرشون رو پیدا و استخراج کنه.

بردار اولیه آلودگی (استفاده از برنامه های جعلی در RCS Lab ) :

RCS Lab از ترکیبی از بردارهای اولیه آلودگی برای هدف قرار دادن کاربران اندروید و iOS استفاده میکنن. در یه کمپین جالب، RCS Labs با یسری ISP همکاری میکرد تا کاربران رو متقاعد کنه که یه برنامه رو دانلود و نصب کنن. محققای TAG در اکتبر 2021 ، یه کمپینی رو پیدا کردن که قربانیانی در ایتالیا و قزاقستان داشت و از جعل برنامه های قانونی اندروید و iOS برای اکسپلویت و دسترسی به داده های کاربران استفاده کرده بود.

کمپین iOS :

در این کمپین، برنامه ی رسمی Vodafone ، که یه شرکت مخابراتی چند ملیتی هست، جعل شده بود. محققای TAG معتقدن که مهاجم از Vodafone درخواست کرده تا اتصال داده دستگاه قربانی رو غیر فعال کنه و بعدش یه پیامک فریبنده بهش ارسال کرده. پیامک وانمود میکرد که از ISP رسمی هستش و میخواست که برای بازیابی اتصال داده، هدف باید یه برنامه جعلی رو دانلود کنه و لینک دانلود هم در پیامک قرار گرفته بود. علاوه بر جعل برنامه Vodafone ، این شرکت برنامه های پیامرسان قانونی رو هم جعل کرده.

برنامه iOS جعلی شامل اکسپلویت های مختلف برای افزایش امتیاز و یه جاسوس افزار با حداقل امکانات بود که مسئول جمع آوری فایلهای جالب از دستگاه بود از جمله دیتابیس برنامه واتسآپ. برنامه شامل اکسپلویتهای مختلف برای مدلهای مختلف آیفون بود. 6 اکسپلویت افزایش امتیاز در برنامه بود که چهارتاش Nday و دوتاش 0Day بودن. اکسپلویتهای زیرودی، CVE-2021-30883 و CVE-2021-30983 بودن که آسیب پذیری افزایش امتیاز محلی در IOMobileFrameBuffer بودن، که یه مولفه ی کرنلی در iOS هست.

| CVE | Description |

| CVE-2018-4344 | referred to and publicly known as LightSpeed (n-day) |

| CVE-2019-8605 | referred to as SockPort2 and publicly known as SockPuppet (n-day) |

| CVE-2020-3837 | referred to and publicly known as TimeWaste (n-day) |

| CVE-2020-9907 | referred to by the malware as AveCesare (n-day) |

| CVE-2021-30883 | referred to by the application as Clicked2, fixed in October 2021 (0-day at time of exploitation) |

| CVE-2021-30983 | referred to by the application as Clicked3, fixed in December 2021 (0-day at time of exploitation) |

بعد از نصب برنامه ذر آیفون، مهاجم فقط نیاز به یه اکسپلویت افزایش امتیاز محلی داره تا بتونه امتیازات لازم برای جمع آوری داده ها و ارسال اونا به سرور مهاجم رو داشته باشه. در این مورد نیاز به اکسپلویت RCE اولیه نبود، چون نصب برنامه جعلی، اجرای کد اولیه رو فراهم میکرد و مهاجم میتونست مستقیما با اکسپلویت افزایش امتیاز ، ادامه بده.

کمپین اندروید :

برای دستگاههای اندرویدی هم، RCS Labs از جعل برنامه قانونی استفاده کرده بود. این کار مستلزم این بود که قربانی، نصب برنامه از منبع ناشناخته رو فعال میکرد، چون این برنامه های جعلی هرگز از طریق گوگل پلی در دسترس نیست. البته این احتمال وجود داره که ، پیامکی به کاربر ارسال و اعلام شده که برنامه رو نصب کنه و برای نصب هم گزینه ی نصب از منبع ناشناخته رو فعال کنه.

نمونه اولیه ای که توسط محققین TAG کشف شده بود، در VT آپلود شده بود و برنامه قانونی سامسونگ رو جعل کرده بود. Lookout هم یه نمونه دیگه رو در قزاقستان کشف کرده بود که برنامه قانونی Oppo ، یه سازنده اندروید، رو جعل کرده بود. محققای TAG ، یسری برنامه دیگه که برنامه های سازندگان اندروید، یه ISP یا یه برنامه پیامرسان رو جعل کرده بودن رو پیدا کردن. وقتی کاربر برنامه رو اجرا میکنه، یه سایت قانونی مرتبط با آیکون برنامه نمایش داده میشه.

برخلاف برنامه های iOS ، در نسخه اندرویدی ، اکسپلویتها در داخل برنامه جعلی نبود. در عوض برنامه اندرویدی با C2 تماس میگیره تا ماژولهایی که بعد از نصب باید اجرا بشن ، از جمله اکسپلویتهارو دریافت کنه. در حال حاضر، TAG نمیتونه این ماژولها رو بررسی کنه و مشخص نیست چه اکسپلویتهایی استفاده شدن.

زنجیره اکسپلویت زیروکلیک ( FORCEDENTRY از NSO Group ) :

کاربران، بخصوص کاربران با ریسک بالا، در طول زمان به امنیت بیشتر توجه میکنن و اغلب از روش های ایمن مانند کلیک نکردن روی لینکها یا نصب نکردن برنامه ها از منبع ناشناخته ، استفاده میکنن. بنابراین CSVها نیازمند نوآوری هستن و اکسپلویتهای زیروکلیک رو در برنامه ها و دستگاههای مختلف توسعه میدن .

یه اکسپلویت One-Click نیاز به حداقل یه تعامل کاربر داره مانند کلیک روی یه لینکی، باز کردن یه سند مخرب یا اجرای یه برنامه. نیاز به تعامل کاربر ، باعث عدم اطمینان از اجرای اون برای CSV ها میشه، چون ممکنه یه کاربر محتاط فریب نخوره. اینجاست که پای اکسپلویت های زیروکلیک میاد وسط و اطمینان رو بالا میبره، چون نیازی به تعامل کاربر نداره.

در سال 2021، محققای Citizen Lab یه گزارشی منتشر کردن در خصوص یه زنجیره اکسپلویت زیروکلیک که توسط NSO Group برای هدف قرار دادن یه مدافع حقوق بشر عربستانی استفاده شده بود. این اکسپلویت که به FORCEDENTRY معروف شد، از راه دور و بصورت مخفیانه ، جاسوس افزار Pegasus رو روی آیفون نصب میکرد. دو مورد از اکسپلویتهای این زنجیره شناسایی شد : آسیب پذیری اجرای کد اولیه (CVE-2021-30860) و فرار از سندباکس (CVE-2021-31010) ، اما حداقل یه آسیب پذیری LPE دیگه برای دسترسی کامل به دستگاه، برای نصب جاسوس افزار نیاز بود. Citizen Lab زنجیره اکسپلویت FORCEDENTRY رو با محققای Google Project Zero به اشتراک گذاشت تا آنالیز عمیقتری روش انجام بگیره.

آسیب پذیری RCE اولیه (CVE-2021-30860) :

در iOS 14 ، اپل یه اقدام کاهشی جدید بنام BlastDoor منتشر کرد تا توسعه ی اکسپلویت های زیروکلیک برای iMessage رو سختتر کنه. NSO Group یه روش دور زدن برای این اقدام کاهشی از طریق فایلهای Gif پیدا کرد.

فایلهای GIF که با پسوند gif. مشخص میشن ، در یه پروسس جداگانه ای بنام IMTranscoderAgent پردازش میشن که محدودیت کمتری نسبت به BlastDoor داره. همچنین وقتی فایل GIF ، به IMTranscoderAgent منتقل میشه، فایل دوباره پردازش میشه ، ولی اینبار بدون پسوند فایل، برای اینکه نوع فایل و روش تجزیه ی اون مشخص بشه از یسری تابع تجزیه کننده استفاده میشه. از اونجایی که 20 نوع فایل مختلف پشتیبانی میشه، مهاجم میتونه از این توابع تجزیه کننده، استفاده کنه و سطح حمله احتمالی رو گسترده کنه.

NSO Group برای استفاده از این آسیب پذیری، از فایل PDF در قالب فایل GIF استفاده کرده بود. این باعث شد که فایل، BlastDoor رو دور بزنه و وارد IMTranscoderAgent بشه و بعدش توسط تجزیه کننده PDF پردازش بشه. در ادامه FORCEDENTRY از آسیب پذیری CVE-2021-30860 که از نوع integer overflow و در تجزیه کننده پی دی اف ، CoreGraphics بود، برای اجرای کد استفاده میکرد.

آسیب پذیری Integer Overflow چیه :

یه نوع آسیب پذیری خرابی مموری هستش و زمانی رخ میده که فضای اختصاص داده شده برای ذخیره یه عدد، بسیار کوچکتر از عدد ذخیره شده در این فضاست. مثلا فرض کنید که شما دو رقم رو برای ذخیره یه عدد اختصاص دادید که نهایتا میتونید تا عدد 99 رو داشته باشید. بنابراین اگه 99+1=100 رو انجام بدید، این فضا سرریز میشه و بجای ذخیره عدد 100 ، عدد 00 ذخیره میشه، چون شما فقط دو رقم رو در نظر گرفتید.

Integer overflow رو میشه برای فعال کردن memory overflow استفاده کرد که امکان بازنویسی مموری بیشتر از اونچه توسعه دهنده در نظر گرفته رو میده ، که منجر به اجرای کد دلخواه میشه.

فرار از سندباکس (CVE-2021-31010) :

در این نقطه از حمله، FORCEDENTRY امکان اجرای کد در IMTranscoderAgent رو داره. در حالیکه IMTranscoderAgent نسبت به BlastDoor ، به داده ها و پروسس ها دسترسی بیشتری داره ، اما خودش یه سندباکسه . برای اینکه جاسوس افزار Pegasus نصب بشه، FORCEDENTRY نیاز به امتیاز بیشتری داره. برای فرار از این سندباکس، FORCEDENTRY از XPC که مکانیسم ارتباطی بین پروسس های iOS هست، برای فعال کردن یه آسیب پذیری منطقی با شناسه CVE-2021-31010 ، استفاده میکنه.

XPC به یه پروسس امکان فراخوانی متد روی یه شی در پروسس دیگه رو میده. FORCEDENTRY از این ویژگی برای اجرای کد در پروسس CommCenter استفاده کرده و بنابراین از سندباکس IMTranscoderAgent فرار کرده. در ادامه FORCEDENTRY تلاش میکنه تا با سرور C2 ارتباط بگیره و اکسپلویت مرحله ی بعدی زنجیره رو بگیره و اجرا کنه.

محققا نتونستن اکسپلویت دیگه ای رو برای آنالیز بدست بیارن اما معتقدن که باید یه اکسپلویت دیگه در زنجیره FORCEDENTRY وجود داشته باشه تا جاسوس افزار نصب بشه و داده هارو جمع آوری کنه.

پاسخ سازنده:

همونطور که مهاجمین، وقتی سازنده یسری اقدامات کاهشی رو منتشر میکنن، خودشون رو بروز میکنن و تکنیک رو دور میزنن، سازندگان هم باید خودشون رو بروز کنن و تکنیک های جدیدی رو ارائه بدن تا روی فعالیت مهاجمین اختلال ایجاد کنن. این بازی گربه و موشه. بعد از کشف زنجیره اکسپلویت FORCEDENTRY ، در iOS 14.8.1 ، اپل فرمت های فایل پردازش شده در IMTranscoderAgent رو محدودتر کرد. در iOS 15 ، پردازش GIF رو از IMTranscoderAgent حذف کرد و به سندباکس BlastDoor انتقال داد تا زنجیره اکسپلویت FORCEDENTRY رو بشکنه. همچنین اقدامات کاهشی ، برای جلوگیری از فرار از سندباکس در iOS 15.1 با محدود کردن قابلیت های یکی از اشیای XPC ، بنام NSExpressions که در زنجیره ی اکسپلویت FORCEDENTRY استفاده میشد، ارائه کرد.

فریمورک ماژولار ( فریمورک Heliconia از Variston ) :

Variston ، فریمورک اکسپلویتینگ خودش ، Heliconia ، رو به منظور ارائه اکسپلویت و نصب ایمپلنت های جاسوس افزار خودش، BridgeHead ، روی طیف وسیعی از دستگاهها ، توسعه داد. استفاده از یه فریمورک واحد در همه ی پلتفرمهاش بهشون این امکان رو میده تا محصولات خودشون رو ماژولار کنن و از کدهاشون در پلتفرم های مختلف دوباره استفاده کنن. در هر پلتفرمی، اکسپلویتهای مورد نیاز در فریمورک بارگذاری میشن و برای هدف قرار دادن دستگاه هدف استفاده میشن.

محققای TAG، کمپین های مختلفی رو مشاهده کردن که از فریمورک Heliconia ، برای هدف قرار دادن دستگاههایی که دارای کروم و اندروید بودن و همچنین در مواردی از اکسپلویتهای ویندوزی ، استفاده کردن.

در جولای 2021، گوگل یه گزارشی در برنامه ی کروم VRP اش از طرف یه ناشناس دریافت کرده که حاوی فریمورک Heliconia با اکسپلویتهای مختلف بود. فریمورک اکسپلویتینگ شامل کدهایی بود که امکان اجرای اکسپلویتهای مختلف برای کروم، ویندوز دیفندر و فایرفاکس در سیستم ویندوزی رو ارائه میکرد. اگرچه آسیب پذیری ها زمان ارسال به VRP اصلاح شدن، اما TAG ارزیابی کرد که این آسیب پذیری ها زمان استفاده در کمپین ها ،بعنوان زیرودی استفاده شدن.

این پروژه شامل یه اسکریپتی (Pre-Commit Cleaning Script) بود که شرکت پشت این فریمورک یعنی Variston رو افشاء میکرد. در ادامه TAG ، تونست یسری کمپین رو که از این فریمورک و با اکسپلویتهای مختلف 0Day و Nday، برای هدف قرار دادن دستگاههای موبایل در اندونزی و امارات استفاده کرده بودن رو شناسایی کنه.

کمپین اندروید :

در دسامبر 2021، محققای TAG کمپینی رو شناسایی کردن که از لینک های یکبار مصرف برای هدف قرار دادن کاربران اندروید در امارات استفاده شده بود. فریمورک Heliconia شامل یه زنجیره اکسپلویت بود که با زنجیره کردن 6 آسیب پذیری دستگاههای سامسونگ رو هدف قرار میداد. این زنجیره اکسپلویت در نهایت یه جاسوس افزار کامل اندرویدی بنام BridgeHead که در ++C توسعه داده شد و دارای کتابخانه هایی برای رمزگشایی و جمع آوری داده از برنامه های مختلف چت و مرورگرها بود رو نصب میکرد. در نهایت کاربر بدون اینکه متوجه نصب جاسوس افزار بشه ،به سایت Stack Overflow هدایت میشد.

چهار تا از این 6 آسیب پذیری در زمان اجرای کمپین، 0day بودن. دو مورد باقی مانده ، دارای اصلاحیه هایی بودن، اما بدلیل مشکلاتی که در جدول زمانی ارائه اصلاحیه ها وجود داشت، اونا هم بعنوان 0Day روی دستگاه کاربران اجرا میشد.

آسیب پذیری CVE-2022-3038 که از نوع فرار از سندباکس بود، 4 ماه قبل در کروم 105 اصلاح شده بود. این یعنی اینکه زنجیره اکسپلویت در برابر نسخه های بروزشده کروم کار نمیکرد. با این حال مهاجمین مطمئن بودن که لینکهای مخربشون بجای کروم در Samsung Browser باز میشه. Samsung Browser یه مرورگر مبتنی بر Chromium است اما معمولا چند نسخه عقب تر از نسخه ی بروزشده کروم هستش. در زمان کشف ، Samsung Browser روی نسخه ی کروم 102 بود و در نتیجه آسیب پذیری CVE-2022-3038 روش اصلاح نشده بود و حکم 0day رو داشت.

یه آسیب پذیری افزایش امتیاز محلی به شناسه CVE-2022-22706 در درایور Mali GPU ، یکسال قبل در ژانویه 2022 توسط Arm اصلاح شده بود اما با توجه به اینکه خیلی از دستگاههای اندرویدی این اصلاحیه رو اعمال نکرده بودن، این آسیب پذیری هم، در دستگاههای اندرویدی سامسونگ، حکم 0day داشت.

جدول زیر اکسپلویتهای استفاده شده در این کمپین رو لیست کرده :

| CVE | Description |

| CVE-2022-4262 | type confusion vulnerability in Chrome fixed in December 2022 (0-day at time of exploitation) |

| CVE-2022-3038 | sandbox escape in Chrome fixed in August 2022, in version 105 and found by Sergei Glazunov in June 2022(Unpatched in Samsung Browser at the time of exploitation) |

| CVE-2022-22706 | vulnerability in Mali GPU Kernel Driver which grants the attacker system access fixed by Arm in January 2022(At the time of exploitation, the latest Samsung űrmware had not included a fix for this vulnerability) |

| CVE-2023-0266 | race condition vulnerability in the Linux kernel sound subsystem reachable from the system user and that gives the attacker kernel read and write access(0-day at time of exploitation) |

| CVE-2022-22706 | kernel information leak 0-days impacting the Mali GPU Kernel Driver(0-day at time of exploitation) |

| CVE-2023-0266 | kernel information leak 0-days impacting the Samsung Kernel (0-day at time of exploitation) |

کمپین آیفون:

Variston به توسعه ی فریمورک Heliconia ادامه میده. در مارس 2023، محققای TAG کمپینی رو کشف میکنن که کاربران آیفون در اندونزی رو هدف قرار داده. این کمپین با ارسال لینک مخرب از طریق پیامک شروع میشد و در آخر قربانی ، به خبری در سایت روزنامه ی اندونزیایی Pikiran Rakyat هدایت میشد.

زنجیره اکسپلویت روی آیفون هایی که از نسخه های iOS 16.3.0 و iOS 16.3.1 استفاده میکردن، اجرا میشد و از فریمورک Heliconia برای زنجیره کردن سه اکسپلویت 0day استفاده میکرد. محققای TAG نتونستن جاسوس افزار نهایی که به کاربران ارائه میشد رو بدست بیارن، اما احتمال میدن که یه چیزی شبیه به نسخه ی اندرویدی BridgeHead بوده.

جدول زیر اکسپلویتهایی که در این کمپین استفاده شدن رو مشاهده میکنید :

| CVE | Description |

| CVE-2023-28205 | a use-after-free vulnerability in Safari used to get initial remote code execution(0-day at time of exploitation) |

| CVE-2023-32409 | an out-of-bounds access in WebGPU to escape the sandbox (0-day at time of exploitation) |

| CVE-2023-28206 | an out-of-bounds access in IOSurfaceAccelerator to elevate privileges(0-day at time of exploitation) |

جمع آوری داده ( جاسوس افزار Epeius از Cy4Gate ) :

Cy4Gate یه ایمپلنت جاسوس افزار بنام Epeius ( با Package Name: com.android.systemapn ) توسعه داده. ایمپلنت یه برنامه ساده اندرویدی اما ماژولاره که از پلاگین های مختلفی برای جمع آوری داده های مختلف استفاده میکنه. Epeius از طریق زنجیره اکسپلویت ، تحویل و نصب میشه و هر ایمپلنت نصب شده ، شامل یه Agent ID منحصر به فرد هست که برای شناسایی قربانی استفاده میشه. Epeius بعد از نصب یسری پلاگین داره که بسته به داده هایی که مهاجم از دستگاه قربانی میخواد، قابل استفاده هستن.

محققای TAG تونستن 18 پلاگین مختلف رو کشف کنن که عملکردهای مختلفی رو ارائه میدن. جاسوس افزار وقتی برای اولین بار به دستگاه قربانی تحویل داده میشه، همراه با یسری پلاگین رمزشده هست. در ادامه این پلاگین ها رمزگشایی شده و با اجرای جاسوس افزار لوود میشن.

پلاگین plglpe ، از یسری اکسپلویت، برای افزایش امتیاز محلی استفاده میکنه. این پلاگین از ارتباطات رمزشده ECDH برای ارسال اطلاعات سیستم مانند نسخه اندروید، نسخه درایور GPU به سرور C2 مهاجم استفاده میکنه و براساس این اطلاعات، اکسپلویت LPE مناسب دستگاه رو دریافت میکنه. Epeius از دو چارچوب متفاوت برای اکسپلویتها استفاده میکنه که نشون دهنده اینه که اونا اکسپلویتهاشون رو از دو ارائه دهنده YodaRoot و DF1 دریافت میکنن.

برای استخراج یا ارسال داده ها به سرور C2 ، از پلاگین plgpucexfiltrator استفاده میشه. این پلاگین داده های ذخیره شده در پلاگین plgevidence رو از طریق secure websocket به سرور C2 ارسال میکنه. داده ها با AES و یه کلید تصادفی رمز شدن که موقع ارسال به C2 ، از طریق کلید عمومی RSA که در داخل ایمپلنت هاردکد شده، رمز میشه.

بسته به نیاز مهاجم، پلاگین های مختلف از راه دور و از طریق C2 ارائه و فعال میشن. علاوه بر پلاگین های plglpe و plgpucexfiltrator ، محققا 16 پلاگین دیگه رو هم کشف کردن که عمدتا کارشون جمع آوری و ذخیره داده هاست. برای جمع آوری داده های خصوصی ، جاسوس افزار نیاز به دسترسی root داره و با این کار میتونه به همه ی داده های کاربران دسترسی داشته باشه. مثلا برای اینکه مهاجم ، پیامهای قربانی رو جمع آوری کنه، به جای اینکه روی برنامه های مختلف مانند تلگرام، واتسآپ، سیگنال و جیمیل آسیب پذیری پیدا و اکسپلویت کنه، میتونه با بدست آوردن امتیاز root ، به همه ی پیام ها در برنامه هاب مختلف، دسترسی داشته باشه.

جاسوس افزارهای CSV ، مانند Epeius ، میتونن برای نظارت و جمع آوری طیف وسیعی از اطلاعات شخصی مانند موقعیت مکانی، فعالیت شبکه های اجتماعی ، تماس های خصوصی یا ضبط صدای محیط اطراف گوشی ، استفاده بشن. ماهیت ماژولار Epeius ، این امکان رو به مهاجم میده تا داده های دلخواه رو انتخاب و جمع آوری کنه.

جدول زیر پلاگین های مختلف این جاسوس افزار رو نمایش میده :

| پلاگین | توضیحات |

| plgroot | Checks to see if the phone is already rooted or unlocked |

| plglocation | Collects GPS location information |

| plgfrida | Injects code into other applications |

| plgmic | Records the microphone |

| plgdb | Exports database of popular applications like Calendar, Signal, WhatsApp, and Telegram |

| plggmail | Collects emails from GMail |

| plgsysinfo | Collects system information |

| plgnotification | Intercepts notifications from messaging applications |

| plgvoip | Records voice-over-IP (VoIP) calls |

| plgcamera | Records camera |

| plgpasswords | Collects saved passwords |

| plgfilesystem | Interacts with the Filesystem |

| plgscreenshot | Takes and saves screenshots |

| plgaccessibility | Takes screenshots from browsers using accessibility API |

| plgevents | Sets certain actions to occur on certain events. (Example: Record mic during a phone call to a specified number) |

| plgevidence | Stores the “evidence” and data collected by other plugins |

اکسپلویتهای 0Day شناخته شده در محصولات CSVها :

در جدول زیر لیست اکسپلویتهای زیرودی و محصولات CSVای که ازشون استفاده کردن رو مشاهده میکنید . این در نظر بگیرید که این لیست ،فقط یه مجموعه کوچکی از چهل CSV شناخته شده توسط گوگل هستش.

| نام CSV | اسم مستعار | جاسوس افزار | 0Day برای هدف قرار دادن محصولات گوگل | 0Day برای هدف قرار دادن سایر محصولات |

| Candiru | remora-tech, Candiru, cyna-tech, Nerfwall, tavetasolution | DevilsTongue | CVE-2021-21166 Google Chrome

CVE-2022-3723 Google Chrome CVE-2023-5217 Google Chrome |

CVE-2018-5002 Adobe Flash [1, 2] CVE-2021-31979 Microsoft Windows CVE-2021-33742 Microsoft Internet Explorer CVE-2021-33771 Microsoft Windows |

| Cy4Gate | Epeius |

CVE-2021-22600 Linux kernel, exploited against Android CVE-2021-25394 Samsung MFC charger driver, exploited against Android CVE-2023-4211 Arm Mali GPU, exploited against Android CVE-2023-33106 Qualcomm Adreno GPU, exploited against Android CVE-2023-33107 Qualcomm Adreno GPU, exploited against Android |

||

| DSIRF | Subzero |

CVE-2021-28550 Adobe Reader CVE-2021-31199 Microsoft Windows CVE-2021-31201 Microsoft Windows CVE-2021-36948 Microsoft Windows CVE-2022-22047 Microsoft Windows |

||

| Intellexa | Cytrox, Nexa Technologies, WiSpear | Nova, Triton, Helios, ALIEN (stager) PREDATOR (Android/iOS) |

CVE-2019-2215 Android kernel CVE-2021-1048 Google Android CVE-2021-1905 Qualcomm Adreno GPU,exploited against Android CVE-2021-1906 Qualcomm chipsets,exploited against Android CVE-2021-28664 Arm Mali GPU,exploited against Android CVE-2021-39793 Arm Mali GPU,exploited against Android CVE-2021-30554 Google Chrome CVE-2021-37973 Google Chrome CVE-2021-37976 Google Chrome CVE-2021-38000 Google Chrome CVE-2021-38003 Google Chrome CVE-2022-3075 Google Chrome CVE-2023-2033 Google Chrome CVE-2023-2136 Google Chrome CVE-2023-3079 Google Chrome |

CVE-2023-41991 Apple iOS CVE-2023-41992 Apple iOS CVE-2023-41993 Apple iOS |

| Negg | Vbiss |

CVE-2021-28663 Arm Mali GPU, exploited against Android CVE-2022-3723 Google Chrome CVE-2022-4135 Google Chrome |

CVE-2022-42856 Apple Safari | |

| NSO Group | Q-Cyber, Circles | PEGASUS (Android / iOS) |

CVE-2019-2215 Android kernel CVE-2023-7024 Google Chrome |

CVE-2016-4655 Apple iOS CVE-2016-4656 Apple iOS CVE-2016-4657 Apple iOS CVE-2019-3568 Facebook WhatsApp CVE-2021-30860 Apple iOS CVE-2021-31010 Apple iOS CVE-2023-41061 Apple iOS CVE-2023-41064 Apple iOS Exploits without publicly confirmed CVE’s: KISMET, exploited against Apple iOS |

| PARS Defense |

CVE-2023-42916 Apple WebKit CVE-2023-42917 Apple WebKit |

|||

| QuaDream | REIGN | Exploits without publicly confirmed CVE’s: ENDOFDAYS, exploited against Apple iOS | ||

| RCS Lab | Hermit |

CVE-2021-30883 Apple iOS kernel CVE-2021-30983 Apple iOS kernel |

||

| Variston | Variston IT, TruelIT, Protected.AE, EdgeGroup | Heliconia (exploitation framework), BridgeHead |

CVE-2023-0266 Google Android CVE-2023-21492 Samsung Android CVE-2023-26083 Arm Mali GPU, exploited against Android CVE-2023-33063 Qualcomm Adreno GPU, exploited against Android |

cve-2022-26485: Mozilla Firefox CVE-2023-28205 Apple WebKit CVE-2023-28206 Apple iOS CVE-2023-32409 Apple WebKit |

| Wintego Systems |

CVE-2019-2215 Android kernel CVE-2021-0920 Google Android CVE-2022-2856 Google Chrome |

برای اینکه حجم پست خیلی زیاد و حوصله سر بر نشه، ادامه گزارش رو میتونید از طریق لینک های زیر مطالعه کنید:

- قسمت اول : جاسوس افزارها و قربانیان

- قسمت دوم: درک CSVها

- قسمت سوم: محصولات و کمپین های CSVها

- قسمت چهارم: اقدامات امنیتی

گزارش 50 صفحه ای گوگل رو هم میتونید از این لینک یا از کانالمون دریافت کنید.