اخیرا تحقیقی با عنوان Intellexa Leaks منتشر شده که جزییاتی در خصوص جاسوس افزار Predator، اکسپلویتهای زیرودی و شرکتهای وابسته به Intellexa رو افشاء میکنه. این اسناد از زاویه های مختلف منتشر شده که سعی کردم، در سایت پوشش بدم. برای درک بهتر این تحقیق، نیازِ گزارش جالبی که در سال 2023 با عنوان Predator Files منتشر شده رو هم بررسی کنیم. بنابراین در این سری پستها، این تحقیقات رو در قالب 4 پست، ارائه کردیم:

- بررسی Predator Files: نگاه فنی به محصولات Intellexa – گزارش عفو بین الملل

- بررسی Intellexa Leaks: عملیات داخلی جاسوسافزار Predator – گزارش عفو بین الملل

- بررسی Intellexa Leaks: شبکه شرکتهای وابسته به Intellexa – گزارش RecordedFuture

- بررسی Intellexa Leaks: اکسپلویتهای زیرودی Intellexa – گزارش گوگل

پست پیش رو، قسمت اول از این مجموعه، “بررسی Predator Files: نگاه فنی به محصولات Intellexa” رو ارائه میده.

اگر علاقمند به موضوع جاسوس افزارهای تجاری هستید، میتونید از مطالب زیر هم استفاده کنید:

در ۵ اکتبر ۲۰۲۳، یک تحقیقات بزرگ جهانی با عنوان Predator Files منتشر شد که گسترش فناوریهای نظارتی در سراسر جهان و ناتوانی دولتها و اتحادیه اروپا (EU) در تنظیم درست این صنعت رو افشا کرد. آزمایشگاه امنیت در عفو بین الملل شریک فنی پروژه Predator Files است. پروژهای که توسط شبکه رسانهای European Investigative Collaborations (EIC) درباره اتحادیه Intellexa، سازندگان و بازاریابان جاسوسافزار Predator، هماهنگ شده. به عنوان بخشی از این همکاری، آزمایشگاه امنیت مستندات فنی، موارد بازاریابی و سایر اسنادی رو بررسی کرده که توسط Der Spiegel و Mediapart، که عضوی از EIC هستن، بدست اومده و اکوسیستم محصولات نظارتی ارائه شده توسط اتحادیه ی Intellexa رو روشن میکنن.

اتحادیه ی Intellexa یک مجموعه در حال تحول از شرکتها و برندهایی است که در توسعه و بازاریابی طیف وسیعی از محصولات نظارتی، شامل جاسوسافزار پیشرفته، پلتفرمهای نظارت گسترده و سیستمهای تاکتیکی برای هدفگیری و رهگیری دستگاههای نزدیک، دخیل بودن. نهادهای حقوقی این شبکه در حوزههای قضایی مختلف، چه داخل و چه خارج از اتحادیه اروپا، پراکنده هستن. ماهیت دقیق ارتباطات میان این شرکتها در هالهای از ابهام قرار داره، چون این نهادها و ساختارهای بینشون بطور مداوم تغییر شکل داده، نام عوض میکنن، برندسازی مجدد میشن و تکامل پیدا میکنن.

به همین ترتیب، محصولاتی که توسط Intellexa عرضه میشه، بارها برندسازی مجدد و تغییر نام داده شدن، چون نهادهای مختلف این شبکه، برای ترکیب توسعه محصول و فعالیتهای بازاریابی با هم همکاری کردن. این گزارش محصولات متمایز و بردارهای حمله ی ارائه شده توسط این شبکه نظارتی رو بررسی میکنه، از جمله یک واژهنامه محصولات برای کمک به روشن شدن تحلیل در مواردی که نامهای متعدد برای یک خط محصول در طول زمان استفاده شده. این گزارش تلاش نمیکنه هر محصول رو با جزئیات کامل توصیف کنه، بلکه بررسی کلی از محصولات شناخته شده یا مهم ارائه میده.

هدف این تحقیق همچنین ارائه درکی از تأثیر بالقوه تکنیکهای حمله توصیف شده، بدون آنکه درباره اثربخشی محصولات منفرد قضاوتی ارائه بده، هستش. چون موارد بازاریابی اغلب اثربخشی محصولات تجاری رو بیش از حد نمایش میدن. مشخصات فنی و موارد بازاریابی فروشندگان نظارت معمولا محرمانه نگه داشته میشه. این عدم تقارن اطلاعاتی مانع میشه که مدافعان در صنعت امنیت سایبری و گروههای جامعه مدنیِ در معرض خطر، دامنه کامل تهدیداتی رو که با اون مواجه هستن رو درک کنن.

هدف این تحقیق ارائه اطلاعات ملموس درباره قابلیتهای نظارتی در دسترس از سوی یک فروشنده مشخص در بازار نظارت تجاری است. ما امیدواریم این گزارش بتونه منبعی برای جامعه امنیت سایبری و فروشندگان اصلی دستگاههای موبایل و فناوری باشه. بخش توصیهها، امکان کاهش ریسکها و راهکارهای تشخیص رو ارائه میده که میتونه به حفاظت از اهداف بالقوه در جامعه مدنی و اکوسیستم گستردهتر اینترنت در برابر برخی از بردارهای حمله توصیف شده، کمک کنه.

اصطلاحات رایج در صنعت نظارت:

Spyware (جاسوسافزار): جاسوسافزار نرمافزاری است که به یک اپراتور امکان میده بطور مخفیانه به اطلاعات سیستم یا دستگاه هدف دسترسی پیدا کنه.

Commercial spyware (جاسوسافزار تجاری): جاسوسافزار تجاری یا مزدور (Mercenary)، محصولاتی نظارتی هستن که توسط بازیگران شرکتی توسعه یافته و به دولتها برای انجام عملیات نظارتی، فروخته میشه. سیستمهای جاسوسی تجاری که اصطلاحا end-to-end نامیده میشن، شامل یک سیستم کامل برای آلودهسازی دستگاه و جمعآوری داده هستن. مؤلفههای این سیستمها شامل اکسپلویتهایی برای نصب جاسوسافزار، یک عامل جاسوسافزار که پس از آلودگی روی دستگاه هدف اجرا میشه و سیستمهای بکاند برای جمعآوری و تحلیل دادههای نظارتی است.

Spyware agent (عامل جاسوسافزار): عامل جاسوسافزار (یا implant) کد نرمافزاری نهایی است که پس از آلودگی موفقیتآمیز بر روی یک کامپیوتر یا تلفن نصب میشه. این عامل مسئول جمعآوری دادهها از دستگاه، فعالسازی حسگرهایی مانند میکروفون و دوربین و آپلود این دادهها برای اپراتور جاسوسافزار است.

Software vulnerability (آسیبپذیری نرمافزاری): آسیبپذیری نرمافزاری یک نقص یا ضعف فنی در یک مؤلفه نرمافزاری یا بخشی از کد است که یک مهاجم میتونه از اون برای دور زدن مکانیسم های دفاعی سوءاستفاده کنه.

Exploit (اکسپلویت): اکسپلویت نرمافزار یا کدی است که از یک یا چند آسیبپذیری نرمافزاری استفاده میکنه تا به دستگاه دسترسی پیدا کنه. در دستگاههای موبایل مدرن، اکسپلویت باید از چندین لایه دفاعی عبور کنه و میتونه بسیار پیچیده باشه. یک زنجیره اکسپلویت کامل که آخرین نسخه دستگاهها رو هدف قرار میده ممکنِ میلیونها یورو قیمت داشته باشه.

Baseband (باند پایه): Baseband موبایل، سختافزار و نرمافزاری است که در یک تلفن همراه مسئول ارتباط از طریق رابط رادیویی با دکل موبایل یا ایستگاه پایه (base station) است.

Zero-day (زیرودی): آسیبپذیری زیرودی نقص نرمافزاری است که توسعه دهنده اصلی نرمافزار از اون بیاطلاعِ و اصلاحیه ای برای آن وجود نداره. اکسپلویت زیرودی که از این نقص استفاده کنه، میتونه حتی دستگاههای کاملاً بروزرسانی شده رو هدف قرار بده.

Vector (بردار): بردار در صنعت نظارت اصطلاحی است برای مسیرها یا تکنیکهای مختلفی که برای تحویل یک اکسپلویت به دستگاه هدف استفاده میشن. شامل بردارهای One-Click و Zero-Click است.

One-Click: حمله One-Click نیازمند اقدامی از سوی هدف است تا آلودگی دستگاه امکانپذیر بشه. معمولاً با باز کردن یک لینک مخرب. تکنیکهای مهندسی اجتماعی مختلف برای فریب هدف، در باز کردن لینک استفاده میشه، مثلا جعل سایتهای معتبر یا مقالات خبری. اگه روی لینک کلیک بشه، زنجیره اکسپلویت لوود میشه که در قدم اول مرورگر هک میشه و در نهایت عامل جاسوسافزار نصب و اجرا میشه.

Zero-click: حمله Zero-click اصطلاحی تبلیغاتی در صنعت نظارت، برای هر برداری است که میتونه بدون نیاز به انجام عملی از سوی کاربر، دستگاه رو آلوده کنه، مانند کلیک روی لینک. حملات Zero-click کاملا از راه دور، امکان آلودگی از طریق اینترنت رو فراهم میکنن. این کار اغلب با اکسپلویت نقصها در برنامههای پیامرسان محبوب مانند iMessage یا WhatsApp انجام میگیره. حملات Zero-click غیر از راه دور یا تاکتیکی، میتونن دستگاههایی رو که مهاجم به شبکه اونا دسترسی با امتیاز بالا داره یا در نزدیکی فیزیکی هدف قرار داره رو بی صدا آلوده کنن.

Network injection (تزریق شبکه): تزریق شبکه تکنیکی است که در اون بستههای داده اینترنت، در ترافیک اینترنتی هدف، تزریق میشن تا ترافیکش مسدود، رهگیری یا دستکاری بشه.

Man-in-the-middle (حمله مرد میانی، MiTM): مرد میانی مهاجمی است که میتونه ترافیک شبکه هدف رو بخونه، دستکاری کنه، یا مسدود کنه. این قابلیت میتونه برای سانسور هدف یا اجرای حملات تزریق شبکه استفاده بشه.

Man-on-the-side (مهاجم شخص کناری، MOTS): این حمله میتونه ترافیک شبکه رو بخونه و نظارت کنه اما قادر به مسدودسازی یا اصلاح مستقیم اون نیست. این حالت زمانی رایج است که مهاجم به نسخه کپی یا mirror از ترافیک در یک لینک فیبر نوری دسترسی داره. حملات تزریق شبکه هم میتونن از چنین موقعیتی انجام بشن.

Tactical infection (آلودگی تاکتیکی): بردار آلودگی تاکتیکی، به مهاجم اجازه میده دستگاههای نزدیک رو در فاصله فیزیکی محدود، هدف قرار بده. شبکههای وایفای (WiFi) مخرب و ایستگاههای موبایل جعلی میتونن هدف نزدیک رو بیصدا به لینک اکسپلویت هدایت کنن. مهاجمان همچنین میتونن آسیبپذیریهای باند پایه ی سلولی (Cellular Baseband) یا رابط Wi-Fi رو برای آلودهسازی دستگاههای مجاور با ارسال بستههای رادیویی، اکسپلویت کنن.

Strategic infection (آلودگی استراتژیک): آلودگی استراتژیک اصطلاحی تبلیغاتی است برای سیستمهای تزریق شبکه که در سطح یک ISP یا Gateway اینترنت ملی مستقر میشن و میتونن برای تحویل جاسوسافزار بکار برن. این سیستمها میتونن درخواستهای رمزگذاری نشده هدف رو رهگیری و دستگاهاش رو بیصدا به لینک اکسپلویت هدایت کنن.

SS7 (Signaling System Number 7) : مجموعهای از پروتکلها در شبکههای تلفنی است که کارهایی مانند برقراری تماس، مسیریابی و رومینگ بین ارائهدهندگان موبایل رو انجام میده. این پروتکل بدون مکانیسمهای دفاعی مدرن طراحی شده و توسط فروشندگان نظارت تجاری برای انجام حملاتی مانند ردیابی موقعیت و رهگیری ارتباطات مورد سوءاستفاده قرار میگیره.

(Distributed Denial of Service) DDoS: حملهای است با هدف مختل کردن یک سایت یا شبکه از طریق ارسال ترافیک یا درخواستهای بیش از حد. نتیجه این حمله میتونه از دسترس خارج شدن سایت برای کاربران واقعی باشه.

Avatar (آواتار): آواتار یک هویت جعلی یا حساب آنلاین است که برای جمعآوری اطلاعات از پلتفرمهای آنلاین یا تعامل با کاربر هدف بکار میره. این پروفایلهای ظاهرا واقعی، میتونن برای ارسال لینکهای هدفمند حمله یا انتشار اطلاعات در شبکههای اجتماعی و پیامرسانها استفاده بشن.

جاسوسافزار – حملات Zero-Click و One-Click:

یک رقابت پرمخاطره و مداوم میان سازندگان گوشیهای هوشمند و دستگاههایی که به اونا تکیه داریم، و بازیگرانی که قصد دارن این سیستمها رو برای مقاصد نظارتی دور بزنن، در جریان است. شرکتهای سازنده جاسوسافزار تجاری، تاکتیکهای خودشون رو دائماً توسعه و اصلاح میکنن تا با لایههای امنیتی رو به افزایشی که تولیدکنندگان اضافه میکنن، سازگار بشن، از شناسایی شدن فرار کنن و محصولات خودشون رو برای مشتریانی با نیازهای عملیاتی و حقوقی متفاوت، متنوع کنن.

برای سالها، محققین و متخصصان امنیت، بردارهای حمله موسوم به One-click رو بصورت عمومی مشاهده کرده بودن. اگرچه جزئیات این حملات بسته به نوع حمله و اکسپلویت متفاوتِ ، اما ویژگی مشترک این حملات، همانطور که از نامش پیداست، این است که قربانی باید یک تعامل ناخواسته انجام بده تا فرایند اکسپلویت فعال بشه. برای اینکه قربانی این تعامل رو انجام بده، مهاجم معمولا باید از نوعی مهندسی اجتماعی استفاده کنه. مثلا، یک بردار رایج One-click شامل ارسال یک لینک مخرب از طریق ایمیل، پیامک یا پیامرسانها همراه با یک پیام فریبنده است، تا قربانی روی لینک، کلیک کنه. تنها یک کلیک کافیست تا اکسپلویت برای مرورگر موبایل قربانی اجرا بشه.

همچنین از آنجا که حملات One-click نیازمند تعامل کاربر هستن، اغلب ردپاهای قابل مشاهدهای باقی میذارن که میتونه به محققین کمک کنه حمله رو کشف کرده و حتی گاهی تشخیص بدن کدام سیستم جاسوس افزار تجاری در حمله دخیل بوده.

اما در پنج سال گذشته، حملات موسوم به Zero-Click ظهور کردن. این حملات، مطابق تعریف، به هیچ اقدام کاربر نیاز ندارن. عدم وجود لینکهای قابل تشخیص باعث میشه قربانی حتی متوجه تلاش برای حمله نشه، مگر اینکه یک آنالیز فارنزیک تخصصی روی دستگاه انجام بشه. تعداد کمتر ردپاها و شواهد، بررسی مستقل سوءاستفاده از این محصولات رو بسیار دشوار میکنه. نبود نظارت مستقل بر این حملات پیشرفته، از جمله Zero-Clickها، تطبیق استفاده از این ابزارها با الزامات حقوق بشری رو تقریبا ناممکن میکنه. به همین دلیل، Zero-Click به تاکتیک مورد علاقه شرکتهای جاسوسافزار تجاری و مشتریان اونا تبدیل شده. قابلاعتماد بودن بیشتر، ریسک بسیار کمتر کشف و سازگاری بالا با شرایط متفاوت، باعث شده حملات Zero-Click تبدیل به یک ابزار نفوذ محبوب بشن و چالشی دائمی برای مدافعان دیجیتال و شرکتهای فناوری ایجاد کنن.

این حملات میتونن شکلهای مختلفی داشته باشن و سطوح متفاوتی از شبکه و نرمافزار رو هدف قرار بدن. در چند سال اخیر، چندین زنجیره اکسپلویت Zero-Click کشف شده که از آسیبپذیریها در پلتفرمهای پیامرسان مثل iMessage و WhatsApp سوءاستفاده میکردن. برای نمونه، یک آسیبپذیری در کد پردازش تصویر که از طریق قابلیت پیشنمایش تصاویر در iMessage قابل دسترس بود، میتونست بدون هیچ اقدام کاربر، مرحله اول حمله رو به دستگاه قربانی تحویل بده. بدون وجود لینکی برای کلیک، قربانی عملا هیچ نشانهای از حمله رو احساس نمیکنه.

بدلیل توجه فزاینده محققین امنیتی و شرکتهایی مانند اپل و گوگل، توسعه زنجیرههای کامل Zero-Click که به مهاجم اجازه تسخیر کامل سیستم رو میدن، روز به روز پرهزینهتر و شکنندهتر میشه. لیستهای قیمت عمومی یک فروشنده بزرگ اکسپلویت نشان میده که قیمت یک زنجیره کامل میتونه تا ۲.۵ میلیون دلار باشه. اما اطلاعاتی که آزمایشگاه امنیت عفو بین الملل از منابع صنعتی بدست آورده نشان میده که هزینه واقعی برای یک دولت، جهت خرید یک زنجیره کامل آماده، بیش از دو برابر این مبلغ است، البته اگه چنین زنجیرهای واقعا برای فروش وجود داشته باشه.

گزارشهای اخیر و جنجالی نشریه Haaretz نشان داده که شرکتهای نظارت سایبری در حال رقابت برای سوءاستفاده از اکوسیستم تبلیغات دیجیتال هستن تا با استفاده از شبکههای تبلیغاتی، حملات Zero-Click رو در سراسر جهان اجرا کنن. شرکتهای جاسوسافزار، از تکنیکهای هدفمند بسیار دقیق صنعت تبلیغات استفاده میکنن تا مشتریاشون بتونن زمانیکه کاربر فقط در حال بازدید از یک سایت مشروع است، اون رو آلوده کنن. این پیشرفتهای جدید، فوریت بیشتری برای ممنوعیت مدل تبلیغات مبتنی بر نظارت ایجاد میکنه، مدلی که حتی بدون جاسوسافزار هم به شدت ناقض حقوق بشر است.

تا زمانیکه تقاضای دولتی برای این ابزارهای جاسوسی تهاجمی و سودهای کلان صنعت نظارت تجاری بالا باقی بمونه، فشار برای سوءاستفاده از زیرساخت حیاتی اینترنت، که عموم مردم به اون وابسته هستن، ادامه خواهد یافت.

با این حال، حملات Zero-Click از راه دور تنها تاکتیکی نیستند که اخیرا مشاهده شده. مهاجمانی که دسترسی ویژه به شبکه موبایل یا وایفای قربانی دارن، میتونن از این موقعیت برتر استفاده کرده و هدف رو بصورت خودکار به صفحه آلوده هدایت کنن. این تکنیک معمولا تزریق شبکه (Network Injection) نام داره.

شرکتهایی مانند Hacking Team و FinFisher بیش از یک دهه پیش تجاری سازی تزریق شبکه رو شروع کردن. اگرچه نسخههای اولیه شامل تزریق فایلهای اجرایی مخرب بود، نسلهای جدید این ابزارها اکنون از اکسپلویتها و بردارهای بسیار پیشرفتهتری استفاده میکنن، چون امنیت موبایل و پروتکلهای شبکه طی سالها تکامل یافته.

شرکتهای نظارتی، تجهیزات تاکتیکی متنوعی ساختن تا دکلهای مخابراتی رو شبیهسازی کنن، به شبکههای وایفای نفوذ کنن یا حتی سختافزارهای شبکه رو آلوده کرده و در مسیر ارتباطی اپراتورهای موبایل یا ارائهدهندگان اینترنت نصب کنن. هدف همه اینا یک چیز است: رهگیری ترافیک دستگاه قربانی (معمولاً HTTP)، ربودن آن و هدایت مخفیانه مرورگر قربانی به یک سایت ارائه ی اکسپلویت. به این ترتیب، مهاجم میتونه از همان اکسپلویتهای رایج One-Click در مرورگرهایی مثل کروم و سافاری استفاده کنه، اما همچنان قربانی رو بدون هیچ تعامل انسانی آلوده کنه.

برای نمونه، کاربری که در حال خواندن فید شبکه اجتماعی خودش است، ممکن روی یک خبر از یک سایت معتبر کلیک کنه و همان لحظه گوشیاش آلوده بشه. تنها باز کردن یک لینک HTTP کافیست تا مهاجم فرصت چند میلیثانیهای لازم برای انتقال قربانی به صفحه آلوده رو بدست بیاره. حمله تزریق شبکه و اکسپلویت بعدی کاملاً خودکار انجام میشه و عملا کاری نیست که قربانی بتونه انجام بده، جز اینکه شاید از VPN استفاده کنه.

به همین دلیل، محصولات مبتنی بر تزریق شبکه برای شرکتهای سازنده جاسوسافزار تجاری بسیار سودآور شدن، بخصوص برای مشتریانی که قدرت قانونی یا اجرایی روی زیرساخت ارتباطی کشور دارن. اگرچه نصب اولیه این سیستمها پیچیده است، اما پس از استقرار، اپراتور نظارتی میتونه براحتی اونا رو با راهکارهای جدید آلودگی یکپارچه و یک تهدید مداوم ایجاد کنه.

جاسوسافزار Intellexa و بردارهای حمله آن:

شبکه Intellexa یک مجموعه کامل از محصولات تزریق شبکه تاکتیکی و zero-click رو ساخته و تجاری سازی کرده، محصولاتی که با نام برند Intellexa بازاریابی میشن و این محصولات همراه با فروش جاسوسافزار پرچمدار اونا، یعنی Predator ارائه میشن. در بخش زیر، ما تواناییهای فنی خود Predator و همچنین طیف گستردهای از محصولات پشتیبانی Intellexa رو توضیح میدیم؛ محصولاتی که برای تحویل جاسوسافزار Predator به دستگاههای موبایل هدف، از طریق رهگیری و دستکاری شبکههای موبایل، وایفای و اینترنت طراحی شدن. هدف ما از این تحلیل، ارائه اطلاعات ملموس به سیاستگذاران، فروشندگان محصولات، محققین امنیتی و جامعه مدنی است تا بتونن این بردارهای حمله خطرناک رو درک کرده و برای توسعه راهکارهای دفاعی رو به روشون آماده بشن.

Predator – یک اکوسیستم جاسوسافزار به شدت تهاجمی

تحلیل آزمایشگاه امنیت عفو بین الملل، از بروشورها و اسناد فنی که توسط EIC ارائه شده، دیدگاه جدیدی درباره نحوه عملکرد این جاسوسافزار در سطح فنی و روشهایی که از طریق اون دستگاه هدف رو آلوده میکنه، ارائه میده. بسیاری از این اطلاعات امروز برای نخستین بار به عنوان بخشی از Predator Files منتشر میشه.

جاسوسافزار موبایل Intellexa که بیشتر با نام Predator شناخته میشه، نوعی جاسوسافزار بسیار تهاجمی است که بطور پیشفرض به تمامی دادههای ذخیرهشده یا منتقلشده از دستگاه هدف دسترسی کامل پیدا میکنه و طوری طراحی شده که هیچ اثری روی دستگاه هدف باقی نذاره، امری که هرگونه بررسی مستقل درباره سوءاستفادههای احتمالی رو غیرممکن میکنه.

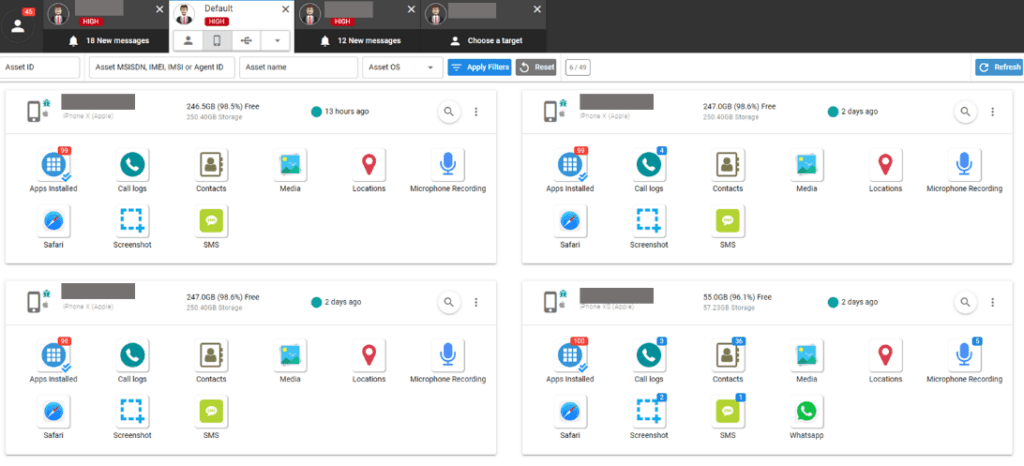

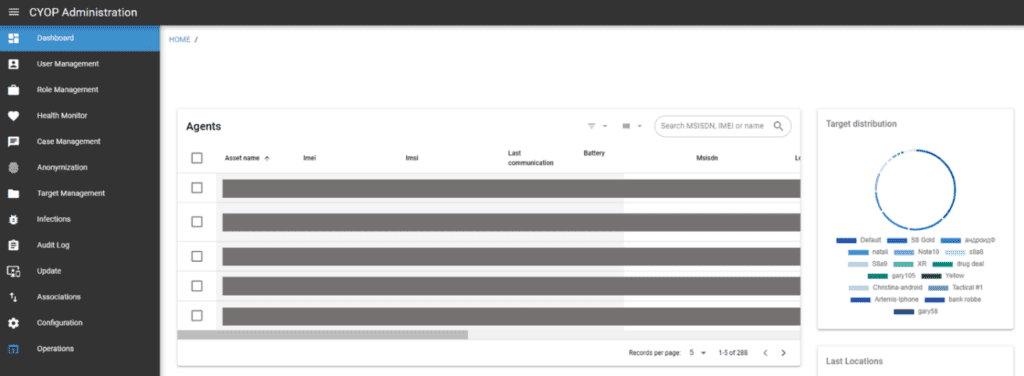

آلودگیهای ناشی از جاسوسافزار Predator از طریق یک سیستم مبتنی بر وب مدیریت میشه (شکل زیر). سیستمی که Intellexa به اون “پلتفرم عملیات سایبری” (Cyber Operation Platform) میگه. اپراتورهای جاسوسافزار میتونن از این رابط برای آغاز حمله به گوشی هدف استفاده کنن و در صورت موفقیت، اطلاعات حساس، از جمله عکسها، دادههای مکانی، چتها و رکوردهای میکروفون رو از دستگاه آلوده استخراج و مشاهده کنن.

سامانه کامل Predator شامل چندین مؤلفه نرمافزاری و زیرساختی مجزاست. این مؤلفهها شامل عامل جاسوسافزار (که روی دستگاه هدف نصب میشه) و اکسپلویتها و بردارهای حمله است که برای نصب مخفیانه جاسوسافزار روی گوشی هدف مورد نیاز هستن.

Intellexa از سال ۲۰۱۸ تاکنون از چندین نام تجاری برای توصیف محصولات جاسوسافزار موبایل خودش استفاده کرده، از جمله Green Arrow برای عامل اندروید و Red Arrow برای عامل iOS. در سالهای اخیر، Intellexa این سامانه جاسوسافزار رو با نامهایی مانند Predator و Helios بازاریابی کرده. در این گزارش، ما از نام Predator برای اشاره به این مجموعه محصولات استفاده میکنیم، زیرا معتقدیم تمام این نامها به یک مجموعه واحد از فناوریهای مرتبط اشاره دارن که در ابتدا توسط شرکتی در مقدونیه شمالی با نام Cytrox توسعه داده شد (شکل زیر). شرکتی که بعدها بخشی از Intellexa شد.

رابط کاربری Predator که برای نخستین بار در Predator Files به صورت عمومی مستند شده، از نظر ساختاری و بصری شباهت زیادی به نسخه قدیمیتر این رابط داره؛ نسخهای که در خودروی جاسوسی معروف Intellexa طی مصاحبه سال ۲۰۱۹ مجله Forbes بین Thomas Brewster و Tal Dilian (بنیانگذار Intellexa) بطور مختصر نمایش داده شده بود. (شکل زیر)

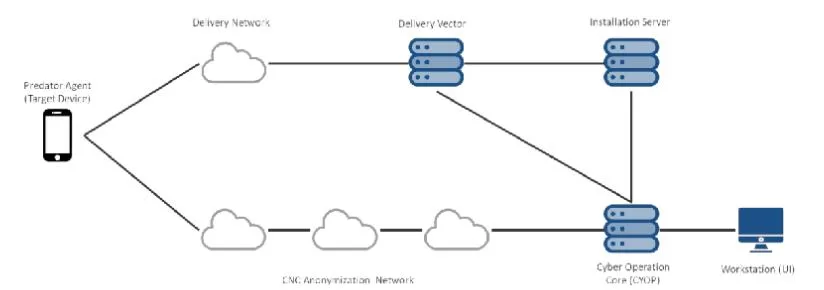

معماری شبکه Predator

افشاگریهای Predator Files نشان میده که چطوری کد اکسپلویت و پیلودهای جاسوسافزار از چیزی که Intellexa به اون سرور نصب (Installation Server) میگه به دستگاه هدف تحویل داده میشن. هنگامیکه یک گوشی با عامل Predator آلوده بشه، به شبکه C2 متصل میشه، جاییکه اپراتورها میتونن دستورات رو به عامل جاسوسافزار Predator ارسال کنن، مانند بازیابی فایلهای خاص یا فعال کردن میکروفون.

همانطور که در نمودار معماری Predator (شکل زیر) نشان داده شده، دادههای استخراج شده از دستگاه آلوده هم، از طریق شبکه ناشناس سازی C2 (Anonymisation Network) منتقل میشن تا موقعیت و هویت اپراتور جاسوسافزار مخفی بمونه و شناسایی منبع و ماهیت حملات برای محققین دشوارتر بشه.

قیمت گذاری جاسوسافزارهای تجاری

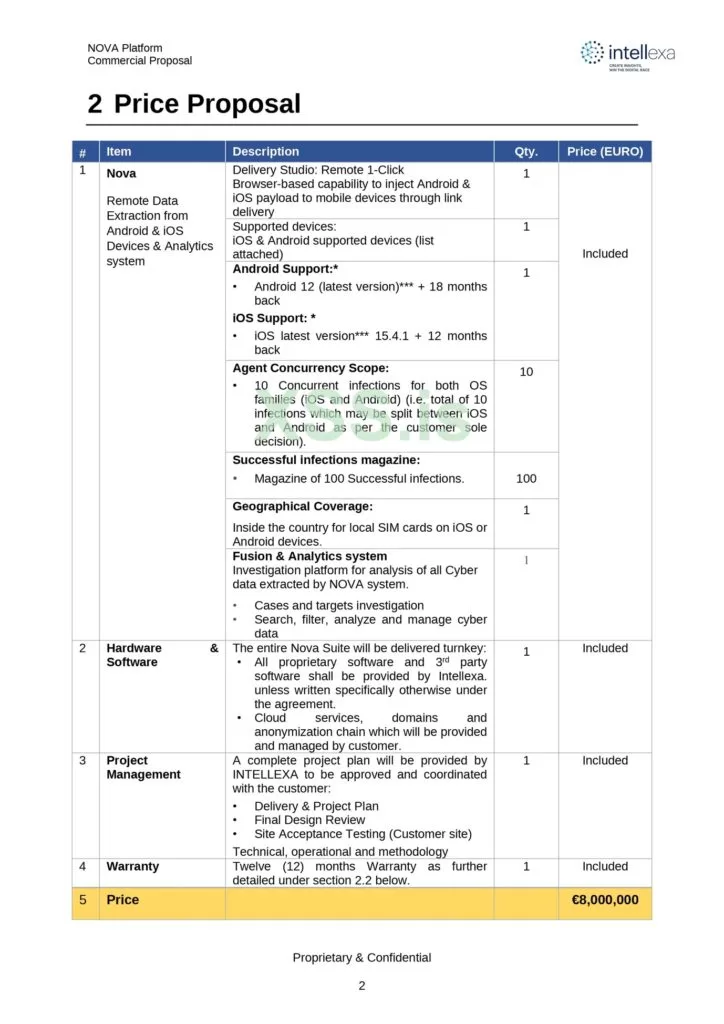

چندین پیشنهاد تجاری لو رفته درباره سیستم جاسوسافزار Predator دیدگاهی درباره اقتصاد صنعت کامل جاسوسافزارهای تجاری ارائه میده. نیویورک تایمز در دسامبر ۲۰۲۲ یک پیشنهاد تجاری مربوط به سال ۲۰۲۱ برای Predator رو منتشر کرد. یک پیشنهاد تجاری جدیدتر برای NOVA، یک سیستم جاسوسافزار و تحلیل داده ترکیبی از Intellexa، هم در سال ۲۰۲۲ در انجمن XSS افشا و بعدا دوباره بصورت آنلاین منتشر شد.

در حالیکه تقاضای تجاری یکی از عوامل تعیین کننده قیمت جاسوسافزار است، این پیشنهادهای افشا شده همچنین معیاری غیرمستقیم برای ارزیابی سختی حمله به گوشیهای هوشمند مدرن و ساخت یک محصول تجاری قابل نگهداری ارائه میدن که قادر به انجام چنین حملاتی باشه. این پیشنهادات، لایسنس یک سیستم پایه با عوامل نظارتی Predator اندروید و iOS به همراه افزونههای اختیاری رو ارائه میدن. این افزونههای تجاری شامل قابلیتهای زیر هستن:

- هدف قرار دادن دستگاههای خارج از کشور مشتری

- حفظ آلودگی بعد از ریبوت دستگاه، که پایداری یا پرسیست یا Persistency نامیده میشه.

- افزایش مخزن (Magazine)، که محدودیت تعداد آلودگیهای موفق در سیستم رو افزایش میده

پیشنهاد تجاری سال ۲۰۲۲ تنها حملات One-click رو تبلیغ میکنه، همراه با ۱۰ عامل زنده همزمان (۱۰ دستگاه آلوده در لحظه) و ۱۰۰ آلودگی موفق. این پیشنهاد فقط برای هدفگیری داخلی محدود شده. مجموعهای از دورههای آموزشی برای اپراتورهای آینده هم در این پیشنهاد گنجانده شده.

ویژگی پایداری با یک لایسنس اضافی به قیمت ۳ میلیون یورو ارائه میشه که از هر دو سیستم عامل iOS و Android پشتیبانی میکنه، گرچه در این پیشنهاد تصریح شده که آلودگی پایدار بعد از بازگشت به تنظیمات کارخانه (Factory Reset) باقی نمیمونه و مانع از بروزرسانی نسخه سیستم عامل نمیشه.

اگه هدفگیری بینالمللی لازم باشه، افزونه Nova International با قیمت ۱.۲ میلیون یورو در دسترسِ که امکان دسترسی به ۵ کشور دیگه رو با توافق طرفین، بدون محدودیت جغرافیایی در مکان هدف، فراهم میکنه.

این پیشنهاد ۲۰۲۲ همچنین شرط میکنه که: “تحویل محصول منوط به دریافت گواهی کنترل صادرات و/یا واردات از مقامات اروپایی مربوطه است.”

در پیشنهاد سال ۲۰۲۱ که توسط نیویورک تایمز منتشر شد، افزونه جداگانهای برای یک مخزن اضافی شامل ۱۰۰ آلودگی موفق، با قیمت ۹۰۰ هزار یورو ارائه شده بود. از این مدل لایسنس میشه بصورت حدودی حداقل هزینه هر آلودگی رو چنین تخمین زد: حداقل ۹۰۰۰ یورو برای هر آلودگی موفق.

احتمالا این هزینه هر سال بیشتر میشه، چون توسعه و نگهداری زنجیرههای اکسپلویت قابلاعتماد برای دستگاههای موبایل مدرن سخت تر میشه. با وجود گران بودن این ابزارها و حملات، هنوز به نقطهای نرسیدیم که این ابزارها، برای دولتها جهت استفاده علیه جامعه مدنی و مدافعان حقوق بشر غیرقابل تأمین باشن.

بردارهای حمله

پیشنهادهای تجاری منتشر شده قبلی و همچنین مطالب اضافی در Predator Files بر حملات One-Click مبتنی بر لینکهای مخرب، تمرکز دارن. پیشنهاد تجاری Predator در سال ۲۰۲۲ صریحا محصول رو چنین توصیف میکنه: “قابلیت One-Click راه دور مبتنی بر مرورگر برای تزریق پیلودهای Android و iOS از طریق تحویل لینک”. اما در بخش بعدی نشان خواهیم داد که چطوری این حملات One-Click میتونن با دیگر سیستمهای نظارتی ترکیب بشن تا گزینههای آلودگی مخفیانهتر و خطرناکتر ایجاد کنن.

یکی از اسناد Intellexa روشهای مختلف خودش رو برای تحویل این حملات به هدف تشریح میکنه که شامل موارد زیر است:

- آلودگی سطح استراتژیک ISP. توصیف شده بعنوان Zero-Click از طریق وبگردی HTTP

- آلودگی تاکتیکی (WiFi و GSM). توصیف شده بعنوان Zero-Click از طریق وبگردی HTTP

- پلتفرم Avatars. حسابهای ناشناس یا باتهای شبکههای اجتماعی و پیامرسانها که میتونن لینکهای One-Click رو برای قربانی ارسال کنن.

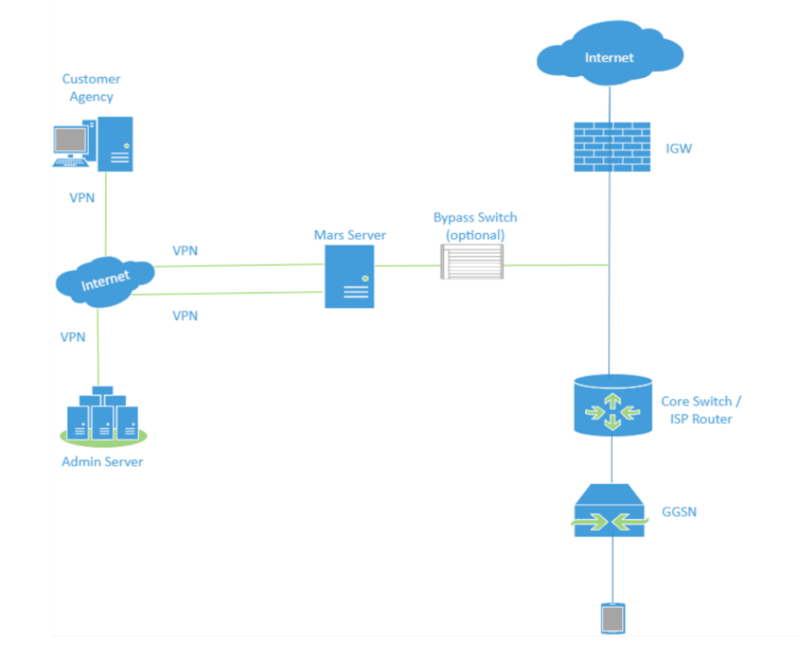

Mars – آلودگی از طریق تزریق شبکه

محصول Mars از Intellexa یک سیستم تزریق شبکه است که در ISPهای اپراتور موبایل نصب میشه و به مشتری Predator اجازه میده بدون اطلاع کاربر، هنگام باز کردن هر صفحه وب HTTP، اون رو به سرور آلوده Predator هدایت کنه. این کار باعث میشه یک اکسپلویت مرورگر One-Click در عمل به یک Zero-Click تبدیل بشه. شکل زیر جریان عملیاتی Mars رو نشان میده.

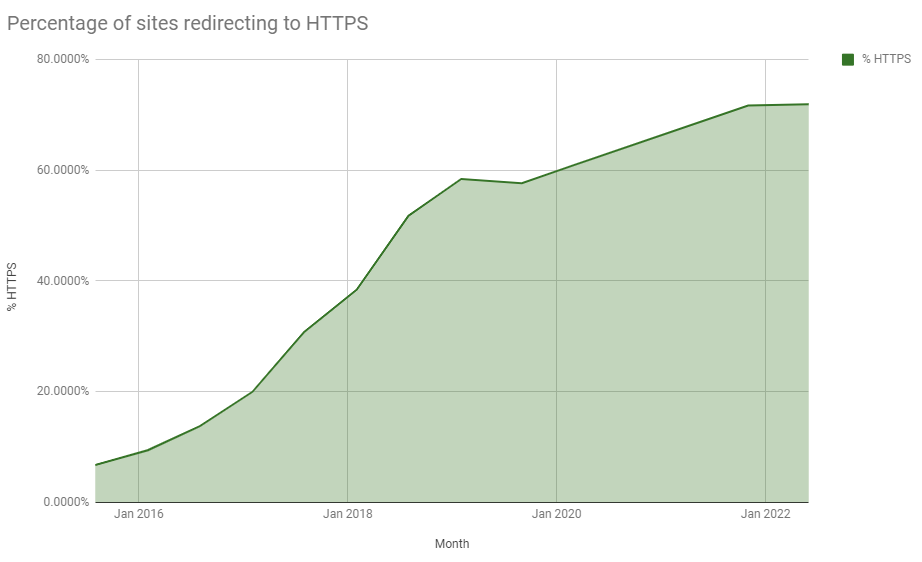

سیستمهای تزریق شبکه متکی بر این هستن که کاربر هدف در نهایت یک لینک HTTP رمزنگاری نشده رو باز کنه. سیستم تزریق شبکه میتونه در پاسخ به درخواست HTTP اصلی، یک ریدایرکت HTTP ارسال کنه که حاوی لینک اکسپلویت One-Click است و دستگاه بدون اقدام اضافی کاربر آلوده میشه. در عمل، این سیستمها باعث میشن اکسپلویتهای One-Click به شبه Zero-Click تبدیل بشن.

این سیستمها واقعا ریموت نیستن، چون نیاز دارن که ترافیک اینترنت هدف از شبکهای عبور کنه که اپراتور جاسوسافزار بتونه اون رو مانیتور کنه. با افزایش استفاده از HTTPS، کاربران هدف درخواستهای HTTP کمتری ارسال میکنن، و تزریق شبکه ممکن است دیرتر به نتیجه برسه.

سیستم Mars شامل دو مؤلفه است:

- سرور فیزیکی Mars که در هر ISP موبایل دارای قابلیت Mars مستقر میشه.

- سیستم مدیریتی Mars که اپراتور نظارتی برای تعریف اهداف و اجرای حملات از طریق ISPهای فعالشده استفاده میکنه.

Intellexa در مشخصات محصول Mars اذعان میکنه که این محصول نیازمند همکاری کامل ISP، برای یکپارچهسازی و عملیات است. به همین دلیل این نوع سیستمهای تزریق شبکه فقط میتونن برای هدف قرار دادن دستگاههای داخل یک کشور یا دستگاههایی که در حال رومینگ هستن و ترافیک از طریق ISP مجهز به Mars ارسال میشه، مورد استفاده قرار بگیرن.

اسناد بررسیشده Mars نشان میده که هدفگیری بر اساس یک آدرس IP ثابت اختصاص داده شده به هدف، بجای شماره تلفن (یا MSISDN) انجام میگیره. هدفگیری بر اساس شماره تلفن نیازمند یکپارچگی عمیقتر بین Mars و سیستم هویت اپراتور موبایل است و پیادهسازی رو پیچیدهتر میکنه. شکل زیر نشان دهنده ی رابط کاربری ادمین برای هدف قرار دادن آدرسهای IP هستش.

هر ISP موبایل باید یک IP داخلی استاتیک برای اهداف تعیین شده، اختصاص بده. اپراتور Mars بعدش میتونه فعالسازی ریدایرکت هدفمند و آلودگی دستگاههای متصل رو انجام بده.

ISP همکار باید قانونهای forwarding رو روی روترهای Gateway تنظیم کنه تا ترافیک IPهای هدف به سیستم Mars هدایت بشن تا جمعآوری و دستکاری بشن. در این حالت، Mars بعنوان یک سیستم MITM عمل میکنه نه یک MOTS.

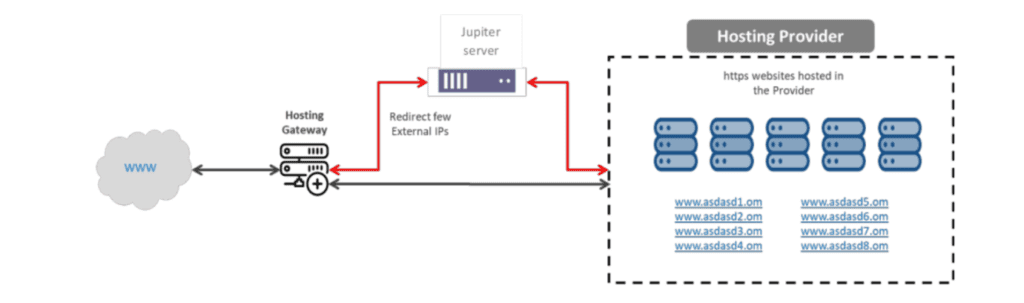

شکل زیر معماری شبکه ی سیستم MARS رو نمایش میده.

تحقیقات قبلی نشان داده که زیرساخت تزریق شبکه در سطح ISP برای آلوده کردن کاربران موبایل با جاسوسافزارهای پیشرفته استفاده شده. در سال ۲۰۱۹، عفو بینالملل حملات تزریق شبکه در مراکش رو مستند کرد که منجر به آلودگی فعالان حقوق بشر و روزنامهنگاران با Pegasus از NSO شد.

Citizen Lab هم در سپتامبر ۲۰۲۳ سیستم مشابهی رو برای هدف قرار دادن یک چهره مخالف سیاسی در مصر با استفاده از Predator مستند کرد. این تحقیق با اطمینان بالا نتیجه گیری کرد که سیستم تزریق شبکه یک دستگاه Sandvine PacketLogic بوده. تحقیقات قبلی نشان دادن که این سیستمها از سال ۲۰۱۸ در شبکههای مصر فعال بوده.

تحقیقات اولیه نشان میده که سیستم Mars ارائه شده توسط Intellexa با سیستم Sandvine استفاده شده در مصر متفاوت است. اما تحقیقات بیشتری لازم است تا این سیستم، تولیدکننده اصلیش و نمونههای فعال Mars شناسایی بشن.

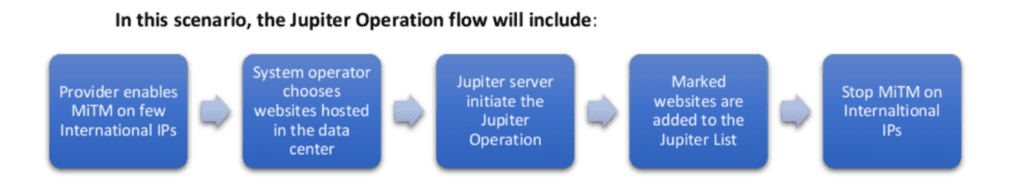

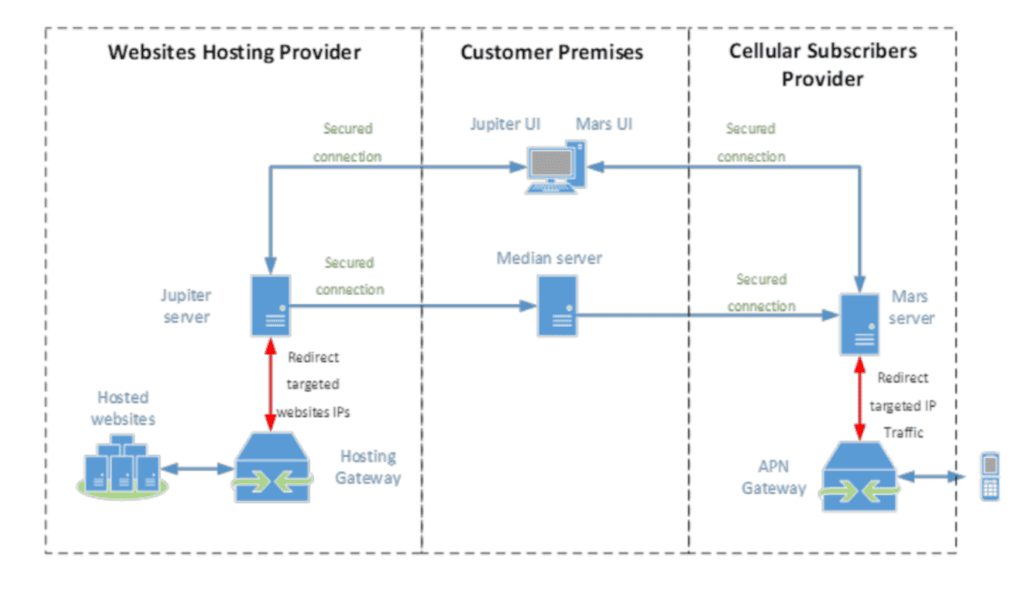

Jupiter – افزونه Mars برای تزریق در ترافیک رمزگذاریشده

محصول Jupiter از Intellexa یک افزونه برای سیستم تزریق شبکه Mars است. مستندات محصول که در Predator Files وجود داره ادعا میکنه این سیستم به اپراتورهای نظارتی امکان میده تزریق شبکه در ترافیک رمزگذاریشده HTTPS هدف رو هم انجام بدن. این محصول تنها قادرِ در سایتهای داخلی (Pre-Enabled) تزریق انجام بده.

در مستندات Jupiter اومده که: “رمزگذاری SSL، سازمانهای اطلاعاتی رو در وضعیت بدون راهحل برای رهگیری و آلودگی در طول ترافیک SSL قرار داده”. سیستم Jupiter قصد داره با زیر پا گذاشتن یا دور زدن اکوسیستم HTTPS، امکان انجام حملات تزریق شبکه روی بخشی از ترافیک رمزگذاری شده رو فراهم کنه.

مستندات محصول توضیح میدن که رهگیری فقط به سایتهای محلی که در یک ISP داخل کشور مشتری میزبانی میشن، محدود است. سختافزار Jupiter باید روی یک Gateway شبکه ارائه دهنده خدمات میزبانی (Hosting Provider Gateway) یا یک ISP بالادست از ارائه دهنده خدمات میزبانی داخلی که سایت هدف محلی در اون اجرا میشه، نصب بشه. وقتی Jupiter نصب شد، اپراتورها باید یکبار فرآیندی بنام “عملیات Jupiter” رو انجام بدن. این عملیات شامل ریدایرکت ترافیک سایت هدف از IPهای بینالمللی خاص است تا بشه اون سایت رو در سیستم ثبت کرد. شماتیک سیستم ترکیبی Mars و Jupiter در شکل زیر ارائه شده.

هر سایت داخلی که “عملیات Jupiter” روی اون انجام بشه، به “لیست Jupiter” اضافه میشه و برای مدتی مشخص مجاز به آلودگی خواهد بود. یک سرور میانی (Median Server) مسئول ارتباطات بین سرورهای Jupiter و Mars است و همین سرور، لیست Jupiter رو نگهداری میکنه.

این مستندات فنی نشان میده که سیستم Jupiter برای بدست آوردن یک گواهی TLS معتبر برای سایت محلیِ هدف، روی استفاده از یک موقعیت مرد میانی در شبکه تکیه میکنه. مراکز صدور گواهی (Certificate Authorities) چند نوع چالش ارائه میدن تا تأیید کنن موجودیتی که درخواست گواهی TLS رو ارسال میکنه، واقعا کنترل دامنه موردنظر رو در اختیار داره. این چالشها شامل “چالش HTTP” است که بررسی میکنه یک فایل اعتبارسنجی خاص در یک مسیر مشخص روی سایت موجود باشه، و “چالش TLS” که کنترل میکنه سایت یک گواهی TLS با فرمت مشخص برمیگردونه یا نه.

با نصب سیستم Jupiter روی شبکه ارائهدهندهی میزبانی، مشتری Jupiter میتونه درخواستهای تأیید ارسال شده از محدودههای IP بینالمللی که توسط مراجع صدور گواهینامهی TLS استفاده میشن رو برای تأیید چالش تأیید دامنه، از طریق Man-in-the-middle رهگیری و دستکاری کنه. هنگامیکه مرجع صدور گواهی انتخاب شده توسط مهاجم یک پاسخ معتبر برای چالش دریافت کنه، درخواست گواهی رو تأیید کرده و یک گواهی TLS معتبر و مورد اعتماد برای سایت هدف صادر میکنه، گواهی که در اختیار اپراتور Jupiter قرار میگیره.

گواهی TLS صادرشده در طول “عملیات Jupiter”، بعدا میتونه در سرور Median و در سامانههای Mars که در هر ISP اپراتور موبایل نصب شده، لوود بشه. پس از صدور گواهی، اپراتور Mars میتونه بطور فعال درخواستهای HTTPS رمزگذاری شده از یک هدف به سایت محلی رو بدون تعامل بیشتر با شبکه ارائه دهنده میزبانی، از طریق حمله مرد میانی هدایت کنه. این موقعیت مرد میانی میتونه برای تزریق کد اکسپلویت مرورگر به داخل اتصال به سایت قانونی، مورد استفاده قرار بگیره.

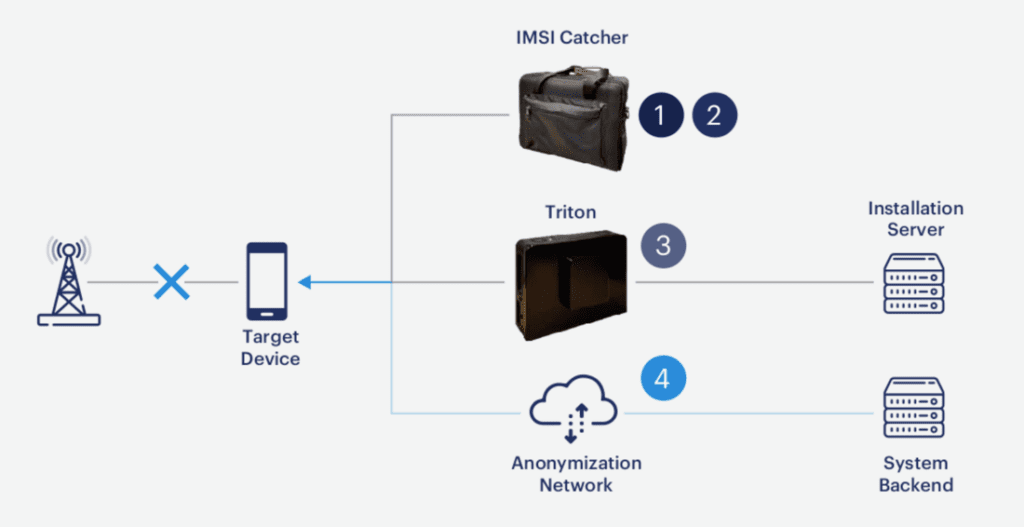

Triton: باندپایه ی Zero-Click برای سامسونگ

Triton یک محصول آلودگی تاکتیکی Zero-Click است که میتونه دستگاههای سامسونگ رو از فاصلهی صدها متر، از طریق باندپایه سلولی (Cellular Baseband) مورد نفوذ قرار بده.

سامانهی Triton یک بردار آلودگی تاکتیکی است که بر اساس اسناد بازاریابی Intellexa میتونه بسیاری از مدلهای جدید دستگاههای سامسونگ، از جمله “جدیدترین مدلها با آخرین نسخههای سیستمعامل” رو آلوده کنه. این سامانه ظاهراً آسیبپذیریهایی رو در نرمافزار باندپایه ی مورد استفاده در دستگاههای سامسونگ رو هدف قرار میده و به اون اجازه میده، بدون هیچ تعامل از سوی هدف و بدون نیاز به مرورگر یا هر اپلیکیشن دیگه، بدافزار Predator رو روی دستگاه نصب کنه.

حمله شامل چند مرحلهی مجزاست. در ابتدا از یک IMSI catcher برای کاهش استاندارد شبکهی دستگاه هدف از 5G، 4G یا 3G به پروتکل قدیمی 2G استفاده میشه. مستندات توضیح میدن که این حملهی میتونه با محصولات IMSI catcher خود Intellexa یا هر IMSI catcher شخص ثالثی که این قابلیت رو داشته باشه، انجام بشه.

بعد از اینکه گوشی هدف به 2G کاهش یافت، یک فرستنده/گیرندهی ایستگاه پایهی 2G جداگانه (2G Base Station Transceiver (BTS))، که احتمالا یک Software Defined Radio (SDR) است که در محصول Triton ادغام شده، برای ارسال پیلود حمله از طریق یک کانال رادیویی 2G مشخص، استفاده میشه. بروشور فروش ادعا میکنه که نصب کامل عامل جاسوسافزار میتونه تا ۳ دقیقه طول بکشه و از فواصل صدها متری قابل انجام است.

در مارس 2023، تیم Google Project Zero گزارشی منتشر کرد که در اون مجموعهای از آسیبپذیریهای کاملا از راه دور و zero-click رو در طی تحلیل چیپست و فریمور باندپایه ی Samsung Exynos کشف کرده بود. چیپستی که در بسیاری از مدلهای جدید سامسونگ استفاده میشه.

بروشور Intellexa ادعا میکنه که حملهی Triton روی بسیاری از مدلهای جدید سامسونگ مؤثر است. با توجه به توضیحاتی که دربارهی مدلها و نسخههای آسیبپذیر ارائه شده، بسیار محتملِ که Triton هم آسیبپذیریهای موجود در نرمافزار باندپایه Exynos، مخصوصا در کد شبکهی 2G اون رو، هدف قرار میده. متأسفانه، مستنداتی که در این تحقیق در دسترس بودن جزئیات فنی کافی برای مشخص کردن دقیق آسیبپذیری یا سطح حملهی مورداستفادهی این محصول ارائه نمیدن. در حال حاضر مشخص نیست که Triton از آسیبپذیریهای خرابی حافظه سوءاستفاده میکنه یا اینکه باندپایه رو دستکاری میکنه تا مرورگر فعال شده و حمله به One-Click مرورگر منتقل بشه.

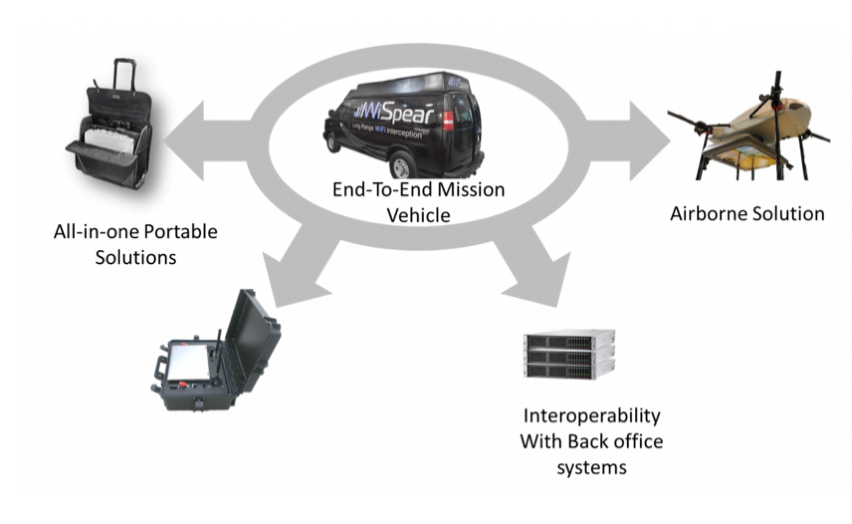

SpearHead – رهگیری و آلودگی از طریق Wi-Fi

SpearHead مجموعهای از سیستمهای رهگیری Wi-Fi است که در ابتدا توسط شرکت WiSpear توسعه یافته و این شرکت عضو اتحادیه ی Intellexa است. محصولات SpearHead امکان شناسایی هدف و تعیین موقعیت جغرافیایی، رهگیری ترافیک و تزریق شبکه برای ارسال پیلود جاسوسافزار رو فراهم میکنن.

اسناد EIC و گزارشهای قبلی، مجموعهای از محصولات SpearHead رو شرح میدن که میشه اونارو در یک کیف دستی حمل کرد، روی یک پهپاد نصب کرد، یا در یک ون جاسوسی موسوم به SpearHead 360 قرار داد. بروشورهای Intellexa ادعا میکنن که این سیستم بر پایهی یک واحد رادیوی Wi-Fi مجهز به آنتن Digital Adaptive Beam-Forming ساخته شده که اجازه میده سیگنالهای Wi-Fi بر اساس محاسبات Direction Of Arrival (DoA) بطور دقیق مکان یابی جغرافیایی بشن.

سیستم SpearHead 360 مجهز به خودرو، همچنین میتونه با نسخهی کوله پشتی یا نصب شده روی پهپاد SpearHead ترکیب بشه تا شبکههای تاکتیکی Ad-hoc ایجاد کنه. طبق ادعاهای بازاریابی، این شبکهها میتونن برای مثلثبندی و مکانیابی بسیار دقیق محل انتشار سیگنالهای Wi-Fi در فواصل طولانی استفاده بشن. مثلثبندی (Triangulation) یک روش موقعیتیابی است که با استفاده از اندازهگیری زاویه یا قدرت سیگنال از چند نقطه مختلف، مکان یک دستگاه رو با دقت بالا تعیین میکنن.

به جز مکانیابی Wi-Fi، این سیستم همچنین روشهایی رو برای دستکاری پیشرفتهی ارتباطات و پروتکلهای WiFi و چندین راهکار برای انجام حملات man-in-the-middle که به اون “Active WiFi Interception” میگن، تبلیغ میکنه. سامانههای SpearHead وعدهی یکپارچگی با سامانههای پشتیبان (back office systems) مانند کلاسترهای کرک پسورد رو میدن که میتونن برای Brute-Force کردن رمزهای Wi-Fi در مواقعی که رمز شبکه ناشناخته است استفاده بشن.

سیستم همچنین شامل قابلیتی است که با استفاده از پروتکلهای WiFi، میتونه IMSI دستگاه رو استخراج کنه. این قابلیت احتمالا شامل اکسپلویت یک آسیبپذیری شناخته شدهی نشت اطلاعات در پیادهسازیهای WiFi Calling (VoWiFi) است.

مستندات Intellexa ادعا میکنن که سامانههای رهگیری Wi-Fi کاملا با چندین سامانه آلودگی و استخراج داده از جمله Predator یکپارچه شدن. دستگاههای رهگیری Wi-Fi در SpearHead میتونن برای انجام حملات تزریق شبکه روی دستگاههای متصل به Wi-Fi استفاده شده و اونارو به لینکهای آلودگی One-Click هدایت کنن.

Alpha-Max: رهگیری و آلوده سازی GSM

Alpha-Max یک سیستم رهگیری 3G/4G است که در ابتدا توسط گروه Nexa توسعه داده شد و توسط Intellexa عرضه میشه. ویژگیهای تبلیغ شده شامل توانایی شناسایی شناسههای دستگاه (مانند IMSI هدف)، شنود تماسها، مسدود کردن و تغییر پیامکها و رهگیری اتصال داده هر هدف بالقوه در محدودهی دستگاه است.

مطالب بازاریابی، که بر اساس نسخههای نرمافزاری ذکرشده که احتمالا در سال ۲۰۱۹ نوشته شدن، توضیح میدن که سیستم نظارتی Alpha-Max بر اساس اصول رومینگ موبایل کار میکنه. این سامانه از دو بخش یکپارچه تشکیل شده:

- یک IMSI catcher نسل 4G

- یک ایستگاه پایه موبایل نسل 3G (که به عنوان eNodeB معرفی میشه).

به دلیل آنچه “کمبود توافقنامههای رومینگ 4G” در اون زمان توصیف شده بود، دستگاههای هدف ابتدا باید با استفاده از IMSI catcher داخلی از 4G به 3G کاهش پیدا کنن.

سامانه Alpha-Max باید از طریق سیستمی اختصاصی به نام “Alpha-Max provider system” به شبکه بینالمللی SS7 متصل بشه، سیستمی که امکان مسیردهی تماسها، دادهها و پیامکها رو فراهم میکنه. در مستندات همچنین ذکر شده که در آن زمان، این سیستم “با اتصال موجود ارائه میشده” که این اتصال توسط چندین اپراتور شبکه موبایل (Mobile Network Operators (MNO)) فراهم شده بود.

وقتی هدف به ایستگاه پایه 3G Alpha-Max متصل میشه، خودش رو به اپراتور موبایل مجازی Alpha-Max احراز هویت میکنه. این موضوع اجازه میده دستگاه همچنان بطور عادی ارتباط برقرار کنه، اما همزمان اپراتور بتونه ترافیک رو رهگیری کنه.

در پروتکل 3G، دستگاه باید دکل مخابراتی رو احراز هویت کنه و دیگه امکان نداره مهاجم بتونه هر اپراتور موبایل دلخواه رو جعل کنه. سامانه Alpha-Max از ویژگی قانونی رومینگ شبکه و همکاری اپراتورهای موبایل استفاده میکنه تا دستگاه رو فریب بده و وادار کنه به یک شبکه دیگه رومینگ کنه. اتصال سیگنالینگ بکاند (SS7 و احتمالا Diameter) به اپراتور موبایلی که با مهاجم همکاری میکنه، این امکان رو میده که درخواستهای رومینگ به اپراتور اصلی قربانی، ارسال کرده و کلیدهای رمزنگاری موردنیاز برای احراز هویت دستگاه رو درخواست کنه.

در یک بخش هشدار، مستندات محصول توضیح میده: “Alpha-Max بر اساس رومینگ کار میکنه. تمام گوشیهای موبایل هدف باید قادر به رومینگ باشن (یعنی رومینگ فعال باشه). اگه رومینگ فعال نباشه، این سیمکارت خاص نمیتونه توسط Alpha-Max رهگیری بشه.”

مانند محصولات پیشین، سامانه Alpha-Max همچنین با قابلیت تزریق جاسوسافزار تبلیغ میشه. بروشور توضیح میده که چگونه EPSILON، یک سامانه MOTS، میتونه برای دستکاری بستههای IP هدف، اجرای حمله تزریق شبکه در ترافیک هدف و در نهایت نصب بدافزار روی گوشی هدف، مورد استفاده قرار بگیره.

نظارت گسترده: از شنود تا تحلیل متادیتای رمزگذاریشده

اگرچه رمزگذاری ارتباطات شبکهای در طول دهه گذشته در بسیاری از مناطق فراگیر شده، اما قبلا، بخشهای بزرگی از ترافیک اینترنت بدون رمزگذاری و بدون محافظت منتقل میشدن. تا سال ۲۰۱۰، سرویسدهندگان بزرگ ایمیل مانند جیمیل و یاهو هیچگونه رمزگذاری در حین انتقال برای محتوای کاربران استفاده نمیکردن و سایتهای خودشون رو از طریق HTTP ساده ارائه میکردن. در چنین محیطی، فناوریهای شنود انبوه و غیرفعال (Passive) بسیار مؤثر بودن و سالها یکی از ارکان اصلی محصولات اولیهی صنعت نظارت دیجیتال محسوب میشدن.

شرکتهای نظارتی متعددی، سیستمهای شنود تلفن و اینترنت در مقیاس انبوه، تولید و عرضه کردن که برای شنود ترافیک در سطح یک کشور کامل، بکار گرفته میشد. این سیستمها به اپراتورهای دولتی اجازه میدادن تا به دلخواه ارتباطات تلفنی، ترافیک وب، ایمیل یا پیامرسانها رو انتخاب و نظارت کنن.

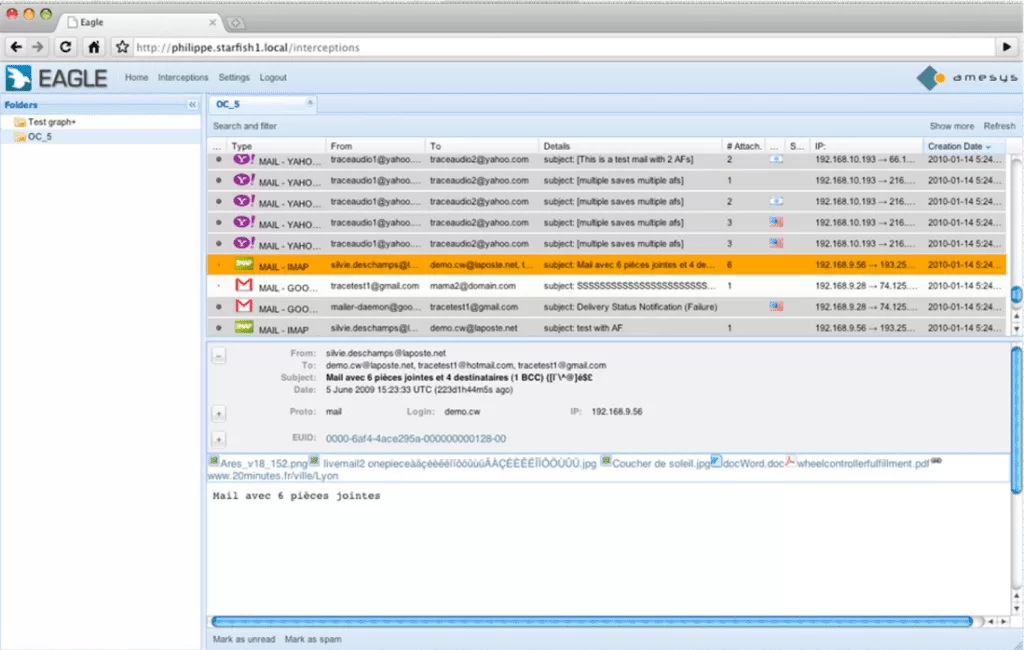

فناوری نظارت عمیق بستهی (Deep-Packet Inspection – DPI) شرکت Amesys با نام EAGLE نخستین بار در سال ۲۰۰۶ مستند شد و محتوای بازاریابی اون نشان میده که این سیستم قادر به پردازش و تحلیل طیف وسیعی از پروتکلهای شبکه، از جمله وبگردی و ترافیک ایمیل است. سیستم DPI شرکت Amesys با محصولی به نام GLINT یکپارچه شده بود. GLINT سیستمی “استراتژیک و جهانی” توصیف میشد که برای جمعآوری و تحلیل ترافیک تلفنی و شبکهای بصورت انبوه در مقیاس کشوری، طراحی شده بود.

شرکت Amesys، که محصولات آن بعدها در Intellexa ادغام شد، همچنین مجموعهای از تجهیزات قابل حمل و تاکتیکی مانند SMINT رو بازاریابی میکرد. SMINT یک کامپیوتر قابل حمل بود که میتونست به شبکهی IP هدف متصل بشه و ترافیک رو نظارت و جمعآوری کنه. بروشورهای بازاریابی منتشرشده توسط ویکیلیکس نشان میدن که Amesys سیستم SMINT رو همراه با ماژولهای پروب EAGLE برای ادغام سنسورهای ADSL، وایفای و ماهواره هم ارائه میکرد.

در حوزهی نظارت شبکه، سنسور به نقطهای از شبکه گفته میشه که ترافیک رو دریافت، کپی یا مانیتور میکنه. مثلا سنسور ADSL، دستگاهی که روی خط ADSL قرار میگیره و ترافیک رو دریافت میکنه.

در صنعت DPI و شنود شبکه، probe (پروب / ماژول رهگیری / ماژول شنود) یک ماژول نرمافزاری/سختافزاری است که روی ترافیک اعمال میشه و میتونه با جمع آوری ترافیک، اون رو تحلیل، فیلتر و پردازش کنه و خروجی رو به سیستم اصلی میفرسته. پروب معمولا یک ماژول قابل اضافه کردنِ که قابلیت شنود/تحلیل یک نوع ترافیک خاص رو فعال میکنه. مثلا پروب ADSL، ماژول مخصوص جمعآوری ترافیک ADSL است.

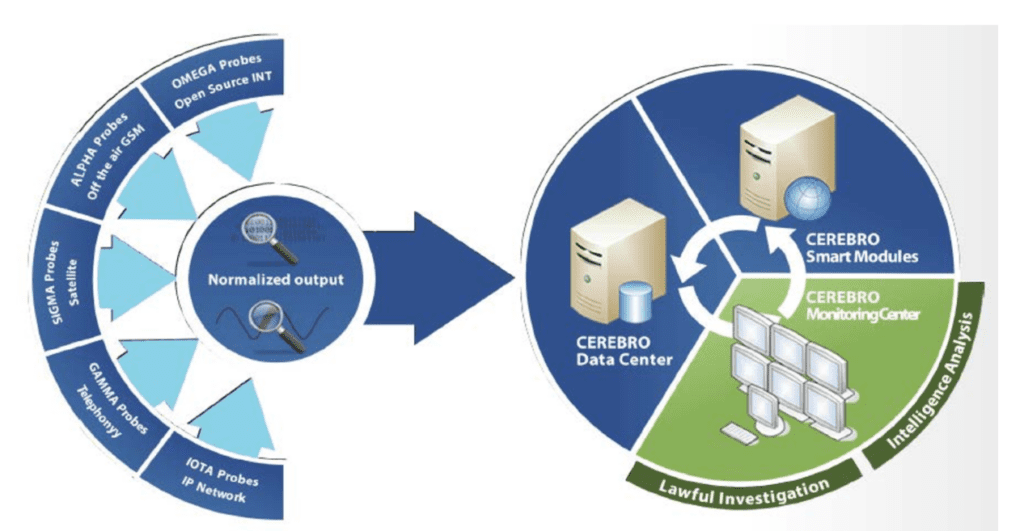

شرکت Nexa Technologies در سال ۲۰۱۲ تأسیس شد و بخش نظارتی Amesys و خطوط تولید موجود اون رو در اختیار گرفت. این نهاد جدید همچنین نام محصول اصلی نظارت انبوه EAGLE رو به برند جدید CEREBRO تغییر داد. محصول جدید CEREBRO با مجموعهای از پروبهای سنسور ادغام شده بود، از جمله سری ALPHA برای شنود GSM، سری GAMMA برای نظارت تلفنی، سری IOTA برای جمعآوری ترافیک اینترنت، سری SIGMA برای شنود ماهوارهای و سیستم OMEGA برای OSINT.

عصر طلایی فناوریهای نظارت انبوه اینترنتی مانند EAGLE و CEREBRO بعدها با چالشهای جدی مواجه شد. در سال ۲۰۱۳، افشاگریهای مهم ادوارد اسنودن دربارهی شنود بدون کنترل و گستردهی ترافیک اینترنت توسط آژانس امنیت ملی آمریکا (NSA) و متحدانش منتشر شد. در پاسخ به این رویداد، شرکتهای فناوری و پلتفرمهای بزرگ تعهد جدیدی نسبت به پیادهسازی رمزگذاری قوی در محصولات و خدمات خود نشان دادن. طی چند سال کوتاه، استفاده از HTTPS در سایتهای بزرگ به شدت افزایش یافت. امروزه، برای مثال، بخش بزرگی از ترافیک وب بطور پیشفرض رمزگذاری شده است.

در نتیجه، محصولات سنتی شنود انبوه، اثرگذاری خودشون رو از دست دادن، چون محتوای ارتباطات ناگهان غیرقابلدسترس شد. افزایش استفاده از رمزگذاری احتمالا یکی از محرکهای اصلی افزایش تقاضا برای راهکارهای نظارت مبتنی بر نقطهی پایانی مانند جاسوسافزارهاست. در حالیکه رمزگذاری شبکه، از شنود داده در حال انتقال، جلوگیری میکنه، مهاجمی که بتونه دستگاه هدف رو آلوده کنه همچنان قادر به محتوا، حتی ارتباطات رمزگذاری شدهی سراسری (E2E)، در حالت متن ساده دسترسی پیدا کنه.

شناسایی کاربران واتساپ و سیگنال

با رمزگذاری روزافزون ترافیک اینترنت، شرکتهایی مانند Nexa شروع به ارائهی محصولات جدیدی مانند JASMINE کردن که تمرکزش بر تحلیل متادیتای ترافیک رمزگذاریشده، بویژه در اپلیکیشنهای پیامرسان بود.

در حالت شنود هدفمند (Targeted Interception Mode)، یعنی زمانیکه یک هدف واحد داریم، JASMINE ادعا میکنه که قادر طرفین ارتباط رو در اپلیکیشنهای رمزگذاری شدهی همتا به همتا (P2P) مانند Skype که اتصال مستقیم شبکه بین شرکت کنندگان ایجاد میکنن رو، شناسایی کنه.

اسناد JASMINE همچنین بطور صریح ادعا میکنن که این محصول میتونه آدرس IP شرکتکنندگان در اپلیکیشنهای رمزگذاری شدهای مانند واتساپ و سیگنال رو هنگام تماس صوتی و تصویری که بطور پیش فرض از اتصال P2P استفاده میکنن، شناسایی کنه.

مستندات JASMINE همچنین توضیح میدن که با تحلیل رویدادهای ترافیک رمزگذاری شده برای کل یک کشور، در حالت شنود انبوه (Mass Interception Mode)، این سیستم قادر شرکتکنندگان در چتهای گروهی رمزگذاری شده در پیامرسانها رو شناسایی کنه و پشتیبانی ویژهای برای تحلیل مکالمات چت واتساپ داره.

چنین سیستم تحلیل متادیتایی میتونه الگوی منحصربهفرد ترافیک شبکه رو که هر بار یک گوشی پیام رمزگذاریشده یا اعلان جدیدی از اپلیکیشنی مانند واتساپ یا تلگرام دریافت میکنه، ثبت کنه. با گذشت زمان، و با دریافت دهها یا صدها پیام، همبستگی این رویدادهای اعلان برای چندین فرد، به تدریج قویتر خواهد شد. در نهایت، این سیستمها میتونن با درجهی بالایی از اطمینان تعیین کنن که کدام گوشیها در کشور بطور مداوم همزمان اعلان دریافت میکنن، بنابراین نشان میده که کدام تلفنها و افراد احتمالا عضو یک گروه چت رمزگذاریشدهی مشترک هستن.

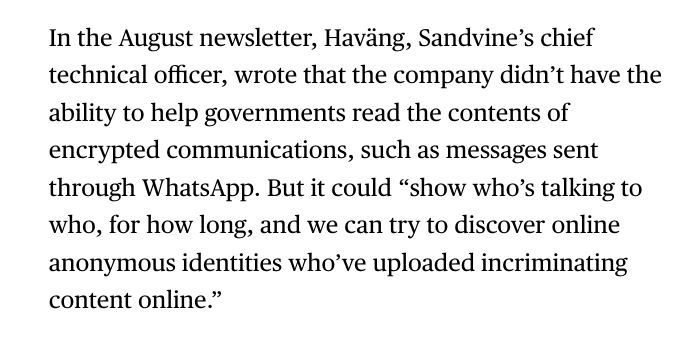

گزارش اخیر نیویورکتایمز نشان داده که کشورهایی مانند روسیه در حال توسعه و بکارگیری سیستمهای مشابه تحلیل ترافیک اینترنت برای ردیابی کاربران پیامرسانهای رمزگذاریشده هستن. این یک خطر تئوریک نیست؛ سایر فروشندگان تجاری حوزهی نظارت، مانند Sandvine هم چنین قابلیتهایی رو توسعه دادن و به دولتهایی مانند الجزایر و بلاروس عرضه کردن.

امکان شناسایی معترضی که یک ویدئوی اتهامآور رو در اینستاگرام آپلود کرده

چنین سیستمهای تحلیل ترافیک رمزگذاری شده، همچنین میتونن برای شناسایی کاربران ناشناسی استفاده بشن که در داخل یک کشور، محتوا رو در شبکههای اجتماعی آپلود میکنن. میتونیم سناریویی رو تصور کنیم که در اون یک معترض از اینستاگرام برای ارسال ویدئوهایی از خشونت پلیس یا سایر نقضهای حقوق بشر در یک کانال نیمه ناشناس استفاده میکنه. آپلود از طریق HTTPS، رمزگذاری میشه، با این حال، اندازه ی فایل ویدئوی آپلود شده و زمان آپلود همچنان برای یک ناظر که متادیتای ترافیک شبکه رو از طریق سیستمهای نظارتی مستقر در اپراتور موبایل جمعآوری میکنه، قابل مشاهده است.

مقامات میتونن از یک ابزار همبستگی ترافیک (Traffic Correlation) مشابه JASMINE استفاده کنن تا در لاگهای شبکه جستجو کرده و تمام کاربرانی رو پیدا کنن که کمی قبل از انتشار ویدئو در کانال اینستاگرام، یک فایل بزرگ به سرورهای اینستاگرام آپلود کردن. ممکن این جستجو پر از نویز باشه و فهرستی بزرگ از افراد احتمالی ایجاد کنه، اما هر ویدئوی جدیدی که آپلود میشه دادههای بیشتری فراهم میکنه که به اپراتور اجازه میده فهرست مظنونان رو محدودتر کنه.

Traffic Correlation (هم بستگی ترافیک) یعنی تحلیل و مقایسه الگوی ترافیک در دو نقطه یا چند نقطهی شبکه برای پیدا کردن اینکه، آیا این دو جریان ترافیک به هم مربوط هستن؟ آیا این دو جریان، ورودی و خروجی یک ارتباط واحد هستن؟ آیا فرستنده و گیرنده رو میشه با بررسی الگوی ترافیک به هم ربط داد، حتی اگه رمزگذاری شده باشه؟ در واقع این تکنیک تلاشی است برای وصل کردن نقطه A به نقطه B از روی رفتار ترافیک.

متأسفانه، حملات فنی مانند روشهای همبستگی ترافیک که اینجا توضیح داده شد، معمولا با توسعه ی این فناوریها مؤثرتر میشن. این حوزهای است که پیشرفتهای یادگیری ماشینی و هوش مصنوعی میتونه چنین حملات آماری رو قابلاعتمادتر و برای دولتها عملیتر کنه تا بتونن بدون تبعیض برای نظارت بر ترافیک گسترده اینترنت استفاده بشن و در نهایت بتونن اطلاعاتی درباره شبکههای اجتماعی و ارتباطات انسانی در مقیاس ملی استنتاج کنن.

توصیهها:

امید این است که اطلاعات ارائه شده در این گزارش برای فناوران جامعه مدنی و تولیدکنندگان دستگاهها، قابل استفاده باشه تا بتونن تصمیمات آگاهانهای درباره مدلهای تهدید بگیرن و دفاعها و راهکارهای امنیتی ممکن رو در اولویت قرار بدن. متأسفانه، راهکارهای فنی به تنهایی نمیتونن این مشکل رو حل کنن. دستگاههای شخصی ما و فضاهای عمومی دیجیتال تا زمانیکه یک نظام نظارتی جهانی با قوانین قوی برای صنعت نظارت سایبری و سازوکارهایی برای ایجاد عدالت و پاسخگویی برای آسیبدیدگان این محصولات وجود نداشته باشه، همچنان در معرض تهدید خواهند بود.

برای تولیدکنندگان فناوری:

تولیدکنندگان بزرگ فناوری و سازندگان دستگاهها باید فوراً تلاشهای خودشون رو برای ایمنسازی محصولات و سرویسهاشون در برابر اکسپلویتها و حملات پیشرفتهای که در این گزارش توصیف شده، افزایش بدن. این موارد شامل دشوارتر کردن توسعه ی حملات One-Click در مرورگر و شکنندهتر کردن نگهداری آنهاست. ارزشمند است که شرکتها همچنان اکسپلویتهای One-Click مورداستفاده در جهان واقعی رو شناسایی و اصلاح کنن. سطحهای حمله ی ریموت Zero-Click، باندپایه و سایر رابطهای رادیویی که میتونن در حملات تاکتیکی با دسترسی نزدیک مورد اکسپلویت قرار بگیرن هم باید بعنوان یک سطح حمله فعال مورداستفاده، در نظر گرفته بشن.

توصیههای زیر میتونن راهکارهای کاهش ریسک باشن:

- ارائه ی گزینههای محافظتی پیشرفته برای افرادی که در معرض خطر بالای حملات پیچیده مانند حملات توصیف شده هستن، بویژه مدافعان حقوق بشر. در حالیکه تعداد افراد هدف قرار گرفته شده ممکن درصد کوچکی از کل کاربران باشن، آسیب ناشی از این تهدیدها میتونه شدید باشه.

- برای دفاع در برابر حملات تزریق ترافیک شبکه، تولیدکنندگان مرورگر باید یک حالت HTTPS-only ارائه بدن، چه بعنوان یک گزینه قابل پیکربندی و چه بعنوان بخشی از حالت محافظت پیشرفته مانند Lockdown Mode اپل. تأثیر این ویژگی ممکن در مناطقی که نفوذ HTTPS کمتر است بیشتر باشه.

- شرکتها باید در نظر داشته باشن که پروتکلهای قدیمی شبکه مانند 2G رو غیرفعال کنن، یا سازوکاری ارائه بدن که حملات کاهشی (Downgrade Attack) رو دشوارتر یا قابل مشاهدهتر کنه.

- برای دفاع در برابر حملات مبتنی بر رومینگ در 3G و 4G، شرکتها باید ارائهٔ اعلان قابل مشاهده برای کاربر یا فرایند تأیید قبل از اتصال دستگاه به یک شبکه ی رومینگ جدید یا ناشناخته رو در نظر بگیرن. چنین قابلیتی میتونه بعنوان یک ویژگی اختیاری در حالت محافظت پیشرفته، ساده تر پیادهسازی بشه. همچنین ممکن دستگاه بتونه برخی اعتبارسنجیها رو روی دستگاه انجام بده تا موقعیت شبکه رومینگ جدید رو بررسی کرده و اگه کد کشور موبایل (Moibile Country Code (MCC)) با موقعیت فعلی فاصله جغرافیایی غیرمنطقی داشت، به کاربر هشدار بده.

- برای دفاع در برابر حملات همبستگی ترافیک، اپلیکیشنهای پیامرسان و سرویسهای پوش نوتیفیکیشن باید حملات همبستگی ترافیک رو بعنوان حملات واقعی و عملیاتی که علیه کاربرانشان انجام میشه، در مدل تهدید خودشون لحاظ کنن. برخی راهکارهای ساده مانند ایجاد تأخیرهای کوچک زمانی در اعلانها، افزودن ترافیک ساختگی (Cover Traffic) یا ارسال پیامهایی با اندازه ثابت، میتونه دقت این نوع حملات رو بطور قابلتوجهی کاهش بده. پژوهش بیشتری برای تحلیل راهکارهای ممکن در کاهش این حملات لازم است.

برای افراد در معرض خطر:

جاسوس افزارها و حملات دیجیتال پیچیدهای که در این گزارش شرح داده شدن معمولا افرادی رو هدف قرار میدن که به دلیل پیشینه ی حرفهای، فعالیتهای جامعهمحور یا اطلاعاتی که در اختیار دارن، مورد توجه اپراتورهای دولتی جاسوس افزار قرار میگیرن. اگه فکر میکنید در معرض خطر بالای چنین حملاتی هستید، میتونید اقدامات عملی زیر رو انجام بدید تا انجام این حملات پیشرفته دشوارتر بشه:

- همیشه مرورگر وب و سیستمعامل موبایل خودتون را فورا بعد از انتشار بروزرسانیهای امنیتی بروز کنید.

- اگه از دستگاه اپل استفاده میکنید، حالت امنیتی پیشرفته Lockdown Mode رو فعال کنید. این قابلیت میتونه انجام یک نفوذ موفق توسط مهاجم رو بسیار دشوارتر کنه.

- استفاده از یک ارائهدهنده VPN معتبر میتونه در برابر نظارت ISP یا دولت و جلوگیری از حملات تزریق ترافیک شبکه از سوی این نهادها، حریم خصوصی بیشتری فراهم کنه. VPN همچنین حملات همبستگی ترافیک، بویژه حملاتی که اپلیکیشنهای پیامرسان رو هدف قرار میدن رو دشوارتر و کماثرتر میکنه.

- قابلیتهایی مانند Relay Call در سیگنال میتونه متاداده های افشاگرانه مانند آدرس IP و موقعیت فردی که باهاش تماس میگیرید رو از ISP یا دولت مخفی کنه.

- افرادی که نگرانی خاصی درباره نفوذ به دستگاههاشون دارن میتونن اقداماتی برای کاهش میزان افشا انجام بدن، مانند استفاده از پیامهای حذف شونده در صورت فراهم بودن، و راهاندازی مجدد منظم دستگاه که میتونه آلودگیهای پرسیست نشده ی جاسوس افزارها رو حذف کنه.

- اگه هشدار مهاجم دولتی دریافت کردید، باید از متخصصان کمک بگیرید تا خطرات احتمالی جاری برای دستگاهها و حسابهای شما رو بررسی کنن.

- اگه یک مدافع حقوق بشر، روزنامهنگار یا عضو جامعه مدنی هستید و فکر میکنید هدف چنین کمپینی قرار گرفتید یا لینکهای حمله مشابهی رو از طریق شبکههای اجتماعی دریافت کردید، لطفا با آزمایشگاه امنیت از طریق securitylab.amnesty.org تماس بگیرید.

اصطلاحات تخصصی محصولات Intellexa :

این فهرستی غیر جامع از محصولات و نامهای بازاریابی است که توسط Intellexa یا نهادهای اتحادیه ی Intellexa استفاده شدن. این فهرست بر اساس تحقیقات منتشر شده قبلی، همانطور که در بالا ذکر شد، بعلاوه تجزیه و تحلیل بروشورهای شبکه ی Intellexa به عنوان بخشی از Predator Files گردآوری شده. ما نمیتونیم تأیید کنیم که آیا عملکرد واقعی محصولات با توضیحات موجود در مطالب تبلیغاتی مطابقت داره یا نه.

| نام محصول | نوع محصول | توضیحات |

| Predator | Spyware | عامل جاسوسی Intellexa که روی دستگاه موبایل آلوده نصب میشه. ما از این اصطلاح برای توصیف هسته اصلی محصولات جاسوسی موبایلی Intellexa استفاده میکنیم که تحت مجموعهای در حال تغییر از نامهای تجاری عرضه شدن. |

| Helios | Spyware | نام تجاری جدید عامل جاسوسی Predator ساخت Intellexa |

| Green Arrow | Spyware | یکی از نامهای تجاری قدیمی برای بازاریابی نسخه اندروید جاسوس افزار Intellexa. |

| Red Arrow | Spyware | یکی از نامهای تجاری قدیمی برای بازاریابی نسخه iOS جاسوس افزار Intellexa. |

| CyOP | Predator component | مخفف Cyber Operations Platform، سیستم بکاند برای مدیریت اهداف جاسوسی و سایر اجزای سیستم جاسوس افزار. |

| AAA | Avatar/Bot system | مخفف Automated Active Avatars (AAA)، پلتفرمی برای مدیریت آواتارها، یعنی حسابهای جعلی در شبکههای اجتماعی و پیامرسانها که برای مهندسی اجتماعی هدف و ترغیبش به باز کردن لینک One-click استفاده میشه. مرتبط با سیستم RogueEye که ابتدا توسط عضوی از Intellexa یعنی Senpai توسعه داده شد. |

| SpearHead | Tactical surveillance and infection | سیستم رهگیری/شنود WiFi که میتونه برای یافتن موقعیت جغرافیایی دستگاههای Wi-Fi و اجرای حملات فعال روی دستگاههای متصل استفاده بشه. به نظر میرسه که ابتدا توسط شرکت WS WiSpear توسعه داده شده. میشه روی خودرو، بصورت کولهپشتی قابلحمل یا روی پهپاد نصب بشه. |

| Alpha-Max | Tactical surveillance and infection | سختافزار رهگیری تاکتیکی شبکههای 3G/4G/سلولی که برای نظارت و رهگیری ترافیک و تماسهای گوشیهای همراه استفاده میشه. این محصول در ابتدا توسط Nexa عرضه شده بود. |

| Epsilon | Network injection add-on for Alpha-Max | یک سیستم Man-on-the-side برای تزریق ترافیک به جریان موبایل رهگیری شده توسط سیستمهای Alpha-Max. میتونه برای تزریق HTTP redirect به ترافیک هدف و هدایت گوشی به سرور آلودهسازی جاسوس افزار، استفاده بشه. |

| PDS | Predator component | مخفف Predator Delivery System، شامل Predator و تمام بردارها و بکاندهایی که برای تحویلش بکار میرن. |

| Nebula | Interception analysis | بعنوان یک پلتفرم Insights معرفی میشه، برای تحلیل دادههایی که از ابزارهای دیگه مانند ابزارهای جاسوس افزار Predator یا سامانههای نظارت انبوه جمعآوری یا رهگیری شدن. |

| IS | Predator component | مخفف Infection Server، آخرین مرحله ریدایرکت سرور که در اون پیلود برای آلوده کردن دستگاه ارائه میشه. |

| NOVA | Spyware | یک نام تجاری برای جاسوس افزار Intellexa همراه با مؤلفه تحلیل. در یک پیشنهاد تجاری لو رفته از سال 2022 مشاهده شده. |

| Triton | Tactical infection | سیستم تاکتیکی zero-click برای هدفگیری و آلودهسازی دستگاههای سامسونگ. حمله از طریق یک ایستگاه پایه انجام میشه که دستگاه رو به 2G کاهش میده و بعدش اون رو با جاسوس افزار آلوده میکنه. |

| Mars | Strategic infection | بردار آلودهسازی استراتژیک که از سیستم تزریق ترافیک شبکه در سطح ISPهای یک کشور استفاده میکنه. |

| Jupiter | Strategic infection | توسعهای برای سیستم تزریق ترافیک Mars که امکان رهگیری سایتهای HTTPS داخلی (Domestic HTTPS) رو فراهم میکنه. |

| Orion | Cyber-defence system | یک سیستم دفاع سایبری که توسط Intellexa برای محافظت در برابر حملات سایبری بازاریابی شده. عملکرد دقیقش مشخص نیست. |

| Cerebro | Mass IP/internet traffic monitoring | محصول نظارت انبوه توسعه یافته توسط Nexa که میتونه داده رو از انواع پروبها بگیره، از جمله دادههای تلفنی، اینترنت، GSM و ماهواره. این محصول جایگزین محصول قدیمیتر Eagle شده. |

| Jasmine | Mass IP/internet traffic monitoring | محصول Nexa که برای تحلیل ترافیک و پروتکلهای رمزگذاری شده طراحی شده. این محصول برای اجرای حملات Traffic Correlation و Deanonymization روی کاربران شبکههای اجتماعی و پیامرسانها کاربرد داره. |

| IOTA | Mass IP/internet traffic monitoring | سیستم تحلیل متادیتای اینترنت و شبکه که با Cerebro یکپارچه شده. |

| Eagle | Mass IP/internet traffic monitoring | سیستم Deep Packet Inspection توسعه یافته توسط Amesys. |

| GLINT | Mass IP/internet traffic monitoring | یک سیستم رهگیری استراتژیک در سطح ملی که توسط Amesys توسعه داده شده. قابلیتهای تبلیغ شده شامل مقیاسپذیری برای تحلیل چندین لینک 10Gbps فولداپلکس و تجمیع دادههای رهگیری شده از شبکههای IP، لینکهای مایکروویو، شبکه GSM و شبکه ماهوارهای. GLINT با سیستم تحلیل Eagle یکپارچه شده بود. |

| SMINT | Internet traffic monitoring | یک سیستم تاکتیکی قدیمی برای جمعآوری ترافیک شبکه و GSM از شبکههای هدف. این سیستم هم با پلتفرم تحلیل Eagle یکپارچه بود. |

اتحادیه ی Intellexa:

اتحادیه ی Intellexa، شرکتهای زیرمجموعه و شرکای اون از زمان تأسیس تاکنون تکامل یافتن و به ساختاری پیچیده و جهانی تبدیل شدن. برای سهولت در خواندن، هر دو سازمان EIC و عفو بینالملل تقسیمبندی زیر رو بکار بردن:

- Nexa group: شامل Nexa Technologies (فرانسه)، Nexa Technologies CZ s.r.o (جمهوری چک)، Advanced Middle East Systems (امارات)، Trovicor fz (امارات).

- Intellexa group: شامل Wispear/Passitora (قبرس)، Cytrox (مقدونیه شمالی)، Cytrox Holdings Zrt (مجارستان)، Intellexa S.A (یونان)، Intellexa Ltd (ایرلند)، Thalestris Ltd (ایرلند).

- اتحادیه Intellexa (Intellexa alliance): یک اتحاد فناورانه و تجاری است که در سال ۲۰۱۹ بین Intellexa group و Nexa group شکل گرفت. این دو گروه شرکتها سهامداری جداگانه خودشون رو حفظ کردن. در اطلاعیه مطبوعاتی اعلام تاسیس این اتحادیه، شرکتهای عضو شامل Nexa Technologies، Advanced Middle East Systems، Cytrox، WiSpear و Senpai Technologies بودن. هنوز مشخص نیست که آیا این اتحاد بین Intellexa group و Nexa group امروز هم فعال است یا نه.

شرکتهای Intellexa group در سال ۲۰۱۸ توسط افسر سابق ارتش اسرائیل، Tal Dilian و چند تن از همکارانش تأسیس و جاسوس افزار Predator رو به میفروخت. از سال ۲۰۲۰، این گروه تحت کنترل شرکت هلدینگ Thalestris مستقر در ایرلند قرار گرفت. شرکتهای اصلی Intellexa group عبارتند از Cytrox (مقدونیه شمالی) که سیستم جاسوس افزار Predator رو توسعه میده، WiSpear (قبرس) که تخصصاش رهگیری WiFi است و Senpai Technologies (اسرائیل) که در حوزه OSINT و ایجاد آواتارهای مجازی تخصص داره.

گروه شرکتهای Nexa که عمدتا از فرانسه فعالیت میکرد، در زمینه رهگیری ترافیک و سیستمهای نظارت انبوه (IP، صدا، ماهواره، IMSI Catcher، تحلیل دادههای بزرگ) تخصص داشت. این گروه در سال ۲۰۱۲ برای تصاحب کسبوکار نظارت شرکت فرانسوی Amesys ایجاد شد. از ابتدا شامل Nexa Technologies (فرانسه) و Advanced Middle East Systems (دبی) بود، یک شرکت وابسته Nexa که بعنوان دفتر فروش استفاده میشد. بین سالهای ۲۰۱۹ تا ۲۰۲۲، شرکتهای Nexa group تحت کنترل هلدینگ Boss Industries (فرانسه) بودن. در سال ۲۰۱۹، Boss Industries شرکت Trovicor (دبی) رو خریداری کرد، که در زمینه رهگیری قانونی (سیستمهای نظارت تلفنی) تخصص داره. در سال ۲۰۲۰، Nexa group تصمیم گرفت برند Nexa Technologies رو کنار بذاره و تحت نام تجاری Trovicor Intelligence فعالیت کنه. در سال ۲۰۲۲، Nexa Technologies داراییهای خودش رو به شرکت فرانسوی ChapsVision فروخت و در سال ۲۰۲۳ نام خودش رو به RB 42 تغییر داد و اعلام کرد که فعالیتهای خودش در حوزه نظارت رو متوقف کرده. طبق اسناد عمومی، Boss Industries هنوز مالک Trovicor است.

Cytrox، یک شرکت در مقدونیه شمالی است که در سال ۲۰۱۷ تأسیس شد و خالق اصلی جاسوس افزار Predator بود و در سال ۲۰۱۸ توسط WiSpear خریداری شد.

Amesys، مستقر در فرانسه، یک شرکت مخابرات و دفاعی بود که سیستم نظارت انبوهی به نام Eagle ایجاد کرد، که قادر به انجام نظارت گسترده بر ترافیک اینترنت (IP) در سطح یک کشور کامل بود. Amesys در سال ۲۰۱۲، پس از انتقال داراییهاش به Nexa Technologies و تغییر نام Eagle به Cerebro، فعالیتهای خودش در حوزه نظارت سایبری رو متوقف کرد.