اخیرا تحقیقی با عنوان Intellexa Leaks منتشر شده که جزییاتی در خصوص جاسوس افزار Predator، اکسپلویتهای زیرودی و شرکتهای وابسته به Intellexa رو افشاء میکنه. این اسناد از زاویه های مختلف منتشر شده که سعی کردم، در سایت پوشش بدم. برای درک بهتر این تحقیق، نیازِ گزارش جالبی که در سال 2023 با عنوان Predator Files منتشر شده رو هم بررسی کنیم. بنابراین در این سری پستها، این تحقیقات رو در قالب 4 پست، ارائه کردیم:

- بررسی Predator Files: نگاه فنی به محصولات Intellexa – گزارش عفو بین الملل

- بررسی Intellexa Leaks: عملیات داخلی جاسوسافزار Predator – گزارش عفو بین الملل

- بررسی Intellexa Leaks: شبکه شرکتهای وابسته به Intellexa – گزارش RecordedFuture

- بررسی Intellexa Leaks: اکسپلویتهای زیرودی Intellexa – گزارش گوگل

پست پیش رو، قسمت دوم از این مجموعه، “بررسی Intellexa Leaks: عملیات داخلی جاسوسافزار Predator” رو ارائه میده.

اگر علاقمند به موضوع جاسوس افزارهای تجاری هستید، میتونید از مطالب زیر هم استفاده کنید:

Intellexa Leaks، تحقیق جدیدی هستش که بصورت مشترک توسط Inside Story، هاآرتص و WAV Research Collective منتشر شده و پرده از حقایق نگران کنندهای درباره شرکت نظارتی Intellexa و محصول شاخصشون یعنی Predator برمیداره. جاسوس افزاری با نفوذ بسیار بالا، که در موارد متعدد با نقض حقوق بشر در کشورهای مختلف مرتبط بوده.

Intellexa یکی از بدنام ترین شرکتهای موسوم به Mercenary Spyware Companies (شرکتهای جاسوس افزار تجاری) است. عنوانی که توسط نهادهای مدنی و محققین صنعت برای شرکتهای خصوصی توسعه دهنده جاسوس افزارهایی که اونارو به دولتها می فروشن، استفاده میشه. هرچند گزارشهای زیادی درباره Intellexa، از جمله گزارشهای عفو بینالملل، آسیبهای حقوق بشری مرتبط با استفاده از محصولات این شرکت رو مستند کرده، اما عملیات داخلی اونا تا امروز تقریبا برای محققین ناشناخته باقی مانده بود. عفو بینالملل قبلا مجموعه پرسشهای دقیقی درباره محصولات، عملیات و ساختار شرکتی Intellexa مطرح کرده بود، اما Intellexa همیشه از پاسخ دادن خودداری کرده. در سال ۲۰۲۳، این شرکت به دلیل عدم همکاری در تحقیقات مقامات، توسط سازمان حفاظت دادههای یونان جریمه شد.

اکنون، با تکیه بر مجموعهای از اسناد داخلی افشا شده، فایلهای فروش و بازاریابی، و همچنین ویدیوهای آموزشی، تحقیق “Intellexa Leaks” برای نخستین بار نگاهی بیسابقه به چگونگی عملکرد یک شرکت جاسوسافزار تجاری ارائه میده که تمرکزش بر سوءاستفاده از آسیبپذیریهای دستگاههای موبایل است. آسیبپذیریهایی که امکان اجرای حملات نظارتی هدفمند، علیه مدافعان حقوق بشر، روزنامهنگاران و اعضای جامعه مدنی رو فراهم میکنن.

یکی از تکان دهندهترین یافتهها، وجود شواهدی مبنی بر اینکه، در زمان ضبط ویدیوهای آموزشی افشا شده، Intellexa توانایی دسترسی از راه دور به سیستمهای مشتریان Predator رو حفظ کرده بود، حتی سیستمهایی که فیزیکی و در دفاتر مشتریان دولتی قرار داشتن. بنابراین، Intellexa عملا به دادههای افرادی که هدف حملات نظارتی دولتها قرار میگیرن، دسترسی داشته. فایلهای افشا شده که بخش قابل توجهی از تاریخ فعالیت اخیر شرکت رو شامل میشن، شواهد فنی بیشتری هم دربردارن که بصورت فارنزیک تأیید میکنن، جاسوسافزار Predator در موارد مشخصی، از سوءاستفادههای نظارتی که قبلا در یونان و مصر کشف شده بود، مورد استفاده قرار گرفته.

عفو بینالملل بعنوان شریک فنی تحقیق “Intellexa Leaks”، با تأیید و تحلیل دادههای افشا شده به رسانهها کمک کرده. این مقاله شواهدی رو که توسط آزمایشگاه امنیت عفو بینالملل بررسی شده رو، توضیح میده و بیان میکنه این شواهد چه چیزی درباره عملیات Intellexa به ما میگن.

جاسوسافزار Predator همچنان در سال ۲۰۲۵ تهدیدی جدی برای جامعه مدنی است

این تحقیق جدید از سوی آزمایشگاه امنیت عفو بینالملل در زمانی حیاتی منتشر میشه. زمانیکه جامعه مدنی تلاش میکنه سوءاستفادههای حقوق بشری ناشی از صنعت جاسوسافزار رو متوقف کنه. تحقیق جدید نشان میده که جاسوسافزار Predator شرکت Intellexa همچنان برای نظارت غیرقانونی بر فعالان، روزنامهنگاران و مدافعان حقوق بشر در سراسر جهان با وجود افشاگریهای عمومی متعدد، تحقیقات جنایی و تحریمهای مالی علیه این شرکت و مدیران ارشدش، همچنان استفاده میشه.

تحقیقات فارنزیک از آزمایشگاه امنیت، شواهد جدیدی رو نشان میده که جاسوسافزار Predator به تازگی در پاکستان فعالانه مورد استفاده قرار گرفته. در تابستان ۲۰۲۵، یک وکیل حقوق بشری از ایالت بلوچستان پاکستان، یک لینک مخرب از طریق واتساپ از یک شماره ناشناس دریافت کرد. محققای آزمایشگاه امنیت این لینک رو با توجه به رفتار فنی سرور آلوده کننده و ویژگیهای خاص لینک یکبار مصرف، که با لینکهای One-click بدافزار Predator مطابقت داشت، به عنوان تلاش برای حمله Predator شناسایی کرد. این اولین شواهد گزارش شده از استفاده Predator در این کشور است. این هدفگیری در زمانی رخ داده که محدودیتها و فشارها علیه فعالان حقوق بشر در بلوچستان به شدت افزایش یافته، از جمله قطع مکرر اینترنت در سطح استان.

عفو بینالملل همچنان در حال بررسی این حملات و موارد دیگر است و جزئیات بیشتری شامل موارد جدید سوءاستفاده از Predator در آفریقا، در مجموعه گزارشهای آینده منتشر خواهد کرد. این موارد جدید که بصورت فارنزیک تأیید شدن، تهدید مداوم و جدی Predator علیه فعالان و مدافعان حقوق بشر رو برجسته میکنه.

متدلوژی تحقیق

Inside Story، هاآرتص و WAV Research Collective طی چندین ماه روی تحقیق Intellexa Leaks کار کردن. تحقیقاتی که بر اساس مجموعهای از اسناد بسیار حساس و سایر موارد افشا شده از داخل شرکت تهیه شده: اسناد داخلی، فایلهای فروش و بازاریابی، و ویدیوهای آموزشی. محققای عفو بینالملل بخشهایی از این موارد رو برای تأیید شواهد فنی و راستیآزمایی بررسی کردن.

این مواد به شدت با دانستههای عفو بینالملل درباره سیستم جاسوسافزار Predator مطابقت دارن، از جمله شواهد فنی غیرعمومی که از طریق تحقیقات فارنزیکی و تلاشهای تحقیقی دیگه گردآوری شدن. عفو بینالملل قبلا توانمندیهای فنی Intellexa و نمونههای متعدد سوءاستفاده مرتبط با Predator رو در پروژه Predator Files 2023 مستند کرده بود. بر این اساس، کارشناسان عفو بین الملل قادر بودن با سطح بالایی از اطمینان تأیید کنن که این فایلها اصلی هستن و دیدگاهی منحصربهفرد از عملیات داخلی Intellexa ارائه میدن.

نکته مهم این است که موارد افشا شده همچنین پژوهش مستقل سایر نهادها همچون Citizen Lab، Recorded Future و گروه تحلیل تهدید گوگل رو تأیید میکنه. نهادهایی که طی سالهای اخیر فعالیت Predator رو ردیابی کردن. علاوه بر تأیید اصالت فایلها، آزمایشگاه امنیت، این دادهها رو برای تحلیل توانمندیهای فنی جاسوسافزار Intellexa بررسی کرده و اینکه این توانمندیها چه چیزی درباره تکامل تهدیدات جاسوسافزار موبایلی بطور کلی به ما میگن. تحلیلها در یک گزارش فنی خلاصه و با رسانهها هم به اشتراک گذاشته شده. در این گزارش، اسکرینشاتها و تصاویر افشا شده بدون ویرایش ارائه شدن.

محققای گروه تحلیل تهدید گوگل و Recorded Future هم دو گزارش مستقل اما مکمل منتشر کردن که دیدگاههای بیشتری درباره ساختار شرکتی Intellexa، مشتریان فعال، اکسپلویتها و توانمندیهای فنی ارائه میده. این گزارشها بر اساس تحقیقات مستقل و دید اونا نسبت به فعالیتهای Intellexa تهیه شده. علاوه بر این، گوگل دور جدیدی از اعلان تهدید جاسوسافزار رو برای افرادی ارسال کرده که بعنوان هدف احتمالی Predator شناسایی شدن. این شامل چند صد حساب کاربری در کشورهای مختلف از جمله پاکستان، قزاقستان، آنگولا، مصر، ازبکستان، عربستان سعودی و تاجیکستان است.

هاآرتص، از طرف تمام نهادهایی که روی Intellexa Leaks کار کردن، در تاریخ ۲۶ نوامبر ۲۰۲۵ به Intellexa نامهای فرستاد و یافتههای تحقیق رو بیان کرد و از اونا دعوت کرد، پاسخ بدن. در ۳ دسامبر، نماینده حقوقی تال دیلیان، بنیانگذار Intellexa، پاسخی کتبی ارائه کرد که اعلام میکرد ایشون “هیچ جرمی مرتکب نشده و هیچ سیستم سایبری رو در یونان یا هیچ جای دیگه راهاندازی نکرده”. این بیانیه هیچ پاسخ مشخصی به پرسشها یا اتهامات مستند مطرح شده در Intellexa Leaks ارائه نکرده. متن کامل این پاسخ در مقالات هاآرتص و Inside Story در دسترس است.

یافته کلیدی ۱: بینشهای جدید درباره بردارهای آلودگی Predator، شامل حملات از طریق اکوسیستم تبلیغات

افشاگریها دیدگاههای تازهای درباره توانمندیهای گسترده، معماری سیستم و بردارهای آلودگی مورد استفاده در محصول جاسوسافزار Intellexa ارائه میده.

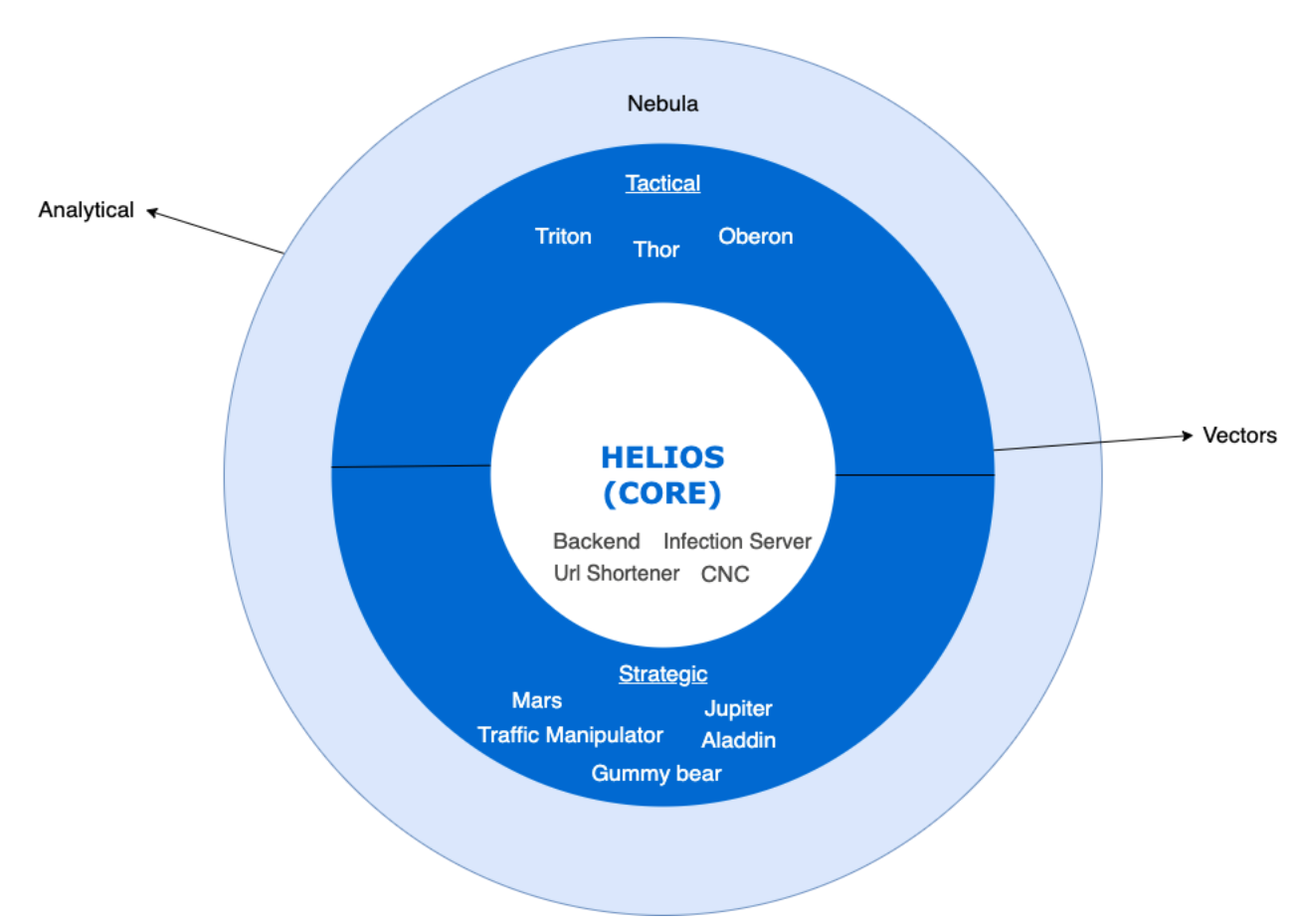

Intellexa چندین بار نام محصول اصلی جاسوسافزار موبایلی خودش رو تغییر داده. محصولی که خارج از شرکت بیشتر با نام Predator شناخته میشه، گهگاهی هم با نامهای Helios، Nova، Green Arrow و Red Arrow بازاریابی شده. در این گزارش فنی، برای سادگی، کل سیستم رو Predator مینامیم. هرچند محصول در طول زمان تکامل یافته، اما معماری کلی و تمرکز اون بر آلودگی از راه دور دستگاههای موبایل ثابت مانده.

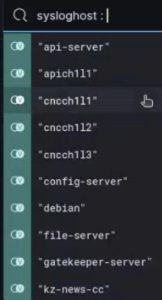

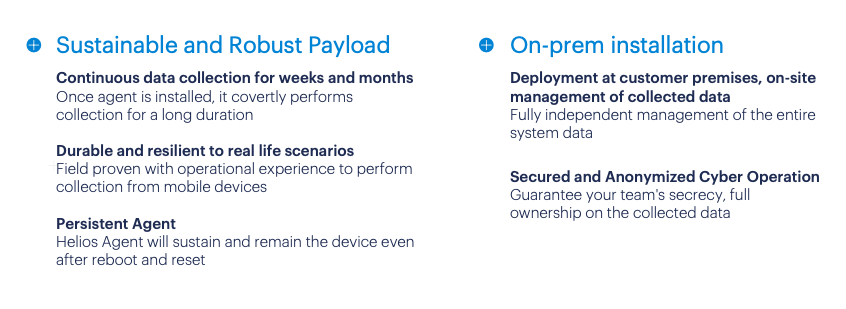

شکل زیر بروشور لو رفته از قابلیتهای محصول Predator رو ارائه میده.

بر خلاف جاسوسافزارهایی که توسط رقبا ساخته میشه، Predator تقریبا بطور انحصاری بر حملات موسوم به One-click برای آلوده کردن دستگاهها تکیه داره. حملاتی که نیاز دارن قربانی یک لینک مخرب رو در گوشی خودش باز کنه. لینک مخرب، یک اکسپلویت مرورگر برای کروم (در اندروید) یا Safari (در iOS) رو لوود میکنه تا دسترسی اولیه به دستگاه رو بدست بیاره و پیلود کامل جاسوسافزار رو دانلود کنه. برشورهای بازاریابی شرکت (شکل بالا) نشان میده که پس از نصب جاسوسافزار، دادههای بسیار گستردهای قابل دسترسی است، از جمله:

- دسترسی به پیامرسانهای رمزنگاری شده مانند Signal و WhatsApp

- ضبط صدا

- ایمیلها

- موقعیت دستگاه

- اسکرینشات و تصاویر دوربین

- پسوردهای ذخیره شده

- مخاطبین و لاگ تماسها

- فعالسازی میکروفون دستگاه

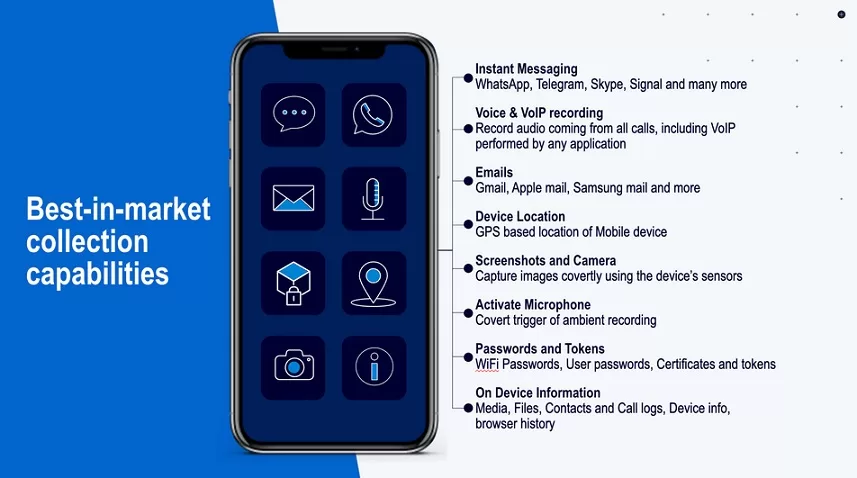

شکل زیر اسکرینشات یک سند افشا شده که توانمندیهای جاسوسافزار Predator رو در حالت on-prem نشان میده. یعنی زمانیکه سیستم بطور محلی در محل سازمان مشتری مستقر شده و مدیریت دادههای استخراج شده بصورت درونسازمانی انجام میشه.

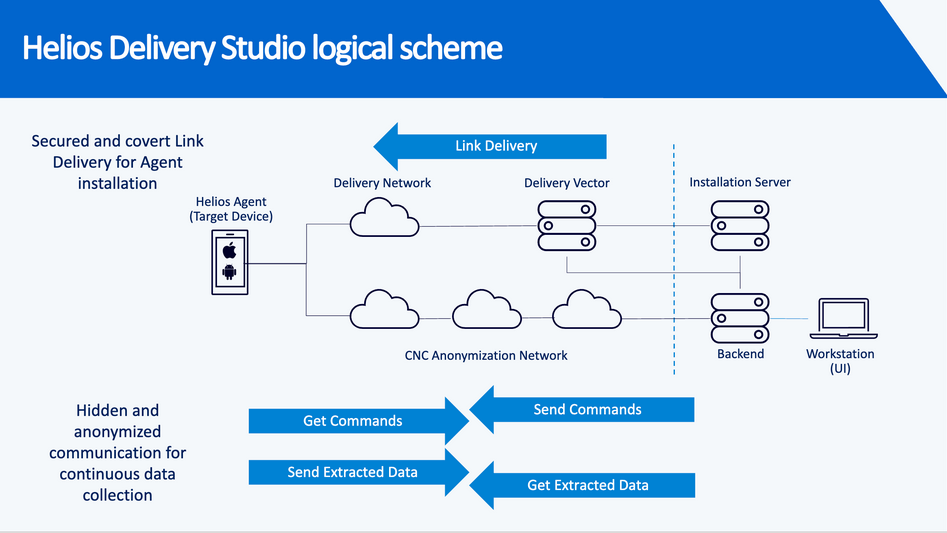

پس از نصب موفقیتآمیز روی دستگاه قربانی، جاسوسافزار در نهایت با یک سرور بکاند Predator که بصورت فیزیکی در کشور مشتری قرار داره، ارتباط برقرار کرده و دادههای نظارتی رو به اون آپلود میکنه. برای پنهان کردن هویت واقعی اپراتور جاسوسافزار، تمام دادههای خروجی ابتدا از یک زنجیره سرورهای ناشناس ساز عبور داده میشن (شکل زیر) که با عنوان “CNC Anonymization Network” شناخته میشن.

شکل زیر اسکرینشات یک سند افشا شده که معماری Helios (Predator) Delivery Studio – HDS/PDS رو نشان میده.

تکیه بر اکسپلویتهای مرورگر بدین معناست که اپراتور جاسوسافزار باید قربانی رو فریب بده یا به نحوی باعث بشه لینک مخرب رو باز کنه. اگه قربانی لینک رو باز نکنه، آلودگی اصلا انجام نمیشه. هر بار که یک لینک One-Click برای هدف ارسال میشه، برای اپراتور خطر افشا شدن ایجاد میکنه. هدفی که مشکوک بشه، ممکنِ لینک حمله رو با متخصصان فارنزیک به اشتراک بذاره، در نتیجه تلاش برای حمله و هویت اپراتور آشکار میشه.

بردارهای آلودگی “تاکتیکی” و “استراتژیکی”

برای غلبه بر این محدودیت، Intellexa چندین بردار تحویل طراحی کرده (شکل زیر) که روشهای متفاوتی برای وادار کردن دستگاه قربانی به باز کردن لینک آلودسازی هستن، بدون اینکه نیاز باشه قربانی خودش بطور دستی روی لینک کلیک کنه. این قابلیت به Intellexa امکان میده عملکردی شبیه به Zero-Click ارائه بده، بدون اینکه نیاز به اکسپلویتهای واقعی Zero-Click باشه.

شکل زیر سند افشاء شده ای است که اکوسیستم و مسیرهای تحویل محصولات Intellexa رو نشان میده.

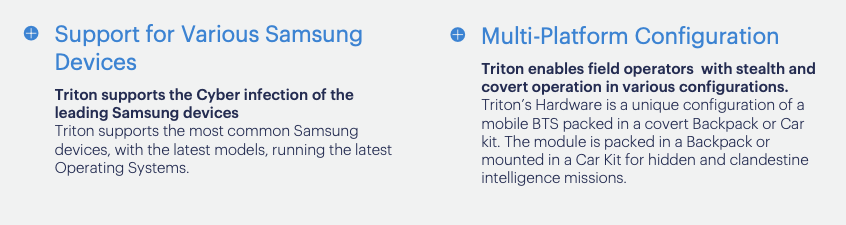

Triton، Thor و Oberon بردارهای موسوم به “تاکتیکی” هستن. عبارت Tactical در صنعت هوش تهدید به حملاتی گفته میشه که نیاز به نزدیکی فیزیکی به هدف دارن، یعنی یا دسترسی فیزیکی یا حضور در محدوده WiFi یا سیگنال رادیویی. آزمایشگاه امنیت عفو بین الملل، قبلا Triton رو بعنوان یک اکسپلویت Baseband سامسونگ شناسایی کرده بود.

اکسپلویت Baseband، نرمافزار و سختافزار سطح پایین گوشی که مسئول ارتباطات رادیویی با شبکه موبایل است رو هدف قرار میده. افشاگری جدید تأیید میکنه که این اکسپلویت، دستگاههای Samsung Exynos رو هدف قرار میده (شکل زیر). با این حال مشخص نیست این بردار در سالهای اخیر همچنان فعال بوده یا خیر. در این مرحله، هنوز Thor و Oberon شناسایی نشدن، اما احتمالا مشابه حملات محلی دیگه هستن: یا ارتباطات رادیویی گوشی رو هدف قرار میدن، یا شاید به دسترسی فیزیکی به دستگاه متکی هستن.

شکل زیر که از اسناد افشاء شده بدست اومده، جزئیات قابلیتهای اکسپلویت باندپایه ی Triton رو نشان میده. این اکسپلویت پس از عملِ کاهش به 2G، از طریق یک ایستگاه ۲G تحویل داده شده. (هکر یک ایستگاه ۲G جعلی راهاندازی کرده، گوشی قربانی رو مجبور کرده روی ۲G بیاد، بعد از کاهش به 2G ، یک اکسپلویت به نام Triton رو روی baseband گوشی اعمال میکنه.)

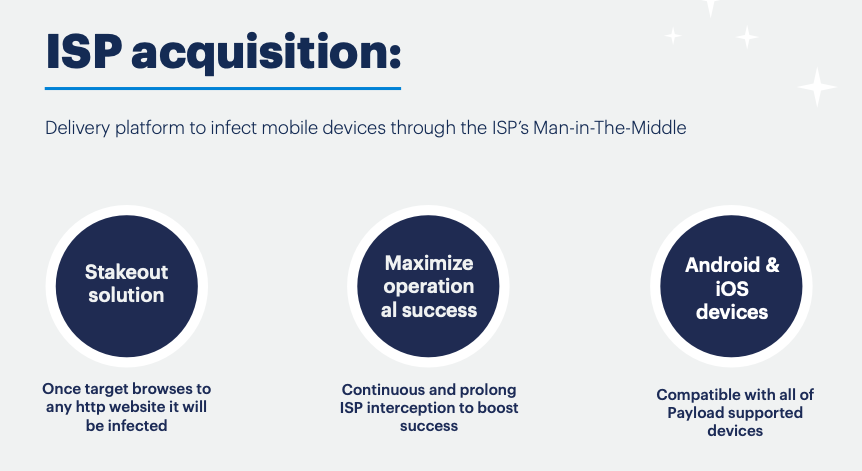

بردارهای “استراتژیک” بصورت راه دور از طریق اینترنت یا شبکه موبایل تحویل داده میشن و شامل Mars، Jupiter و Aladdin هستن. بردارهای Mars و Jupiter سیستمهای Network Injection هستن که نیاز به همکاری بین مشتری Predator و اپراتور موبایل یا ISP قربانی دارن (شکل زیر). به نظر میرسه Jupiter نسخه پیشرفتهتر Mars باشه و امکان تزریق موفق لینک آلودگی روی سایتهای HTTPS داخلی رو فراهم میکنه، سایتهایی که مشتری Predator برای اونا گواهی TLS معتبر داره.

شکل زیر، اسکرینشات افشا شده Intellexa، درباره سیستمهای Mars و Jupiter رو نشون میده. هر دو با همکاری ISPها استفاده میشن.

در اصل، این سیستمها به مهاجم اجازه میدن بصورت بی صدا لینک آلودگی Predator رو هنگام وبگردی قربانی در مرورگرش تزریق کنن. این روش بعنوان یک Stakeout Solution توصیف شده: مهاجم میتونه حمله رو فعال کنه و بعدش منتظر بمونه تا قربانی، یک سایت HTTP غیررمزنگاری شده رو باز کنه، یا وارد یک سایت HTTPS داخلی بشه که از طریق Jupiter رهگیری شده. با این حال، این نوع حملات تزریق شبکه با توجه به حرکت گسترده بسوی وبگردی صرفا HTTPS، بطور فزایندهای دشوار شدن.

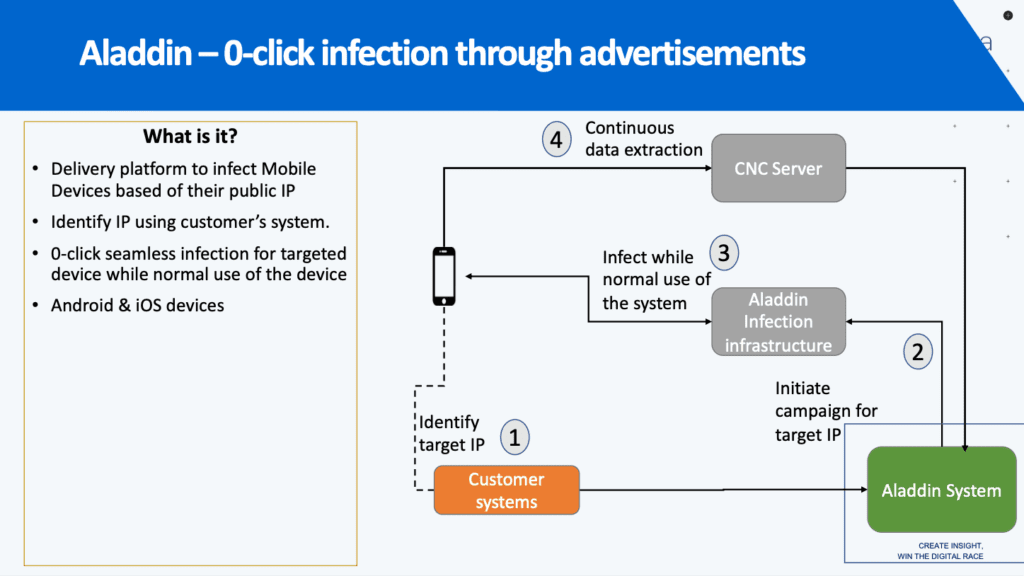

Aladdin : آلودهسازی مخفی Predator با سوءاستفاده از اکوسیستم تبلیغات موبایلی

Intellexa یک بردار آلودگی استراتژیک جدید با نام Aladdin توسعه داده که میتونه امکان آلودهسازی کاملا بیصدا و Zero-Click دستگاههای هدف رو در هر نقطه از جهان فراهم کنه. این بردار، که نخستین بار توسط Haaretz و Inside Story افشا شد، از اکوسیستم تبلیغات تجاری موبایل برای انجام عملیات آلودهسازی، سوءاستفاده میکنه.

با اینکه پیادهسازی این حمله از نظر فنی پیچیده است، اما مفهوم آن ساده است: سامانه ی Aladdin با وادار کردن گوشی هدف به نمایش یک تبلیغ مخرب که توسط مهاجم ساخته شده، دستگاه رو آلوده میکنه. این تبلیغ مخرب میتونه در هر سایتی که تبلیغ نمایش میده ارائه بشه، مثلا یک سایت خبری معتبر یا یک اپلیکیشن موبایل و ظاهرش کاملا طبیعی و مشابه تبلیغاتی است که کاربر همیشه میبینه. در اسناد داخلی شرکت اومده که فقط مشاهده ی تبلیغ کافیست تا آلودگی روی دستگاه هدف فعال بشه، بدون اینکه کاربر مجبور باشه روی تبلیغ کلیک کنه.

یک چالش مهم برای مشتری یا اپراتور جاسوسافزار این که باید مشخص کنه دقیقا کدام دستگاه هدف باید تبلیغ مخرب رو دریافت کنه. شناسههایی که میتونن برای هدفگیری استفاده بشن عبارتند از:

- شناسهٔ تبلیغاتی (Advertising ID)

- آدرس ایمیل

- موقعیت جغرافیایی

- آدرس IP عمومی هدف

این شناسه ی منحصربهفرد سپس بعنوان معیار هدفگیری در هنگام ساخت تبلیغ مخرب استفاده میشه. مجموعه ی شناسههایی که مهاجم میتونه استفاده کنه، بصورت فنی و عملی، به قابلیتهای شبکه ی تبلیغاتی یا Demand Side Platform (DSP) مورد استفاده ی سامانه ی Aladdin محدود است.

DSP یک سیستم هوشمند است که تعیین میکنه کدام تبلیغ، دقیقا به چه کاربری، در چه زمانی و با چه قیمتی نمایش داده بشه.

در عمل، اسناد افشا شده نشان میده که Aladdin برای شناسایی هدف از IP عمومی قربانی استفاده میکنه (شکل زیر). زمانیکه قربانی داخل کشور مشتری Predator قرار داشته باشه، اپراتور Predator میتونه از اپراتورهای موبایل داخلی درخواست کنه IP عمومی کاربر رو ارائه بدن و با این کار، تبلیغ مخرب با دقت بالا به کاربر هدف تحویل داده میشه.

گزارشی از VSquare نشان میده که بردار Aladdin حداقل از سال ۲۰۲۲ در حال توسعه بوده. بر اساس تحلیل زیرساخت شبکه ی Predator، عفو بینالملل معتقد که این بردار در سال ۲۰۲۴ در عملیاتهای فعال Predator در کنار Mars و Jupiter مورد استفاده قرار گرفته.

تحقیقات فنی جدید عفو بینالملل و گزارشهای منتشرشده توسط Recorded Future نشان میده که Intellexa در سال ۲۰۲۵، همچنان این بردار مبتنی بر تبلیغات رو توسعه و گسترش میده و برای این کار از شبکهای از شرکتهای فعال در اکوسیستم تبلیغات استفاده نموده.

عفو بینالملل قبلا بردارهای تزریق شبکهای Mars و Jupiter رو مستند کرده. این اسناد داخلی جدید علاوه بر تأیید یافتههای قبلی، ماهیت روبهرشد بردارهای مبتنی بر Advertising Intelligence (ADINT) و آلودهسازی بر اساس تبلیغات رو برجسته میکنه.

بررسیهای فنی در جریانِ عفو بینالملل نشان میده که روشهای آلودهسازی مبتنی بر تبلیغات نه فقط توسط شرکتهای جاسوسافزار تجاری مختلف، بلکه توسط برخی دولتها هم در حال توسعه و استفاده فعال هستن. دولتهایی که سامانههای مشابه ADINT رو ایجاد کردن.

عفو بینالملل معتقده که استفاده از چنین بردارهای بیصدا برای تحویل اکسپلویتهای مرورگر بطور مداوم افزایش خواهد یافت، چون:

- اهداف نسبت به لینکهای ناشناس حساس تر شدن.

- حملات واقعی Zero-Click بسیار گرانتر و پیچیدهتر شدن.

این یافتهها باید شرکتهای فناوری و بازیگران اکوسیستم تبلیغات دیجیتال رو ترغیب کنه که تحقیقات بیشتری انجام داده و این حملات رو شناسایی و مختل کنن.

یافتهی کلیدی ۲: دسترسی مستقیم Intellexa به سامانههای جاسوسافزار زنده و فعال مشتریان

توانایی Intellexa در دسترسی از راه دور و نظارت بر سامانههای فعال Predator مشتریان، در یک ویدئوی آموزشی بسیار افشاگر که از طریق Microsoft Teams ضبط شده، توضیح داده شده. همانگونه که در ادامه مشاهده میکنیم، این ویدئو نشان میده که کارکنان Intellexa حتی به حساس ترین بخشهای سامانه Predator مشتری هم دسترسی بالقوه داشتن، از جمله: داشبورد Predator و سایر سرویسهای داخلی که برای مشاهده و ذخیرهسازی دادههای خامِ جاسوسی جمعآوری شده از اهداف، استفاده میشن.

این ضبط آموزشی داخلی، که برای کارکنان پشتیبانی Intellexa تهیه شده، توسط کنسرسیوم تحقیقاتی بدست اومده.

به نظر میرسه Intellexa تا سال ۲۰۲۴ بطور گسترده از Microsoft Teams برای ارتباطات داخلی استفاده میکرده، درست قبل از اینکه این شرکت تحت تحریمهای OFAC قرار بگیره.

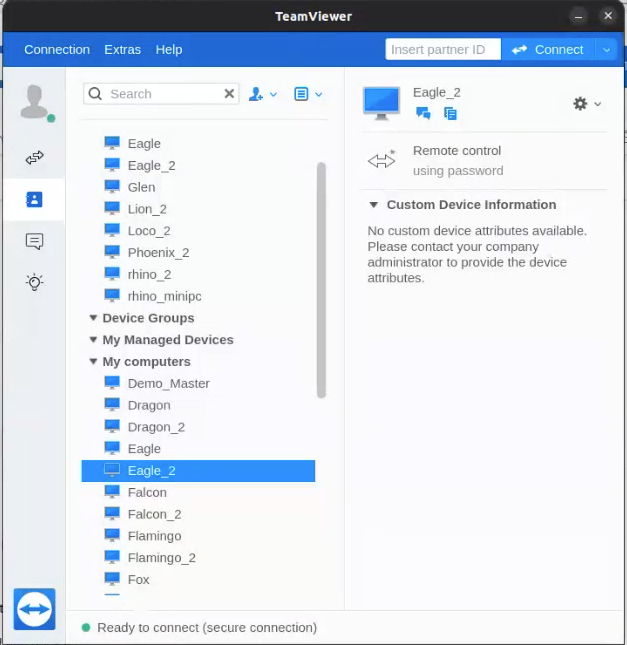

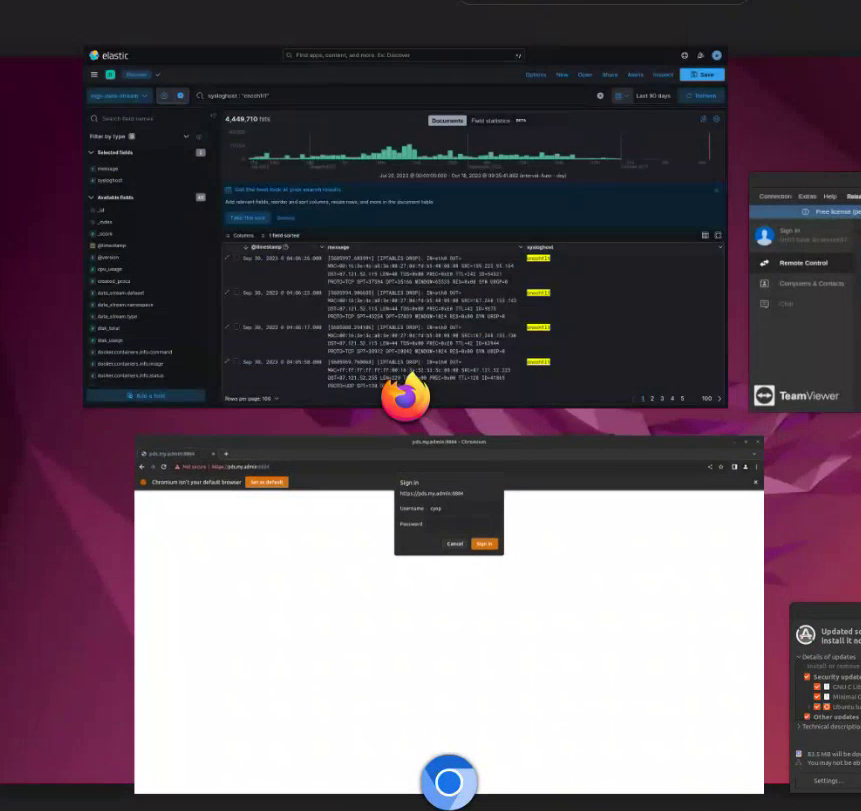

این ویدئو که در میانه ی سال ۲۰۲۳ ضبط شده، با اتصال مدرس به یک سامانه ی Predator مستقر شده از طریق TeamViewer شروع میشه. در این ویدئو، Intellexa به نظر میرسه توانایی داره که از راه دور به دست کم ۱۰ سامانه از مشتریان مختلف متصل بشه.

در بخش کوتاهی از ویدئو، پنل کنترل TeamViewer (شکل زیر) دیده میشه که نشان میده حداقل ۱۰ مشتری بالقوه در فهرست وجود دارن. هر مشتری با یک اسم رمز مشخص شده، روشی رایج در صنعت جاسوسافزار برای حفاظت از هویت و کشور محل عملیات مشتریان. مشخص نیست که آیا تمام سامانههایی که در رابط TeamViewer دیده میشن، در زمان ضبط ویدئو همچنان فعال و آنلاین بودن یا نه.

نامهای رمز مشتریانی که دیده میشن شامل Dragon, Eagle, Falcon, Flamingo, Fox, Glen, Lion, Loco, Phoenix و Rhino و همچنین یک سیستم نمایشی مربوط به Predator با نام Demo_Master است.

وقتی یکی از کارکنان میپرسه که آیا اونا به یک محیط تست وصل شدن، مربی در ویدیو اعلام میکنه که در حال دسترسی و مشاهده ی یک محیط مشتریِ زنده هستن.

عفو بینالملل باور داره که این نامهای رمز نشاندهنده ی سیستمهای واقعی مشتریان هستن و واقعاً برخی از همین نامها، در ایمیلهای داخلی که در بخشهای دیگه ای از اون ویدیو قابل مشاهده است، دیده میشن.

به نظر میرسه که Intellexa به تعداد بیشتری از سیستمهای مشتریان Predator دسترسی داشته، اما همه ی اونا در ویدیو دیده نمیشن. رابط TeamViewer سیستم مشتریها رو در My computers به ترتیب حروف الفبا نشان میده، اما تنها مشتریان تا حرف F دیده میشن.

سوابق داخلی شرکت Intellexa که در جریان این تحقیق بررسی شدن، نشان میده که این شرکت در ژوئن ۲۰۲۱ هفت لایسنس نرمافزار کنترل از راه دور TeamViewer خریداری کرده بود. این یعنی اونا از همان سال ۲۰۲۱ برای مدیریت و پشتیبانی از راه دور سیستمهای Predator مشتریان خودشون از TeamViewer استفاده میکردن. تحلیلهای زیرساختی انجام شده توسط عفو بینالملل در سپتامبر ۲۰۲۱ هم وجود هفت مشتری فعال Predator رو نشان میداد که با تعداد لایسنسهای خریداری شده سازگار است.

ویدیو میزان نفوذ و دید مستقیم Intellexa به عملیاتهای زنده ی جاسوسی رو آشکار میکنه

ویدیو با اتصال یک مربی به یک سیستم Predator که روی سرور مشتری و بصورت on‑premises مستقر شده، شروع میشه. نام رمز این سیستم EAGLE_2 است و اتصال از طریق TeamViewer انجام میشه.

در ویدیو مشاهده میشه که کارمند Intellexa اتصال رو شروع میکنه، بدون اینکه هیچ نشانهای وجود داشته باشه که مشتری یا کاربر دولتی نهایی این اتصال رو بررسی یا تأیید کرده باشه. استفاده از نرمافزار تجاری و عمومیای مثل TeamViewer، بجای یک VPN امن، در یک سامانه نظارتی بسیار حساس کاملا غیرمنتظره است. چون این کار اعتماد زیادی رو در اختیار یک محصول متن بسته و شرکت سازنده ی اون قرار میده.

این موضوع سؤال مهمی ایجاد میکنه: مشتریان Intellexa، که اغلب دولتها هستن، چطوری میتونن اتصال از راه دور کارکنان Intellexa به سامانههای حساس نظارتی مستقر در کشور خودشون رو کنترل یا تأیید کنن؟

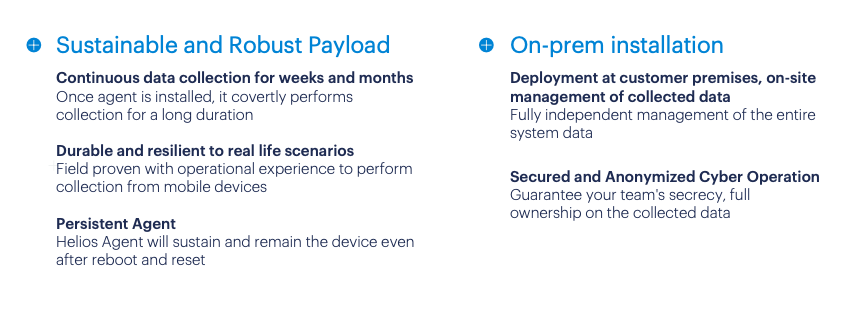

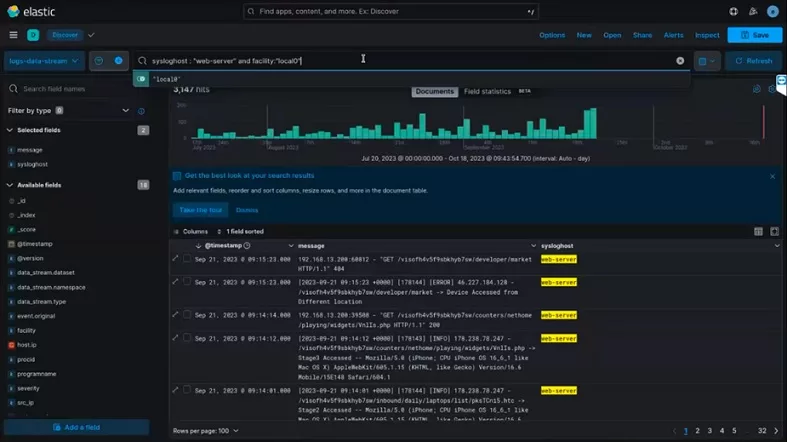

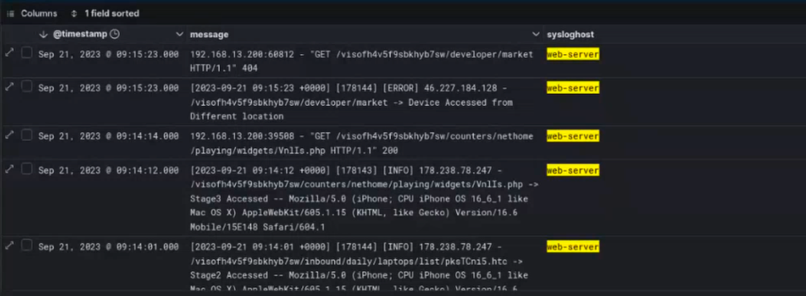

برای ۳۰ دقیقه ی بعد، ویدیو نشان میده که یک کارمند Intellexa در حال بررسی داشبورد تحلیلی Elasticsearch است که لاگها و تحلیلهای مربوط به سیستمها و اجزای جاسوسافزار Predator رو نشان میده (شکل زیر).

مربی توضیح میده که داشبورد شامل لاگهای سیستمهای on‑premises و همچنین سیستمهای آنلاین متصل به اینترنت عمومی است. داشبورد ترکیبی از دادههای زنده و قدیمی رو نمایش میده. برخی از لاگها همان روز ویدیو ایجاد شدن و برخی مربوط به هفتههای قبل هستن.

اجزای مختلف سیستم Predator در این داشبورد قابل مشاهده هستن، از جمله:

- سرورهای injection که لینکهای اکسپلویت رو ارائه میدن.

- سرورهای C2 که داده ی جاسوسی رو به مشتری ارسال میکنن.

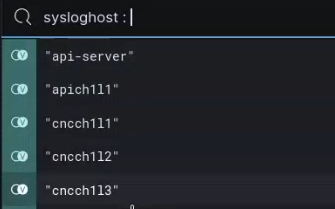

Intellexa برای مخفی کردن ارتباط مشتریان با زیرساخت Predator، از چند لایه سرور استفاده میکنه. هر سرور C2 در یک زنجیره ی سه مرحلهای با نامهای منحصربهفرد پیکربندی شدن (مثلا cncch1l1، cncch1l2 و …).

همچنین در داشبورد لاگ سرور کوتاه کننده ی لینک Predator (urlch1l1) و سرویسهای داخلی مثل file-server، api-server و config-server هم دیده میشه. این سرویسها مسئول مدیریت و اجرای اجزای سیستم آلودگی Predator هستن. مشخص نیست که آیا مشتری اجازه ی استفاده از این دادهها برای آموزش رو داده یا نه.

لاگها دید مستقیم از عملیات زنده ی جاسوسی رو شکل میدن

علاوه بر لاگهای فنی، ویدیو همچنین نشان میده که تلاشهای واقعی برای آلوده کردن دستگاههای هدف هم در حال نمایش است. نمونهای از یک تلاش آلودهسازی علیه یک هدف در قزاقستان (شکل زیر) دیده میشه. لاگها شامل:

- URL آلودگی

- IP قربانی

- نسخه ی سیستمعامل و مرورگر دستگاه هدف

این تلاش ظاهرا ناموفق بوده. شماره ی تلفن هدف در لاگها دیده نمیشه که طبیعی است، چون معمولا در سرور آلوده کننده، ذخیره نمیشن. اما لاگهای سایر اجزای داخلی سیستم Predator هم قابل دسترس بودن، از جمله بخشهایی که دادههای مورد هدف رو ذخیره میکنن.

در ادامه ی ویدیو مشخص میشه که کارکنان Intellexa تنها به بخشی محدود از لاگها دسترسی ندارن، بلکه به هسته ی شبکه ی بکاند سامانه ی مشتری، شامل بخش اطلاعات مورد هدف و دادههای خام جاسوسی، دسترسی کامل دارن.

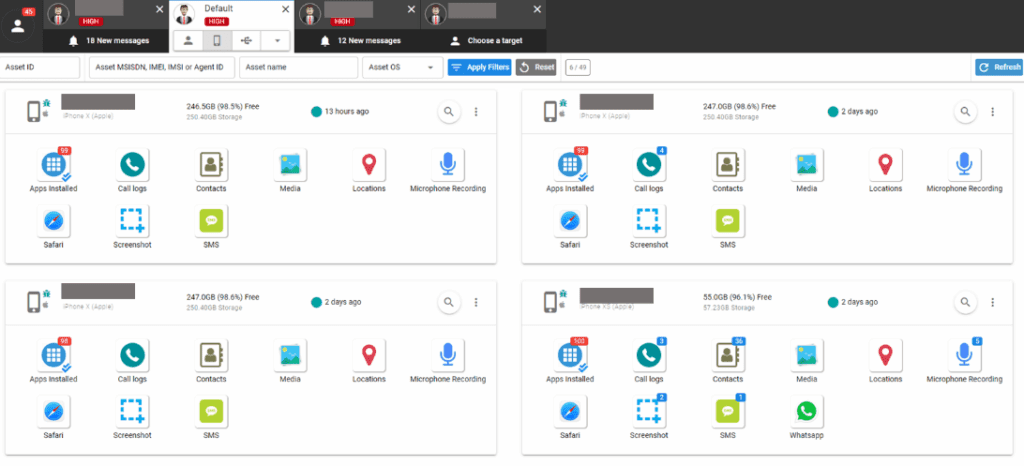

نشانههایی مبنی بر اینکه کارکنان Intellexa میتونن به داشبورد مشتری Predator و سایر سرویسهای داخلی بکاند هم دسترسی داشته باشن

مربی، داشبورد Elasticsearch رو از طریق یک مرورگر روی دسکتاپ Ubuntu که بخشی از شبکه ی بکاند مشتری بود، مشاهده میکنه. این همان سیستم Ubuntu است که Intellexa از طریق TeamViewer به اون وصل شده.

در لحظهای از آموزش، مربی بین پنجرهها جابهجا میشه و یک پنجره ی کروم دیده میشه که صفحه ی ورود به یک سیستم تحت آدرس زیر رو نشان میده:

|

1 |

https://pds.my.admin:8884 |

نام کاربری cyop قبلا پر شده. این یعنی سیستم از قبل وارد PDS شده بوده.

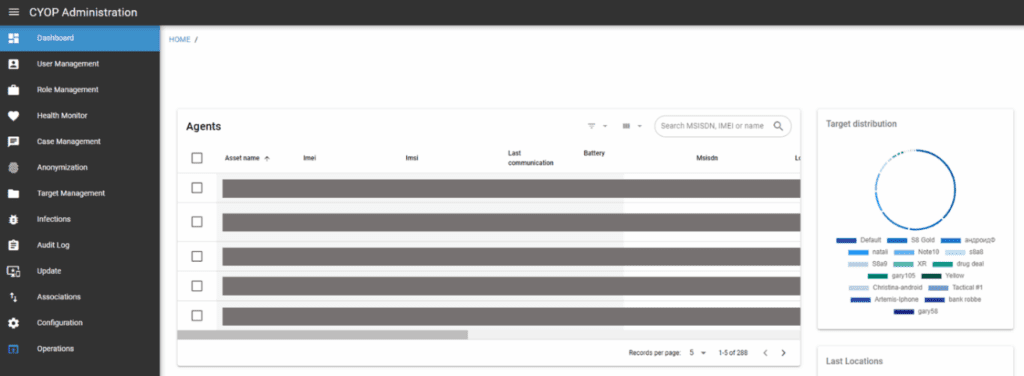

عفو بینالملل نتیجه گرفته که این صفحه ورود متعلق به داشبورد Predator Delivery Studio (PDS) یا همان Cyber Operations Platform (CyOP) است (شکل زیر). یعنی پنل اصلی کنترل عملیات جاسوسی که مشتریان با آن:

- قربانیان رو اضافه میکنن.

- لینکهای آلوده ایجاد میکنن.

- دادههای جاسوسی جمعآوریشده رو مشاهده میکنن.

داشبورد هدفگیری مشتری در اسناد داخلی Intellexa با نامهای مختلفی ذکر شده. این نامها عبارتند از:

- Predator Delivery Studio (PDS)

- Helios Delivery Studio (“HDS”)

- Cyber Operations Platform (CyOP)

شایان ذکر است که هر دو اصطلاح PDS و CyOP در URL و فیلد نام کاربری از ویدیوی آموزشی گنجانده شده. دامنه غیرعمومی “my.admin” برای سرویسهای داخلی مختلف در سیستم Predator، بویژه سیستمهای بکاند داخلی، استفاده میشه.

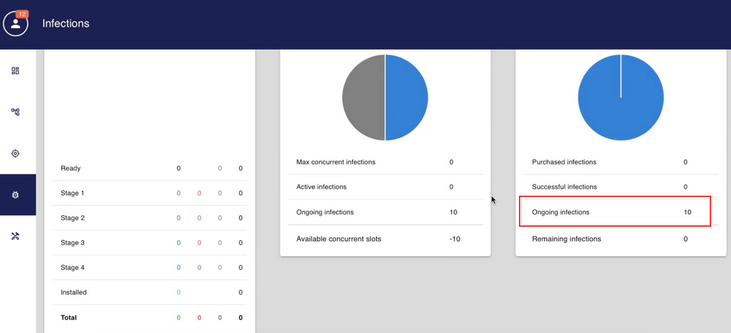

شکل زیر داشبورد PDS و بخش Agentهای متصل شده رو نشان میده.

این واقعیت که سیستم ریموت دسکتاپ مورد استفادهی کارکنان پشتیبانی Intellexa حتی میتونه به داشبورد Predator مشتری متصل بشه، پرسشهای نگرانکنندهای رو درباره میزان جداسازی دادههای نظارتی زنده و اطلاعات مورد نظر از خود شرکت و کارکنان آن مطرح میکنه.

شکل زیر اسکرینشاتی از یک نمونه داشبورد PDS که تعداد آلودگیهای در حال انجام رو نمایش میده.

سیستمهای جاسوسافزار تجاری بطور ذاتی دارای پیچیدگیهای فنی و عملیاتی هستن. قابل درک و حتی طبیعی است که Intellexa نیاز داشته باشه تا حدی توانایی اتصال از راه دور به سیستمهای مشتری رو برای رفع اشکال و حل مشکلات فنی داشته باشه.

اما در مجموع، ویدیو نشان میده که کارکنان Intellexa دسترسی بسیار عمیقی به سیستمهای زنده مشتری داشتن، دسترسیای که بسیار فراتر از چیزی است که برای مشاهدهی تعداد محدودی لاگ فنی یا تشخیص مشکلات لازم است. این دسترسی از راه دور، از طریق TeamViewer، به نظر میرسه بدون هیچگونه نظارت آشکار از سمت مشتریان امکانپذیر بوده.

نکتهای که بیش از همه جلب توجه میکنه این است که ویدیو نشان میده کارکنان Intellexa قادر بودن داشبورد هدفگیری Predator مشتری رو باز کنن، که نشان دهندهی دسترسی سطحبالا به حساس ترین بخشهای سیستم Predator است، از جمله خود داشبورد، و همچنین سیستم ذخیرهسازی شامل عکسها، پیامها و تمام دادههای نظارتی جمعآوریشده از قربانیان جاسوسافزار Predator.

این یافتهها فقط نگرانیهای قربانیان احتمالی نظارت رو بیشتر میکنه. نه تنها حساسترین دادههای اونا در معرض دید دولت یا مشتری جاسوسافزار قرار داره، بلکه این دادهها در معرض دید یک شرکت جاسوسی خارجی هم هست، شرکتی که شواهد نشان میده حتی در محافظت امن از دادههای محرمانه خودش هم مشکل داره.

یافته کلیدی ۳: لاگهای افشا شده، مالکیت دامنههای مشکوک به آلودگی و زیرساختها رو به Predator نسبت میده

در چندین بخش از ویدیو آموزشی، دامنههای آلودگی Predator با نامهای kz-news[.]cc و kz-ordas[.]com نمایش داده میشن. این دامنهها تقلیدی از سایتهای خبری قانونی قزاقستان هستن و طوری طراحی شدن که کاربر رو فریب بدن تا ناآگاهانه روی لینک آلودگی Predator کلیک کنه.

قبلا، عفو بینالملل هر دو دامنه kz-news[.]cc و kz-ordas[.]com رو از طریق رهگیری فنی مستقلِ سرورهای فعال آلودگی Predator شناسایی کرده بود. شرکت امنیتی فرانسوی Sekoia هم kz-news[.]cc و بسیاری دامنههای دیگه مرتبط با Predator رو بصورت عمومی افشا کرده بود.

اکنون، مدارک جدید این افشاگری مالکیت این دامنهها را بطور قطعی به Predator و Intellexa متصل میکنه. همچنین روش شناسی سازمانهای تحقیقاتی مانند عفو بینالملل برای شناسایی زیرساختهای حمله Predator رو که از سال ۲۰۲۱ تاکنون ادامه داشته، تأیید و اعتبارسنجی میکنه.

هر دو دامنه تقلید سایتهای خبری معتبر قزاقستان هستن. ویدیو آموزشی نشان میده که همان سیستم Predator مشتری، دستگاههایی در قزاقستان رو هدف قرار داده. بنابراین، عفو بینالملل این دو دامنه و سیستم مشتری EAGLE رو به کشور قزاقستان نسبت میده.

عفو بینالملل قبلا در پرونده Predator Files، قزاقستان رو بعنوان یکی از مشتریان دولتی Intellexa معرفی کرده بود. موضوعی که تحقیقات Recorded Future هم اون رو تأیید کرده.

درحالیکه تاکنون هیچ قربانی شناسایی شدهای از آلودگی Predator در قزاقستان گزارش نشده، تحقیقات قبلی آزمایشگاه امنیت عفو بین الملل نشان داده که حداقل چهار فعال جوان قزاقستانی در سال ۲۰۲۱ با جاسوسافزار Pegasus بطور غیرقانونی هدف قرار گرفته بودن.

یافته ی کلیدی ۴: فایلهای افشاء شده شواهد فارنزیکی رو تقویت و ارتباط جاسوسافزار Predator با سوءاستفادههای نظارتی در یونان و مصر رو ثابت میکنن.

این افشاگری همچنین شامل اطلاعات فنی مهمی است که نسبت دادن فارنزیکی بسیاری از موارد مشکوکِ نظارت، توسط Predator رو به Intellexa و مشتریان جاسوسافزار این شرکت تأیید میکنه.

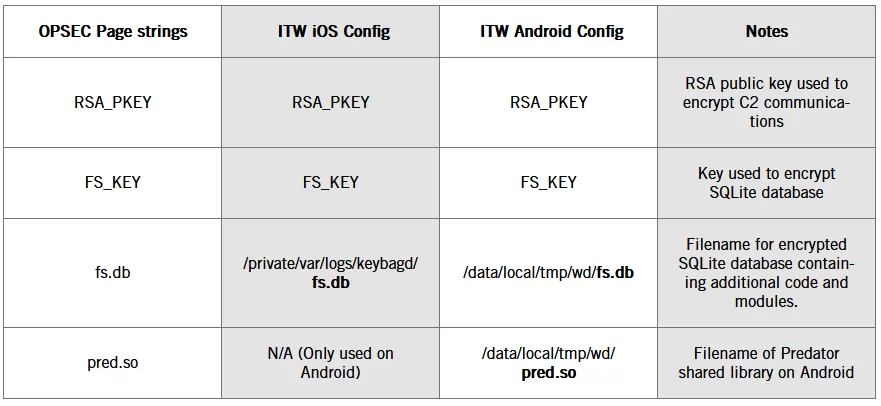

در یک سند داخلی با نام OPSEC، مراحلی توضیح داده شده که Intellexa برای دشوار کردن تحقیقات فارنزیک انجام داده؛ از جمله تلاش شرکت برای مخفی کردن ارتباط فنی میان جاسوسافزار Predator و خود شرکت.

مستندات فنی داخلی که در سال ۲۰۲۰ تهیه شده، IoCهایی رو لیست میکنن که شامل نام فایلها روی دستگاه قربانی، گزینههای پیکربندی، و مکانیسمهای دفاعی جاسوسافزار Predator در آن زمان است. نسخه ی مورد اشاره از عامل Predator در آن دوره با پایتون نوشته شده بود. بخش زیادی از کد عامل و تنظیمات پیکربندی بین نسخههای اندروید و iOS مشترک بودن.

گزیدهای از سند OPSEC از اسناد داخلی افشا شده Intellexa :

- OPSEC: هدف این صفحه، ارائه و بررسی تمام ویژگیها و مفاهیم مرتبط با OPSEC است که در Predator بکار رفتن. این صفحه همچنین تمام تنظیمات لازم امنیتی رو که باید قبل از تحویل Predator به مشتری اعمال بشن، مستندسازی میکنه.

- کلید RSA مربوط به ذخیرهسازی: طبق مستندات ماژول ذخیرهسازی، کلید AES مربوط به ذخیره سازی با استفاده از کلید عمومی RSA رمز میشه. این کلید در مقدار RSA_PKEY در دیکشنری CFG در کتابخانه پایتون، بصورت هاردکد قرار داره. کلید خصوصی متناظر توسط سرور C2 برای رمزگشایی پیام اولیه (hello message) و استخراج کلید AES استفاده میشه. هر مشتری (مثلاً Falcon، Goal و…) باید جفت کلید مخصوص خودشون رو داشته باشن تا اگه امنیت یک مشتری نقض شد، مشتریان دیگه همچنان محفوظ بمانن.

- اولویتها و معناشون: سیستم ذخیرهسازی Predator سه سطح اولویت داره. این اولویتها تعیین میکنن: چه اطلاعاتی ابتدا استخراج میشن، مهمتر از آن، چه موقع و در چه شرایطی اطلاعات فرستاده میشن. نکته مهم اینکه فایلها در پایینترین اولویت قرار دارن، مگر در موارد خاص که قراره فورا جمعآوری بشن. در زمان نگارش سند (جولای ۲۰۲۰)، سه معیار اصلی برای تعیین اولویت در نظر گرفته شده: سطح فعلی باتری، وضعیت شارژر (وصل است یا نه)، نوع شبکه (سلولار یا WiFi). این مکانیسم نوعی دفاع از خود است تا Predator کمتر دیده بشه و ترافیک یا مصرف بیش از حد ایجاد نکنه، چون مصرف زیاد اینترنت یا باتری میتونه شک قربانی رو افزایش بده.

- عبارت رمز برای فایل fs.db: فایل fs.db یک دیتابیس SQLite رمزگذاری شده با sqlcipher است. عبارت رمز در زمان ساخت تعیین شده و باید در کتابخانه Python هم تعریف شده باشه (FS_KEY). اگه بین عبارت رمز دیتابیس و مقدار FS_KEY تطابق نباشه، Predator کار نخواهد کرد. هر مشتری، نسخه مخصوص خود از کتابخانه پایتون و fs.db رو داره، بنابراین هر مشتری عبارت رمز مخصوص خودش رو داره.

- محدودیتهای ذخیرهسازی: ماژول ذخیرهسازی محدودیتهایی برای حجم اطلاعات در هر اولویت داره تا Predator باعث پر شدن حافظه دستگاه نشه. چون پر شدن حافظه میتونه شک قربانی رو افزایش بده.

- Guard: ماژول Guard وظیفه داره Predator رو از شناسایی توسط محققان فارنزیک محافظت کنه. این ماژول در شرایط از پیش تعیین شده، Predator رو از بین میبره (self-destruction) و دلیل اون رو هم گزارش میکنه. فعالبودن Guard در محیط واقعی ضروری است.

- مرزبندی پیامهای C2: چون پیامهای ارسالی به C2 ممکنِ بزرگ باشن، از multipart content-type و در نتیجه از مرزبندی (Boundary) استفاده میشه. Boundary یک رشتهی ثابت است که مرز بین بخشهای مختلف پیام رو مشخص میکنه. این مرزبندیها روی کلاینت Predator و سرور C2 ثابت هستن. اگه یک Boundary همیشه ثابت باشه، یک ویژگی منحصر به فرد ایجاد میکنه در نتیجه در برخی سناریوها (مثل SSL stripping یا نبود certificate pinning) میتونن Predator رو قابلشناسایی کنن. به همین دلیل توصیه شده مرزبندی هر مشتری متفاوت باشه.

- گواهی IS در pred.so: اگه گواهی Infection Server پین نشده، نباید در کتابخانه قرار بگیره. وجودش، اندازه فایل رو افزایش میده و هم اطلاعاتی رو در اختیار محققان فارنزیک قرار میده که ممکنِ امکان برقراری ارتباط بین مشتریان مختلف رو فراهم کنه.

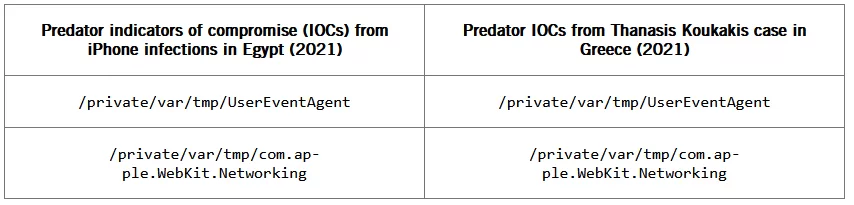

بر خلاف هدف Intellexa، همین سند OPSEC اکنون برای محققان، حکم کیلد طلایی فارنزیکی رو داره و امکان رهگیری دقیق حملات Predator رو فراهم میکنه. تمام نام فایلها و تنظیمات پیکربندی ذکرشده در این سند، در نمونههای اندروید و iOS Predator کشف شده توسط Citizen Lab هم وجود داشتن. این نمونهها مربوط به حملاتی بودن که افراد مرتبط با مصر رو هدف قرار داده بودن، از جمله فعال سیاسی شناخته شده Ayman Nour.

یکسان بودن تنظیمات در سند داخلی Intellexa و نمونههای یافتشده ثابت میکنه که Predator دقیقا محصول Intellexa بوده و در حملات مصر بکار رفته. همچنین IOCهای شناسایی شده در آن حملات، بطور قطعی به زیرساخت مشتریان Intellexa مرتبط است.

شکل زیر مقایسه نمونه های کشف شده Predator با مستندات داخلی Intellexa رو نشان میده.

در سال ۲۰۲۱، Citizen Lab شواهد فارنزیک یک آیفون آلوده به Predator در مصر رو مستند کرد. این دستگاه هنگام اتصال به دامنه distedc[.]com آلوده شده بود. همان سروری که Citizen Lab نمونههای اندروید و iOS رو از اون بدست آورده بود.

گزارش Citizen Lab، ردپاهای فارنزیکی خاصی رو که در تلفن مصری پیدا شده رو لیست کرده که عفو بینالملل هم بطور مستقل اونارو بعنوان نشانههایی از آلودگی به Predator معرفی میکنه.

عفو بینالملل حملات دیگه ای از Predator رو با آثار آلودگی مشابه مشاهده کرده، از جمله روی دستگاه روزنامهنگار یونانی، Thanasis Koukakis، که تلفناش در سالهای ۲۰۲۰ و ۲۰۲۱ با Predator هدف قرار گرفت. تلفن Koukakis شواهدی از نام پروسسهای “UserEventAgent” و “com.apple.WebKit.Networking” رو نشان میداد که از همان دایرکتوری private/var/tmp/اجرا میشدن، که توسط Citizen Lab در پرونده مصر هم مشاهده شده. پروسسهای قانونی اپل از این دایرکتوری اجرا نمیشن.

Citizen Lab در گزارشهای خودش، حملات سال ۲۰۲۱ در مصر و یونان رو با استناد به شواهد حاصل از تجزیه و تحلیلهای فارنزیکی دستگاههای قربانی، به نرمافزار Predator شرکت Intellexa نسبت داده. اکنون عفو بینالملل میتونه با استناد به اسناد خود Intellexa در مورد نرمافزار جاسوسیاش، به این شواهد اضافه کنه. عفو بینالملل هم این حملات رو با اطمینان بالا به نرمافزار جاسوسی Predator شرکت Intellexa نسبت میده.

این یافتهها چه معنایی برای تلاشها در زمینه پاسخگویی و مسئولیتپذیری در حوزه جاسوسافزار دارن.

با وجود سالها افشاگری عمومی، پروندههای قضایی و تحریمهای مالی علیه Intellexa و افرادی که با این شرکت در ارتباط هستن، حملات تازه کشف شدهی جاسوسافزار Predator نشان میده که نقض حقوق بشر توسط این شرکت همچنان ادامه داره.

تلاش برای حملهی Predator علیه یک وکیل حقوق بشر در پاکستان در تابستان ۲۰۲۵ نقضی جدی علیه حق حریم خصوصی، آزادی بیان و حق برخورداری از راهحل مؤثر و محاکمه عادلانه رو به خطر میندازه.

در تمام این مدت، Intellexa تونسته به جدیدترین اکسپلویتهای زیرودی دسترسی داشته باشه و همزمان دامنهی بردارهای آلودگی خودش رو گسترش بده.

نگران کنندهترین بخش، شواهدی است که نشان میده Intellexa سیستم Aladdin رو توسعه داده و عملیاتی کرده. سیستمی که به مهاجم اجازه میده فقط با مشاهدهی یک تبلیغ آلوده، دستگاه قربانی رو بیصدا، آلوده کنه. اینکه Intellexa اکوسیستم تبلیغات دیجیتال رو برای هک کردن تلفنها دور میزنه، که نیازمند توجه فوری و اقدام صریح صنعت تبلیغات اینترنتی (AdTech) است، تا این حملات مختل بشن و آسیبهای ناشی از سوء استفاده از تبلیغات هدفمند کاهش پیدا کنه.

این تحقیق همچنین یکی از شفافترین و رسواترین تصویرها رو از عملیات داخلی و فناوری این شرکت جاسوسافزار تجاری ارائه میده. اسناد افشاء شده اجازه میدن، با اطمینان بالا حملات مشکوک Predator در سالهای گذشته رو به Intellexa و مشتریان جاسوسافزار اون نسبت بدیم. این شامل حمله علیه خبرنگار پژوهشی یونانی، Thanasis Koukakis، هم میشه.

حتی نگرانکنندهتر اینکه، اسناد نشان میده Intellexa، حداقل در برخی موارد، از نظر فنی قادر بوده پس از نصب و استقرار، به سیستمهای جاسوسافزار مشتریان خودش دسترسی از راه دور داشته باشه. شرکتهای تولیدکنندهی جاسوس افزار معمولاً به شدت ادعا میکنن که پس از نصب سیستم برای مشتریان دولتی، دیگه هیچ دسترسی به دادههای نظارتی ندارن. برای مثال، گروه NSO در نامهای به نهاد نظارت بر حفاظت دادههای اتحادیه اروپا در سال ۲۰۲۳ گفت: “مهمتر اینکه، NSO پگاسوس رو اجرا نمیکنه و به دادههای جمعآوریشده دسترسی نداره”. احتمالاً مشتریان دولتی هم انتظار دارن که سیستمها و دادههایشان برای حفظ محرمانگی عملیات، برای شرکت سازنده قابل دسترس نباشه. با این حال، این جداسازی عملیاتی از نظر قانونی هم بسیار اهمیت داره: اگه مشخص بشه یک شرکت جاسوسافزار مستقیماً در اجرای عملیات جاسوسی نقش داشته، ممکنِ در صورت سوء استفاده از محصولش، از نظر حقوقی مسئول شناخته بشه.

برای حفظ فاصلهی عملیاتی، معمولاً سیستمهای نظارتی مشتری در داخل کشورش و روی زیرساختهای فیزیکی همان دولت نصب میشه. در این حالت، اپراتور دولتی بدون دسترسی شرکت سازنده، کنترل کامل سیستم، دادهها، هدفگیریها و عملیات رو در اختیار داره.

این تحقیق نشان میده که چگونه Intellexa، حداقل در برخی موارد، قابلیتهای دسترسی از راه دور داشته و به کارکنان شرکت اجازه میده گزارشها و جزئیات فنی عملیات نظارت بر مشتری رو به صورت زنده مشاهده و به اشتراک بذارن. همانطور که در بالا ذکر شد، ویدیوی آموزشی برای کارکنان Intellexa، به نظر میرسه ظرفیت دسترسی از راه دور به سیستمهای نظارتی چندین مشتری رو نشان میده، اگرچه نمیشه از این طریق استنباط کرد که چنین دسترسی از راه دور برای همه مشتریان یا در همه زمانها برای Intellexa در دسترس بوده. قابلیتهای دسترسی از راه دور، حتی اونایی که برای پشتیبانی و نگهداری فنی از راه دور در نظر گرفته شدن، سوالاتی رو در مورد میزان جداسازی عملیاتی مطرح میکنن. شواهد اضافی مبنی بر اینکه کارکنان پشتیبانی Intellexa همچنین میتونستن به سیستمهای داخلی بیشتری از مشتریان Predator، بدون محدودیتهای فنی آشکار، دسترسی داشته باشن، نگرانیها رو در مورد مرزهای امنیتی که برای جداسازی این شرکت جاسوسی از دادهها و عملیات مشتریاش وجود داشته رو، عمیقتر میکنه.

در ۲۶ نوامبر، روزنامه Haaretz در نامهای به Intellexa برای توضیح این یافتهها پرسید: آیا Intellexa پس از استقرار سیستم، به زیرساخت نظارتی مشتریان دسترسی داشته؟ آیا چنین دسترسیهایی توسط مشتریان تأیید شده بود؟ آیا محدودیت فنی برای این دسترسیها وجود داشت؟ در ۳ دسامبر، یک نماینده حقوقی از طرف تال دیلیان (بنیانگذار Intellexa) پاسخی کتبی به Haaretz داد و گفت: “من هیچ جرمی مرتکب نشدم و هیچ سیستم سایبری رو در یونان یا جای دیگه اداره نکردم”.

سؤالها دربارهی مسئولیت قانونی دقیق Intellexa در قبال نحوه استفادهی مشتریان از جاسوسافزار این شرکت، در مرکز یک پرونده کیفری در یونان قرار داره. جاییکه چهار نفر (از جمله سه نفر مرتبط با Intellexa) به دلیل نقض محرمانگی ارتباطات تلفنی تحت محاکمه اند. این محاکمه بر استفاده از Predator برای هک تلفنهای هوشمند افراد مختلف در یونان تمرکز داره، از جمله خبرنگار پژوهشی یونانی تناسيس کوکاكیس.

یافتهی جدید مبنی بر اینکه Intellexa احتمالاً دید و دسترسی به عملیات نظارتی فعال مشتریان داشته، از جمله مشاهده اطلاعات فنی درباره اهداف، سؤالهای حقوقی تازهای رو درباره نقش Intellexa در عملیات جاسوسی و میزان مسئولیت قانونی یا کیفری احتمالی این شرکت در سوءاستفادههای نظارتی ایجاد میکنه.

منابع: