اخیرا تحقیقی با عنوان Intellexa Leaks منتشر شده که جزییاتی در خصوص جاسوس افزار Predator، اکسپلویتهای زیرودی و شرکتهای وابسته به Intellexa رو افشاء میکنه. این اسناد از زاویه های مختلف منتشر شده که سعی کردم، در سایت پوشش بدم. برای درک بهتر این تحقیق، نیازِ گزارش جالبی که در سال 2023 با عنوان Predator Files منتشر شده رو هم بررسی کنیم. بنابراین در این سری پستها، این تحقیقات رو در قالب 4 پست، ارائه کردیم:

- بررسی Predator Files: نگاه فنی به محصولات Intellexa – گزارش عفو بین الملل

- بررسی Intellexa Leaks: عملیات داخلی جاسوسافزار Predator – گزارش عفو بین الملل

- بررسی Intellexa Leaks: شبکه شرکتهای وابسته به Intellexa – گزارش RecordedFuture

- بررسی Intellexa Leaks: اکسپلویتهای زیرودی Intellexa – گزارش گوگل

پست پیش رو، قسمت سوم از این مجموعه، “بررسی Intellexa Leaks: شبکه شرکتهای وابسته به Intellexa” رو ارائه میده.

اگر علاقمند به موضوع جاسوس افزارهای تجاری هستید، میتونید از مطالب زیر هم استفاده کنید:

خلاصه اجرایی

گروه Insikt چندین فرد و نهاد مرتبط با Intellexa و شبکه گستردهتر شرکتهای وابسته به اون رو شناسایی کرده. این ارتباطات حوزههای فنی، عملیاتی و شرکتی رو پوشش میده، از جمله توسعه بکاند، راهاندازی زیرساخت و تأسیس شرکتها. با استفاده از دادههای صادرات و واردات، گروه Insikt یک نهاد مرتبط با خوشه ی جمهوری چک که قبلا گزارش شده بود رو شناسایی کرده. نهادی که انتقال محصولات Intellexa به مشتریان رو تسهیل میکنه. در حداقل یک مورد، تحویل مستقیم به کاربر نهایی انجام شده و بعلاوه، نهادهای دیگری در قزاقستان و فیلیپین هم ظاهرا در واردات این محصولات نقش داشتن، که نشان دهنده گسترش ردپای شبکه است. دو نهاد دیگه در بخش تبلیغات ممکن با فناوری آلودگی مبتنی بر تبلیغات موسوم به Aladdin مرتبط باشن. فناوریای که قبلا از طریق یک فاکتور لو رفته مربوط به سال ۲۰۲۲ به خوشه ی چک نسبت داده شده بود. همچنین، اطلاعات اختصاصی Recorded Future نشان داد که فعالیت جاسوسافزار Predator همچنان در چند کشور ادامه داره و شواهد جدیدی از استفاده آن در عراق مشاهده شده.

استفاده داخلی و گسترده از جاسوسافزارهای تجاری مانند Predator، ریسکهای قابل توجهی از نظر حریم خصوصی، قانونی، و امنیت فیزیکی در سراسر جهان ایجاد میکنه. هرچند جامعه مدنی، همچنان هدف اصلی در اغلب موارد مستند شده است، شواهد جدید نشان میده که مدیران و افراد برجسته با ارزش اطلاعاتی بالا هم بطور فزاینده هدف قرار میگیرن. به دلیل مدل صدور لایسنس بسیار پرهزینه Predator، اپراتورها احتمالا اون رو برای اهداف راهبردی با ارزش بالا رزرو میکنن. موضوعی که باعث افزایش ریسک برای سیاستمداران، رهبران کسب و کار و افراد در نقشهای حساس میشه. در همین حال، استفاده گسترده و غالبا غیرقانونی از جاسوسافزار علیه مخالفان سیاسی همچنان یک مسئله فوری و در حال تحقیق در چندین کشور اتحادیه اروپا از جمله لهستان و یونان است.

گروه Insikt ارزیابی میکنه که چند روند کلیدی در حال شکلدهی به اکوسیستم جاسوسافزارها هستن: از جمله افزایش تکه تکه شدن، چون شرکتها بر اساس خطوط ژئوپولیتیکی از هم جدا میشن؛ برخی شرکتهای تحریم شده بدنبال مشروعیت مجدد از طریق خریدها هستن، در حالیکه برخی دیگه به سمت مناطقی با نظارت ضعیفتر حرکت میکنن (1, 2). با وجود این، یک شبکه اصلی از تسهیل کنندگان همچنان زیرساخت عملیات این صنعت رو پشتیبانی میکنه. همچنین، افزایش رقابت و محرمانگی حول فناوریهای اکسپلویت با ارزش بالا، باعث افزایش ریسک فساد، نشت داخلی و حمله به خود فروشندگان جاسوسافزار شده. اهداف نیز فراتر از افراد جامعه مدنی به رهبران شرکتها و اشخاص بخش خصوصی گسترش یافته (1, 2)، که نشان میده مواردی که بصورت عمومی دیده میشن فقط بخش کوچکی از یک اکوسیستم بزرگ و مخفی جهانی هستن.

یافتههای کلیدی

گروه Insikt شرکتهای بیشتری رو کشف کرده که به احتمال زیاد با شبکه گسترده شرکتهای Intellexa، بویژه در خوشه ی چک، مرتبط هستن. حداقل یکی از این نهادها برای ارسال محصولات Intellexa به مشتریان استفاده شده و بینش بیشتری درباره ساختار تجارت جهانی Intellexa ارائه میده.

دو شرکت تازه شناسایی شده در حوزه تبلیغات فعالیت میکنن و ممکنِ با بردار آلودگی مبتنی بر تبلیغات موسوم به Aladdin مرتبط باشن. این بردار قبلا از طریق یک فاکتور لو رفته از سال ۲۰۲۲، که پرداخت مربوط به یک PoC رو به فردی مرتبط با خوشه ی چک نشان میداد، مرتبط است.

آنالیز دیتابیس صادرات و واردات نشان داد که یکی از شرکتهای تازه شناسایی شده برای تحویل محصولات Intellexa به مشتریان نهایی، بطور مستقیم یا از طریق واسطهها، مورد استفاده قرار گرفته. این تحقیق همچنین دو نهاد دیگر در قزاقستان و فیلیپین رو شناسایی کرده.

پیش زمینه:

Predator یک جاسوسافزار تجاری (Mercenary Spyware) پیشرفته است که دستگاههای اندروید و آیفون رو هدف قرار میده و حداقل از سال ۲۰۱۹ فعال بوده. این ابزار در ابتدا توسط شرکت Cytrox ساخته شد و اکنون به نظر میرسه از طریق شبکه گستردهتری از شرکتهای وابسته به Intellexa مدیریت و توزیع میشه. Predator برای انعطافپذیری و مخفی کاری طراحی شده و شواهد بسیار کمی روی دستگاه آلوده باقی میذاره، که این موضوع تحقیقات خارجی درباره سوء استفاده از اون رو دشوار میکنه. پس از استقرار، Predator دسترسی کامل به میکروفون، دوربین، و تمام دادههای دستگاه از جمله مخاطبین، پیامها، عکسها، ویدیوها و… فراهم میکنه. معماری ماژولار و مبتنی بر پایتون اون به اپراتورها اجازه میده بدون نیاز به اکسپلویت مجدد، قابلیتهای جدید رو از راه دور به اون اضافه کنن.

Predator میتونه از طریق بردارهای حمله One-Click و Zero-Click تحویل داده بشه. حملات One-Click به پیامهای مهندسی اجتماعی با لینک مخرب متکی هستن که نیاز به تعامل کاربر دارن (1, 2, 3). در مقابل، حملات Zero-Click که در Predator Files توضیح داده شده، تکنیکهایی رو شامل میشن که هیچ اقدامی از سمت کاربر لازم ندارن، مانند تزریق شبکه یا روشهای مبتنی بر نزدیکی به هدف (Proximity-Based).

با این حال، تاکنون هیچ مورد تأییدشدهای از استفاده Predator از اکسپلویتهای Zero-Click کاملا از راه دور مانند آنچه در Pegasus متعلق به NSO Group دیده میشه، گزارش نشده. اکسپلویتهایی که میتونن از طریق برنامههای پیامرسان بدون هیچ تعامل کاربر دستگاه رو آلوده کنن (مثلاً FORCEDENTRY یا BLASTPASS).

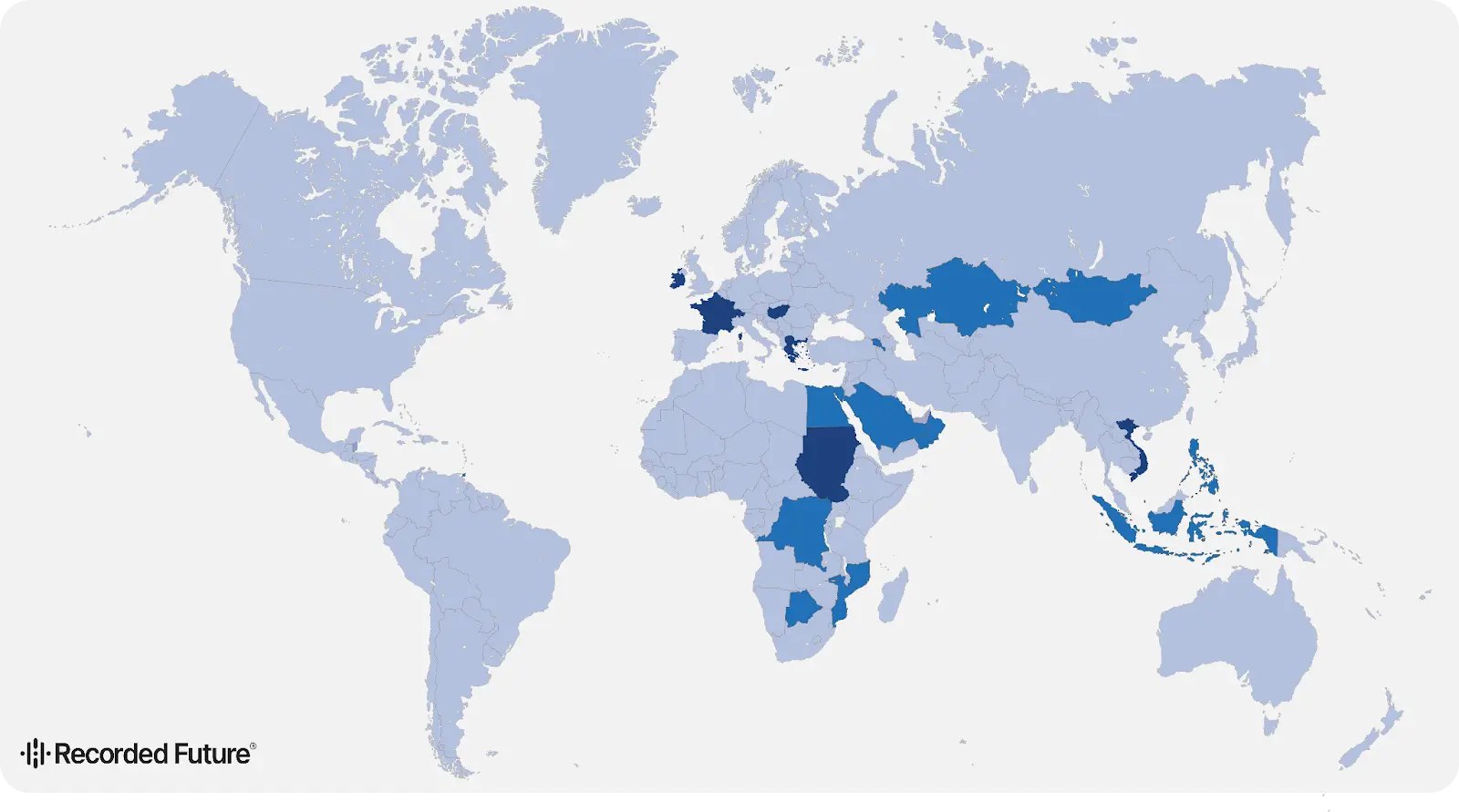

در دو سال گذشته، گروه Insikt اپراتورهای مشکوک به استفاده از Predator رو، در بیش از یک دوجین کشور شناسایی کرده؛ از جمله: آنگولا، ارمنستان، بوتسوانا، جمهوری دموکراتیک کنگو، مصر، اندونزی، قزاقستان، مغولستان، موزامبیک، عمان، فیلیپین، عربستان سعودی، و ترینیداد و توباگو (1, 2). تحقیقات بیشتر شواهدی از استقرار Predator و فعالیت اپراتورها در کشورهای دیگری مانند یونان، سودان و ویتنام رو هم آشکار کرده.

بطور خاص، در یونان استفاده از Predator علیه روزنامهنگاران، سیاستمداران، بازرگانان و شخصیتهای عمومی که به Predatorgate مشهور شدن، منجر به چندین تحقیق و پیگیری قضایی شده که همچنان ادامه داره.

شکل زیر کشورهایی که شواهدی از استقرار Predator و فعالیت اپراتورها در اون وجود داره رو نشان میده.

اگرچه Predator بطور رسمی برای مبارزه با تروریسم و مصارف قانونی نیروهای امنیتی بازاریابی میشه، تحقیقات نشان میده که الگوی ثابتی از استفاده اون علیه افراد جامعه مدنی، از جمله روزنامهنگاران، فعالان و سیاستمداران وجود داره (1, 2, 3, 4). موارد مستند شده در گزارشهای پیشین احتمالا تنها بخش کوچکی از کل سوء استفادهها رو نشان میدن، چون گسترش وسیع جاسوسافزارهای تجاری مانند Predator، دشوارتر شدن تشخیص اونا، محدود بودن آگاهی و پشتیبانی قربانیان و پیچیدهتر شدن iOS های جدید، همگی کشف سوءاستفادهها رو دشوارتر میکنن. همچنین، باید خطر هدفگیری فرامرزی رو برجسته کرد. مثلا، گزارش شده که اپراتوری مرتبط با ویتنام، مقامات اروپایی و اعضای پارلمان اروپا رو هدف قرار داده و همچنین سایر جاسوس افزارهای تجاری مانند پگاسوس.

در نهایت، اگرچه فروشندگان جاسوسافزار ممکن مکانیسمهای کنترلی متفاوتی رو پیادهسازی کنن، اظهارات مدیرعامل Memento Labs تردیدهایی رو در مورد اثربخشی اونا ایجاد کرده، چون طبق گزارشها، یکی از مشتریان این شرکت به استفاده از محصولاتی که قرار بود از رده خارج بشن، ادامه داده.

با وجود افزایش گزارشهای عمومی درباره زیرساخت و تکنیکهای Predator و توجه گسترده به ساختار سازمانی Intellexa، عملیات Predator همچنان ادامه داره، هرچند دامنه واقعی فعالیت اون نامشخص است. این تداوم حتی پس از اقداماتی مانند: تحریمهای آمریکا، قطعنامه اتحادیه اروپا، ممنوعیت ویزای آمریکا برای وابستگان Intellexa، آغاز فرایند Pall Mall و افزایش هزینه اکسپلویتها (خصوصا برای آیفون) همچنان مشاهده میشه.

این مسئله احتمالا بازتابدهنده افزایش تقاضا برای جاسوسافزار است، بویژه در کشورهایی که با محدودیتهای صادراتی روبهرو هستن، همراه با نوآوریهای فنی و ساختارهای شرکتی پیچیدهتر (مانند شرکتهای صوری و مدیران بی خبر) که برای دور زدن تحریمها و جلوگیری از انتساب ایجاد شدن.

نکته مهم اینکه با وجود عدم شفافیت در هزینهها، قیمت زنجیره اکسپلویت برای گوشیهای هوشمند مانند آیفون اغلب به میلیونها دلار میرسه. برای نمونه گزارش شده یک دلال روسی برای اکسپلویتهای RCE زیرودی روی جدیدترین آیفونها و اندرویدها تا ۲۰ میلیون دلار پرداخت میکنه. یک استارتاپ اماراتی به نام Advanced Security Solutions هم تا ۲۰ میلیون دلار برای ابزارهای هک گوشی از طریق SMS پیشنهاد داده.

در نهایت، هنوز مشخص نیست که شرکتهایی مانند Intellexa، اکسپلویتها رو خودشون توسعه میدن یا از دیگران تهیه میکنن و اگه تهیه میکنن، با چه هزینه و تحت چه شرایطی.

گزارشی در سال ۲۰۲۴، نشان میداد گروه روسی APT29 (که توسط Insikt Group با نام BlueBravo شناسایی میشه) ممکن از همان اکسپلویتهایی که Intellexa و NSO استفاده میکردن، استفاده کرده باشه، که اهمیت این موضوع و پرسشهای مهم پیرامون اون رو برجسته میکنه.

ترسیم شبکه سازمانی Intellexa و وضعیت فعالیتش:

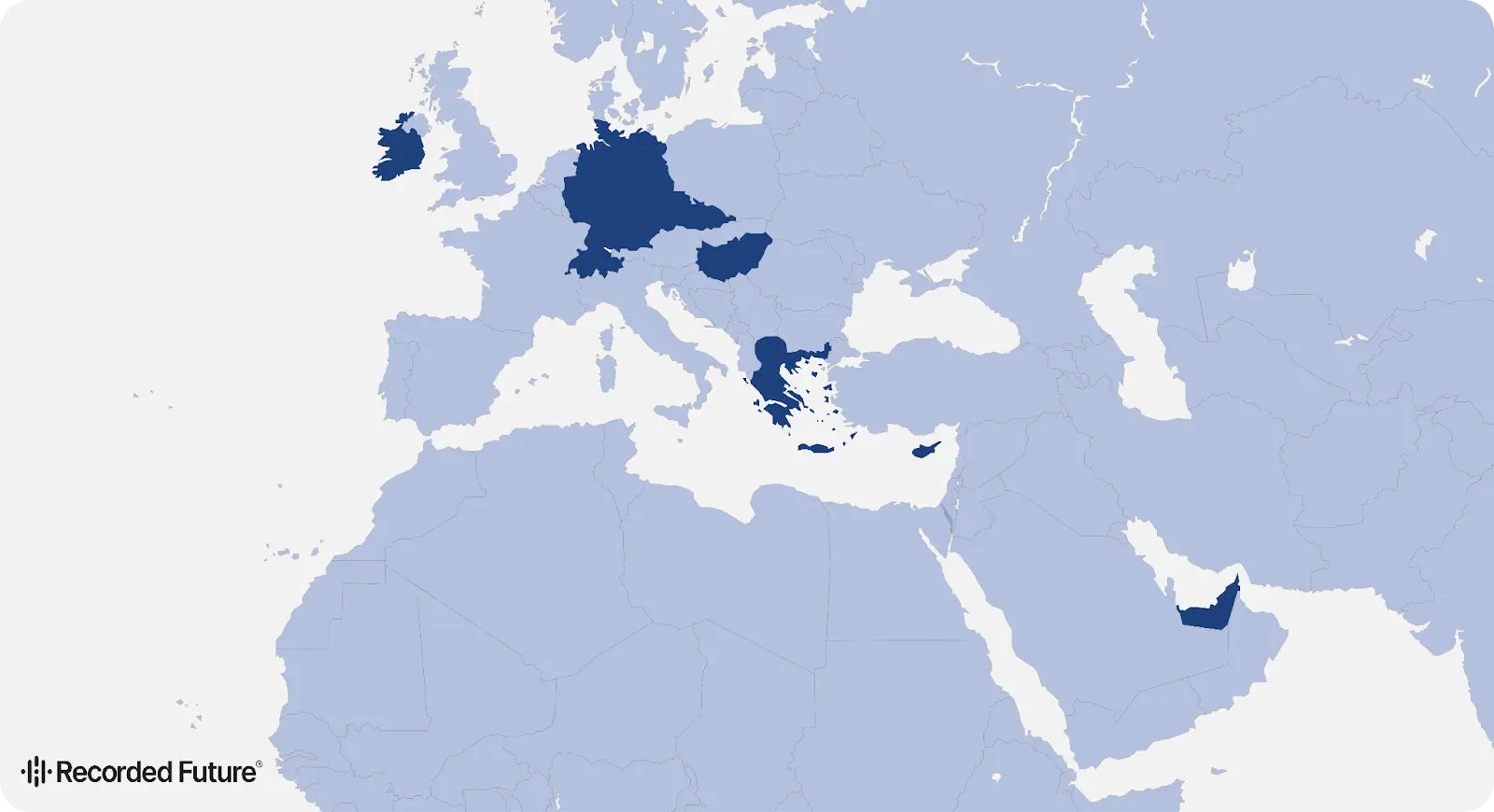

ترسیم ساختار سازمانی یک فروشنده جاسوسافزار تجاری مانند Intellexa بسیار چالشبرانگیز است. همانطور که در شکل زیر نشان داده شده، این نهادها معمولا از طریق یک شبکه پیچیده از شرکتهای صوری و پوششی در چندین حوزه قضایی، فعالیت میکنن. اونا بطور منظم، ساختار مالکیت رو تغییر میدن، ابهام ایجاد میکنن، و تاکتیکهای مختلف مخفی سازی رو بکار میبرن تا از شناسایی و ردیابی فرار کنن. در نتیجه، تصویری که از چشمانداز سازمانی Intellexa در دسترس است معمولا ناقص، مبهم هستش که سریعا هم قدیمی میشه.

شکل زیر مکان شرکتهای مرتبط با Intellexa رو نشان میده.

این گزارش تلاش میکنه برخی شکافهای موجود در دانش فعلی رو با ارائه بینشهای جدید درباره ساختار و عملیات شبکه سازمانی Intellexa کاهش بده. گزارش، کارکنان مشکوک به همکاری با Intellexa رو برجسته میکنه، شرکتهای بیشتری رو که ممکن در گذشته یا حالا بعنوان شرکتهای پوششی خدمت کرده باشن رو شناسایی میکنه، از جمله دو شرکت که احتمالاً به بردارهای حمله مبتنی بر تبلیغات (AdInt) مرتبط هستن و جزئیات بیشتری درباره نحوه ارسال محصولات توسط شرکتهای وابسته به Intellexa به مشتریان نهایی ارائه میدن.

کارکنان Intellexa و ریسکهای ناشی از تکهتکه شدن ساختار شرکتی

با استفاده از دادههای اختصاصی Recorded Future، گروه Insikt تونسته بینش عمیقتری درباره تعدادی از کارکنان نیمه شناسایی شده کسب کنه. در میان این افراد، سه نفر احتمالا در یونان و یک نفر در مقدونیه شمالی مستقر هستن. اطلاعات موجود نشان میده این افراد دست کم بخشی از فعالیت خودشون رو در زمینههای زیرساخت، توسعه، امور حقوقی و پشتیبانی IT انجام میدن.

جزئیات کارکنان:

- فرد اول (در یونان): سابقه حرفهای در مدیریت IT در بخشهای لجستیک و مشاوره داره، از چندین آدرس ایمیل مرتبط با Intellexa و شرکتهای وابسته استفاده میکنه و شواهدی از فعالیت زیرساختی IT در پلتفرمهای فنی مختلف داره.

- فرد دوم: ارزیابی شده که بخشی از تیم زیرساخت Intellexa باشه. فعالیتش در حسابهای مرتبط با Intellexa دیده شده که از همان سیستم فرد اول برای دسترسی به سرویسهای مدیریت IT استفاده میکرده.

- فرد سوم: ایمیلاش در مدارک چند شرکت مرتبط با Intellexa دیده میشه. تمام این شرکتها توسط یک وکیل یونانی نمایندگی میشن که در زمینههای تجاری و حقوقی بینالمللی فعالیت داره.

- فرد چهارم (در اسکوپیه): یک توسعه دهنده بکاند است که سابقه فعالیت در شرکتهای مخابراتی منطقه، یک شرکت بصورت مخفی (Stealth Mode) مرتبط با Cytrox و بعدش یک شرکت امنیت سایبری اروپایی رو داره. فعالیت آنلاین اون هم با پلتفرمهای توسعه و مخازن کد مرتبط است.

نقش یونان در عملیات مرتبط با Intellexa:

طبق گزارش Predator Files سال ۲۰۲۳، آتن تبدیل به مرکز اصلی عملیات Intellexa شده. بنا بر این تحقیق یک کارمند سابق Cytrox (زیرمجموعه Intellexa و سازنده Predator) گفته بود که یک مرکز آموزش اپراتورهای Predator در آتن تأسیس شده. این مرکز ابتدا قرار بود در اسکوپیه ایجاد بشه. این عملیات طبق گزارشها، تحت نظارت فردی با عنوان قبرسی-یونانی انجام میشد. براساس یک پیشنهاد تجاری افشاء شده از سال ۲۰۲۱، آموزش جامع و پشتیبانی عملیاتی و فنی ۲۴/۷ قبلا بین طرفین مطرح شده بود. گزارشی در نوامبر ۲۰۲۵ منتشر شد که نشان میداد Intellexa جلسات آموزشی مخفیانهای رو در دفاتر شرکت امنیتی یونانی Krikel برگزار کرده. این شرکت ظاهرا در تهیه یا تسهیل استفاده از Predator در یونان نقش داشته و این مشارکت در نهایت به رسوایی Predatorgate منجر شد. دفاتر یونانی هر دو شرکت Intellexa و Krikel توسط پلیس سایبری یونان تحت بازرسی و حمله قرار گرفت. فرایندهای حقوقی مرتبط با Predatorgate همچنان ادامه داره.

در گزارشی از Inside Story در آوریل ۲۰۲۴ هم اشاره شده که چند کارمند سابق Intellexa با شرکتهای IANUS Consulting، Remote Greece و ADDAPP Technologies مرتبط بودن که بعنوان واسطه پرداخت حقوق کارکنان عمل میکردن. ارتباط دقیق این شرکتها با Intellexa هنوز روشن نیست، اما Inside Story گزارش داد که پاسخ ADDAPP Technologies به اظهار نظر، از همان نشانی مالیاتی و ارائه دهنده خدمات آدرس تجاری ارسال شده که توسط شرکتهای وابسته Intellexa مانند Apollo Technologies و Hermes Technologies هم استفاده شده بود.

ریسکهای تکهتکه شدن سازمانی در اکوسیستم جاسوسافزار تجاری:

تکه تکه شدن سازمانی در صنعت جاسوسافزار و صنعت نظارت بطور کلی، تنها تحلیل ساختاری رو دشوار نمیکنه، بلکه ریسکهای عملیاتی و امنیتی مهمی ایجاد میکنه که میتونه مشتریان نهایی رو هم تحت تأثیر قرار بده. این ریسکها در سه دسته اصلی قرار میگیرن:

- افزایش آسیبپذیری امنیتی: وقتی ساختار شرکتی پراکنده و نامنسجم میشه، مقاوم سازی شبکه بسیار دشوارتر میشه. در نمونههایی مانند Intellexa، این پیچیدگی احتمال حملات سایبری و رخنههای امنیتی رو افزایش میده. این موضوع نگران کننده است، چون بهنظر میرسه فروشندگان جاسوسافزار تجاری دستکم تا حدی دید و دسترسی به عملیات مشتریان دارن، مشابه آنچه قبلا در NSO Group مشاهده شد.

- محدودیتهای عملیاتی ناشی از تحریمها و فعالیتهای مخفیانه: تحریمها و نیاز به عملیات مخفیانه باعث میشه این شرکتها نتونن تکنولوژیهای خاص، یا پشتیبانی فنی مناسب رو براحتی بدست بیارن. این موضوع اونارو مجبور میکنه به دستگاههای شخصی، ارائهدهندگان ثالث یا کانالهای غیررسمی اتکا کنن، که ریسک امنیتی رو افزایش میده.

- ریسکهای ناشی از کارکنان: کارکنان مرتبط با شرکتهایی مانند Intellexa ممکن از طریق ارتباطات شغلی یا قراردادهای کاری، به شبکههای خارجی که حتی ممکن محیطهای حساس یا اطلاعاتی باشن، دسترسی پیدا کنن. این هم پوشانی میتونه ناخواسته موجب نشت داده یا دسترسی غیرمجاز بشه.

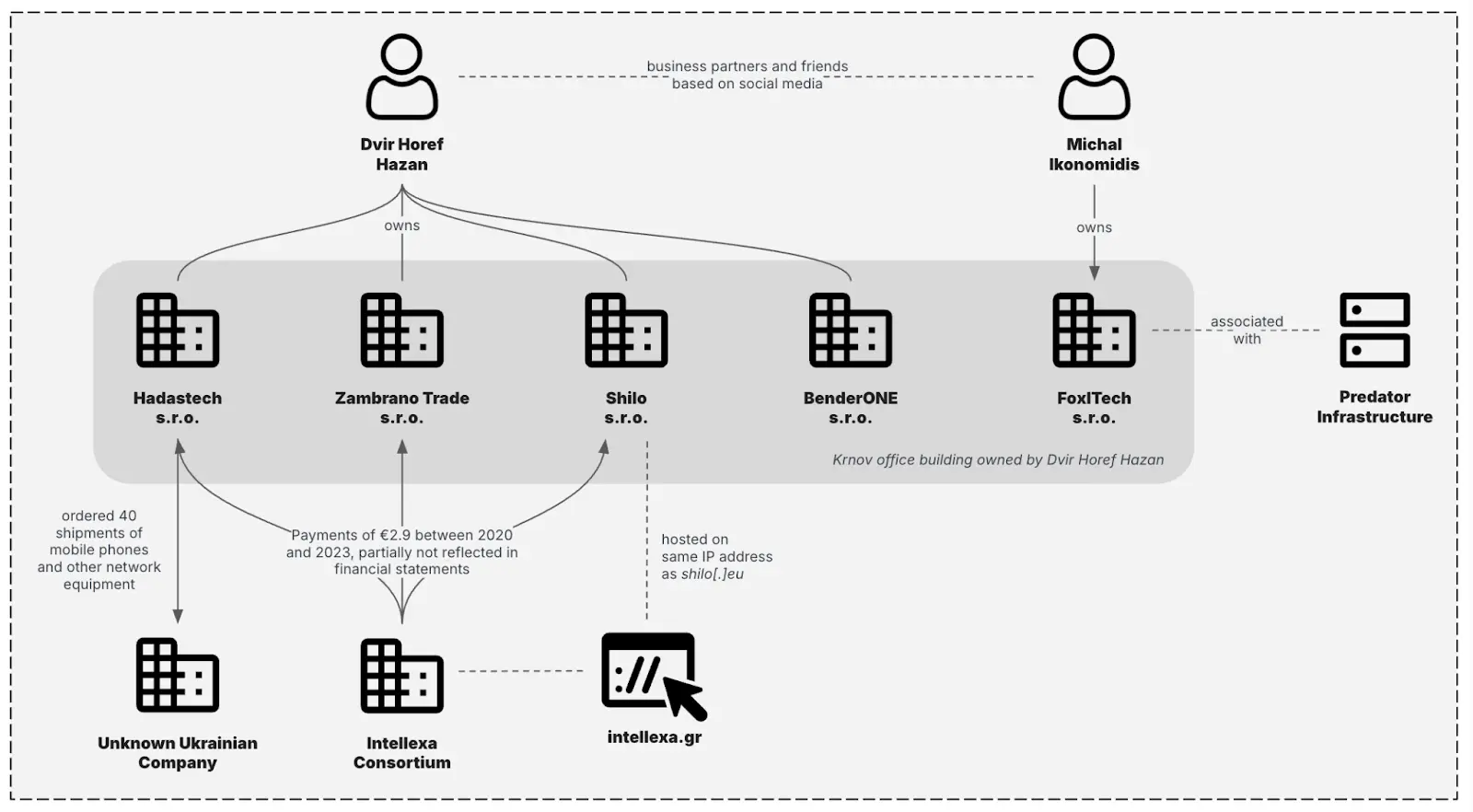

شکار عناصر جدید خوشه ی چک:

Insikt Group از طریق تحقیقات سازمانی تونست مجموعه جدیدی از شرکتها، که با احتمال بسیار زیاد با Intellexa مرتبط هستن رو، شناسایی کنه. این شرکتها از طریق خوشه ی چک که قبلا گزارش و با Dvir Horef Hazan مرتبط بود، ردیابی شدن.

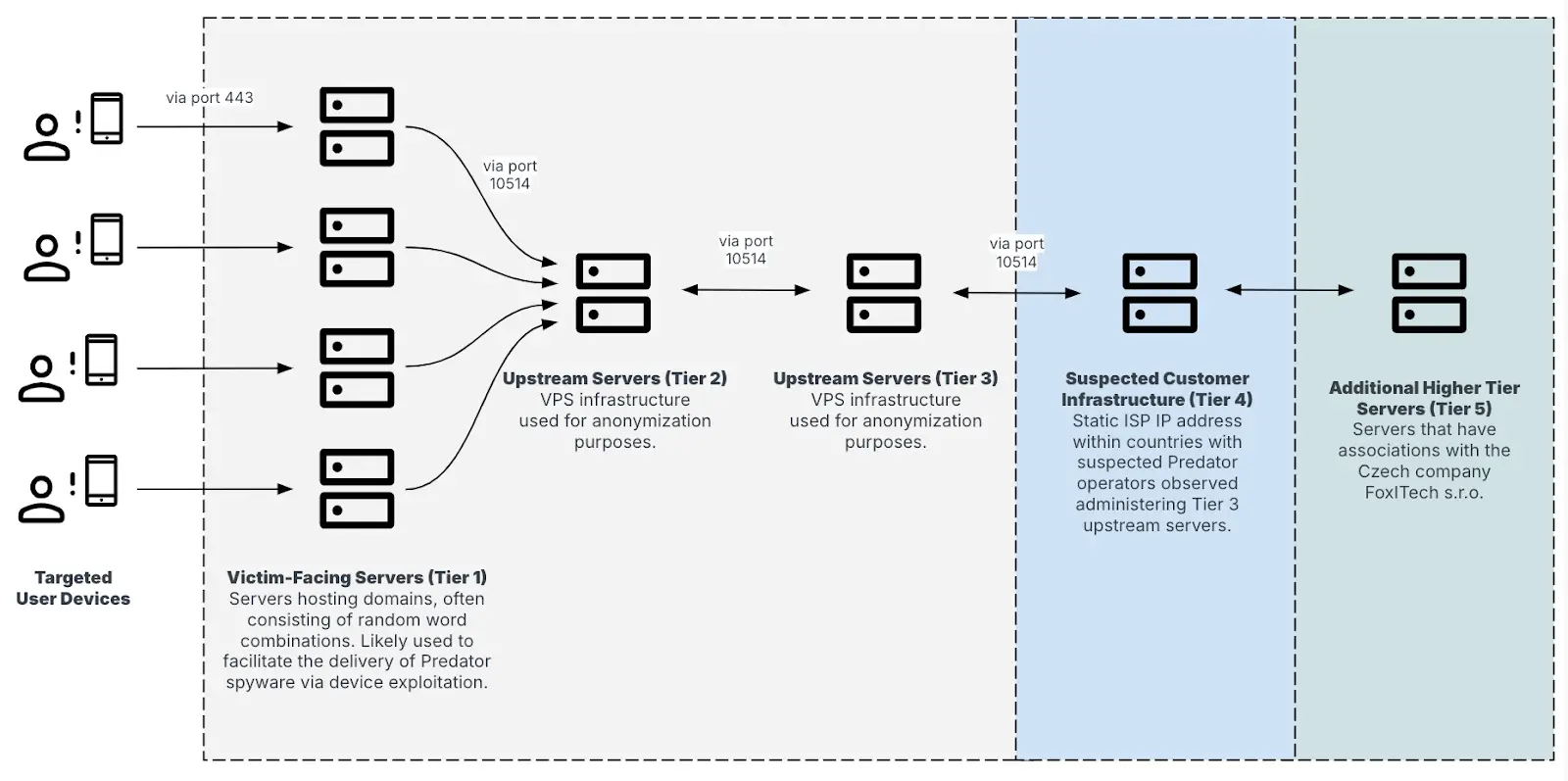

شکل زیر نشان دهنده ی ارتباط بین زیرساخت Predator و FoxITech s.r.o رو نشان میده.

در شکل زیر، شرکتهای جدید و شرکتهایی که قبلا به این خوشه نسبت داده شدن، نمایش داده شده. این شرکتها به نظر میرسه در شبکه گسترده Intellexa نقشهای عملیاتی متفاوتی رو ایفا میکنن. قابل توجه اینکه، دامنههای مرتبط با چهار شرکت جدید، بین ۸ تا ۲۶ مارس ۲۰۲۴ فعال شدن، که به الگوی هماهنگ شده ای اشاره داره.

شکل زیر ارتباط بین وب سازمانی Intellexa و خوشه ی چک رو نشان میده.

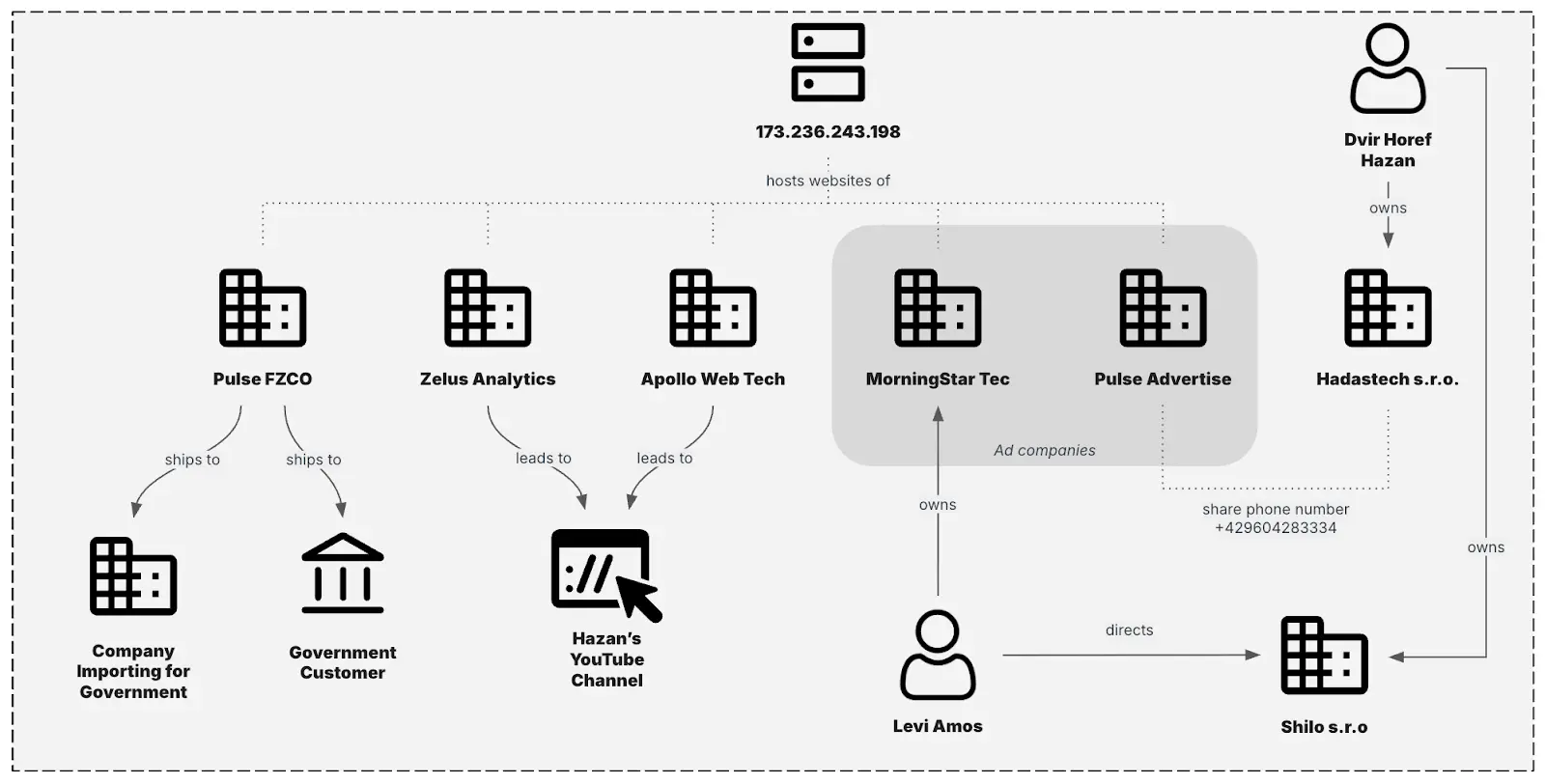

PULSE FZCO: مشاور امنیت سایبری

شرکت PULSE FZCO با دامنه ی pulse-fzco[.]com مرتبط است. این دامنه از ۱۰ مارس ۲۰۲۴ تا زمان نگارش گزارش روی IP زیر میزبانی شده:

|

1 |

173[.]236[.]243[.]198 (DREAMHOST-AS, US [AS26347]) |

این IP همچنین دامنههای دیگه رو میزبانی کرده که به Intellexa مرتبط هستن، مانند: shilo[.]eu و thalestris[.]ch و همچنین دامنههای دیگه مربوط به شرکتهای جدید شناسایی شده در این گزارش.

PULSE FZCO در منطقه آزاد مالی دبی (DIFZA) ثبت شده و طبق سایتش ادعا میکنه: “به شما کمک میکنیم از دادههایتان در برابر تهدیدات سایبری، نقض داده، و دسترسی غیرمجاز محافظت کنید.”

بر اساس دادههای صادراتی که توسط Insikt Group تحلیل شده، PULSE FZCO احتمالا بعنوان یک شرکت پوششی عمل میکنه که برای تسهیل ارسال محصولات استفاده میشه، یا بصورت مستقیم برای مشتریان Intellexa یا از طریق شرکای محلی واردکننده، که در ادامه توضیح داده میشه.

جالب اینکه، سایت Pulse FZCO شرکتی به نام SefuTech رو بعنوان یکی از شرکای خودش معرفی کرده.

Zelus Analytics

شرکت Zelus Analytics با دامنهی zelus-analytics[.]com مرتبط است که روی همان آدرس IP دامنهی مربوط به PULSE FZCO میزبانی شده بود. این دامنه حداقل از ۸ مارس ۲۰۲۴، دو روز قبل از ثبت دامنهی PULSE FZCO، تا ۲۸ اکتبر ۲۰۲۵ روی این IP فعال بوده و بعدش روی اون IP بالا نمی اومد. طبق ادعای سایت، Zelus Analytics یک “سیستم تحلیل دادهی منحصربهفرد” ارائه میده که قادر حجم عظیمی از دادهها رو از منابع مختلف و با فرمتهای متنوع، از جمله متن، صدا، تصویر، موقعیت مکانی، تقویمها، متادیتای مخاطبین و …، پردازش کنه تا “یک تصویر جامع و کامل اطلاعاتی برای اهداف تحقیقات هوش اطلاعاتی” ارائه بده. این سیستم TCDA (مخفف Target Centric Data Analytics) نام داره.

نکتهی قابل توجه اینکه Zelus در اسطورههای یونان، خدایی که تجسم دهندهی تعهد، رقابت، حسادت و غیرت است، موضوعی که با الگوی نامگذاری شرکتهای قبلی Intellexa مانند Apollo و Hermes هماهنگ است.

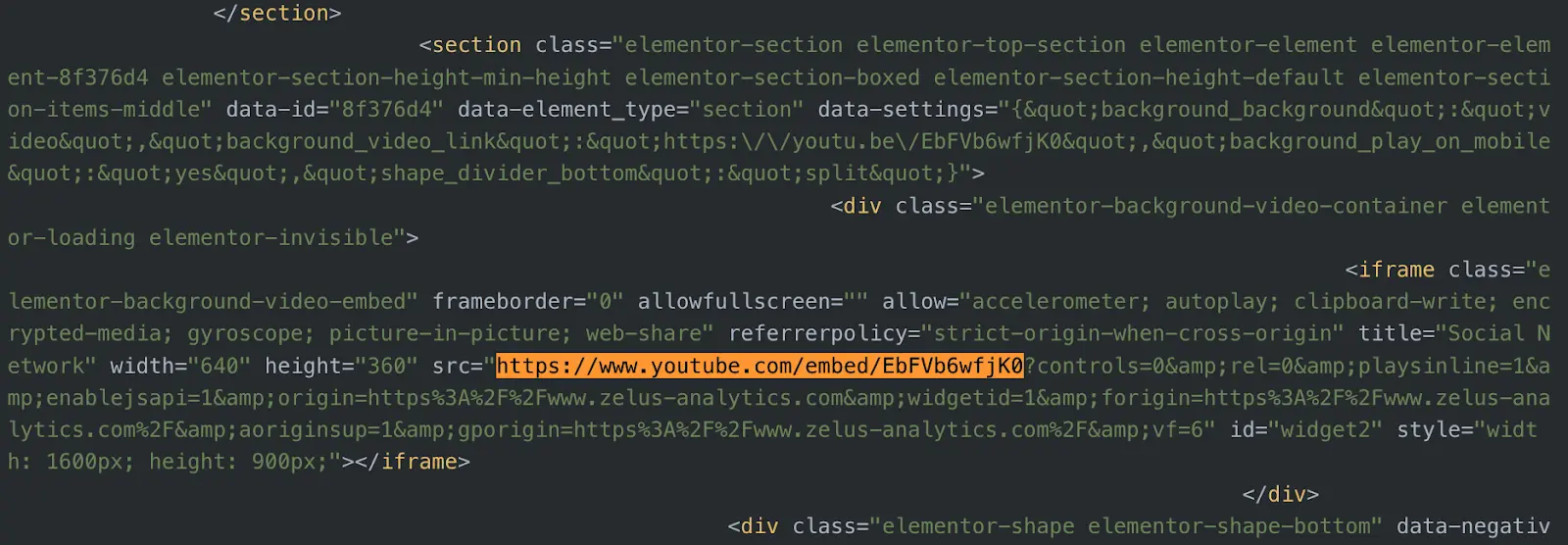

در ساختار DOM سایت Zelus Analytics، یک لینک یافت شد که به ویدیوی یوتیوب آپلود شده توسط کاربر @dvir-horefhazan7938 اشاره داشت (شکل زیر). حسابی که به احتمال خیلی زیاد متعلق به Dvir Horef Hazan است. جالبتر اینکه همین ویدیو روی سایت apollowebtech[.]com هم یافت شده، سایتی که از ۱۳ مارس ۲۰۲۴ تاکنون روی IP زیر میزبانی میشه.

|

1 |

173[.]236[.]243[.]198 |

سایت apollowebtech[.]com، که احتمالا به شرکت شناختهشدهی مرتبط با Intellexa یعنی Apollo Technologies وابسته است، ادعا میکنه که “یک ارائه دهندهی پیشرو برای سازمانهای اجرای قانون و نهادهای اطلاعاتی در سراسر جهان” است.

ویدیوی یویتوب کوتاه است و یک انیمیشن زوم، روی شبکهی اجتماعی رو نمایش میده. هدف دقیق اون مشخص نیست، اما احتمال داده میشه برای ایجاد ظاهرِ معتبر برای سایت یا صرفا بعنوان یک المان نمایشی استفاده شده باشه.

Pulse Advertise

شرکت Pulse Advertise با دامنهی pulseadvertise[.]com مرتبط است؛ دامنهای که از ۱۶ مارس ۲۰۲۴ تاکنون روی IP زیر فعال بوده.

|

1 |

173[.]236[.]243[.]198 |

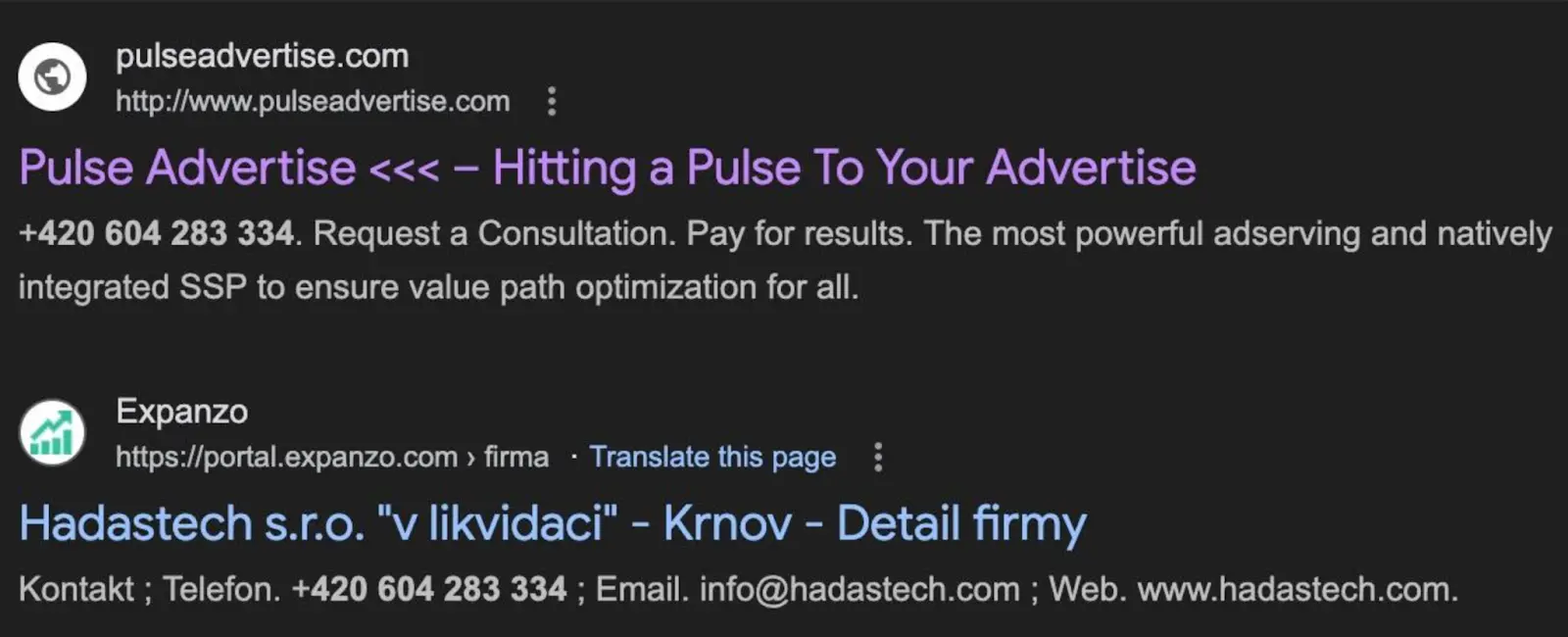

مشابه PULSE FZCO، این شرکت هم در مناطق آزاد DIFZA امارات ثبت شده. Insikt Group ارزیابی میکنه که Pulse Advertise احتمالا در بردار حملهای موسوم به Aladdin نقش داره. نکتهی مهم اینکه شماره تماس درج شده برای Pulse Advertise دقیقا همان شمارهای است که برای شرکت Hadastech s.r.o ثبت شده. شرکتی که طبق گزارش پلیس یونان، از Intellexa مبالغی برای خدمات نامشخص دریافت کرده و بین سالهای ۲۰۲۰ تا ۲۰۲۱ تعداد ۴۰ محموله از یک شرکت اوکراینی ناشناس وارد کرده، که بعنوان “تلفن همراه” و “سایر تجهیزات شبکهای” توصیف شده بودن.

MorningStar TEC

در نهایت، Insikt Group شرکت دیگه ای رو شناسایی کرده به نام MorningStar TEC که با دامنهی morningstartec[.]com مرتبط است. این دامنه حداقل از ۸ مارس ۲۰۲۴ تاکنون روی همان IP بالا میزبانی میشه. جالب اینکه دامنهی zelus-analytics[.]com هم از همان روز شروع با این IP میزبانی شده. طبق سایت MorningStar TEC، یک “آژانس رشد مستقر در خاورمیانه” است که در “کمپینهای بازاریابی نتیجه محور، با استفاده از خلاقیت، فناوری و ترکیب محصولات مکمل برای مشتریان” تخصص داره.

Levi Amos (احتمالا با املای متفاوت)، کارآفرین اسرائیلی، بعنوان مدیر MorningStar TEC معرفی شده. ایشون قبلا هم در ارتباط با Intellexa نامش مطرح شده بود. طبق گزارش رسانهی Investigace.cz در جمهوری چک، یک اظهارنامهی ترابری در دسامبر ۲۰۲۰ نشان میده که شرکت اسرائیلی Amos Levy Consultant Ltd (که در برخی اسناد Amos Levi Ltd نامیده شده) تعداد ۱۸ پالت قطعات کامپیوتری به شرکت Intellexa S.A در یونان ارسال کرده. این ارسال پس از یک خرید انجام شده توسط Hadastech s.r.o انجام شده بود، شرکتی که به Dvir Horef Hazan مرتبط است.

همچنین Levi Amos بعنوان مدیر شرکت Shilo s.r.o. هم لیست شده، شرکتی مرتبط با دامنهی shilo[.]eu که قبلا توسط Insikt Group در ارتباط با زیرساخت Tier 5 Predator گزارش شده بود. مشابه Pulse Advertise، محققای Insikt Group ارزیابی میکنن که MorningStar TEC هم احتمالا در بردار حملهی Aladdin نقش داره.

شرکتهای مرتبط با خوشهی چک و احتمالا مرتبط با بردار آلودگی

همانطور که قبلا اشاره شد، دو شرکت Pulse Advertise و MorningStar TEC برجسته بودن، چون مطابق محتوای سایتهاشون هر دو در حوزهی تبلیغات آنلاین فعالیت میکردن. طبق ادعای سایت، Pulse Advertise “قدرتمندترین سیستم ad-serving و SSP (Supply Side Platform) یکپارچهی بومی رو ارائه میده تا بهینهسازی مسیر ارزش برای همه رو تضمین کنه”.

در مقابل، گفته میشه مدل کسب و کار MorningStar TEC بجای تبلیغات سنتی، روی نتایج مبتنی بر عملکرد تمرکز داره (شکل زیر). نکته قابل توجه این که برخی بخشهای سایت MorningStar TEC بطور نادرست برنامه نویسی شدن، مثلا، کلیک روی برگهی Benefits باعث دانلود فایل HTML سایت میشه.

Insikt Group ارزیابی میکنه که این شرکتها ممکن در یک بردار آلودگی مبتنی بر تبلیغات، بطور مشخص برداری با نام Aladdin نقش داشته. Aladdin نخستین بار بر اساس اسناد داخلی لو رفتهی Intellexa در سال ۲۰۲۲، توسط روزنامه Haaretz در آوریل ۲۰۲۴ گزارش شد. این اسناد یک سیستم PoC به نام Aladdin رو توصیف میکردن که برای امکانپذیر کردن آلودگی دستگاههای iOS و Android از طریق تبلیغات آنلاین مخرب طراحی شده بود.

این تبلیغات که به صورت مستقیم برای قربانیان خاص نمایش داده میشدن یا به سمت اونا هدایت میشدن، به عنوان مکانیسم انتقال این سوء استفاده عمل میکردن. موارد لو رفته شامل دموی سیستم و اسناد فنیای بود که نشان میداد چطوری این سیستم از شبکههای تبلیغاتی برای هدفگیری استفاده میکنه. همچنین نمونههایی از تبلیغات طعمه مانند آگهی های شغلی جعلی برای طراحان گرافیک یا فعالان ارائه شده بود که با تعامل کاربر، زنجیرهی اکسپلویت رو فعال کرده و در نهایت منجر به نصب جاسوسافزار میشد.

Aladdin شباهت زیادی به Sherlock داره، یک قابلیت نظارتی تجاری که توسط شرکت اسرائیلی Insanet توسعه یافته و قادر به آلودهسازی دستگاههای Windows، Android و iOS است. Insikt Group تاکنون از هیچ گزارشی مبنی بر استفاده عملی از Aladdin مطلع نیست.

در سطح بالا و انتزاعی، Aladdin به این صورت عمل میکنه:

- قربانی بالقوه وارد سایتی میشه که یک فضای تبلیغاتی داره.

- سایت از یک پلتفرم SSP (پلتفرم سمت عرضه یا فروش) درخواست تبلیغ میکنه.

- تبادل تبلیغات، پیشنهادهایی رو از چندین پلتفرم DSP (پلتفرم تقاضا) جمعآوری میکنه.

- DSPها بر اساس پارامترهای هدفمند خودشون، پیشنهاد میدن.

- بالاترین پیشنهاد انتخاب شده و محتوای تبلیغ برنده به سایت ارسال میشه.

چالش اصلی این فرایند، شناسایی دقیق هدف موردنظر و بردن مزایدهی تبلیغاتی هستش تا تضمین بشه که محتوای مخرب به اون فرد تحویل داده میشه.

در گزارش Vsquare از آگوست ۲۰۲۵، به یک فاکتور مورخ ۲۸ ژوئیه ۲۰۲۲ اشاره شده که برای یکی از شرکتهای متعلق به Dvir Horef Hazan صادر شده و شامل آیتمی با عنوان “Payment for project POC, ‘Aladin” بوده. باور بر این است که این پروژه به همان PoC مرتبط با Intellexa اشاره داره که Haaretz در ۲۰۲۴ شرح داده بود. این موضوع نشان میده که خوشهی شرکتهای چک احتمالا در Aladdin نقش داشتن، هرچند ماهیت دقیق این نقش هنوز مشخص نیست. قابل توجه است که در این فاکتور نام پروژه به صورت Aladin (تک L) نوشته شده.

ردیابی مشتریان شناسایی شدهی Intellexa از طریق دادههای صادراتی

همانطور که قبلا اشاره شد، حداقل یکی از شرکتهای ذکرشده یعنی PULSE FZCO احتمالا بعنوان یک شرکت پوششی، برای تسهیل ارسال محصولات مرتبط با Intellexa، مستقیما برای مشتریان مشکوک به استفاده از Intellexa که قبلا توسط Insikt Group شناسایی شدن، یا برای شرکتهای واسطهای که این محصولات رو برای مشتری نهایی وارد میکنن، عمل میکنه.

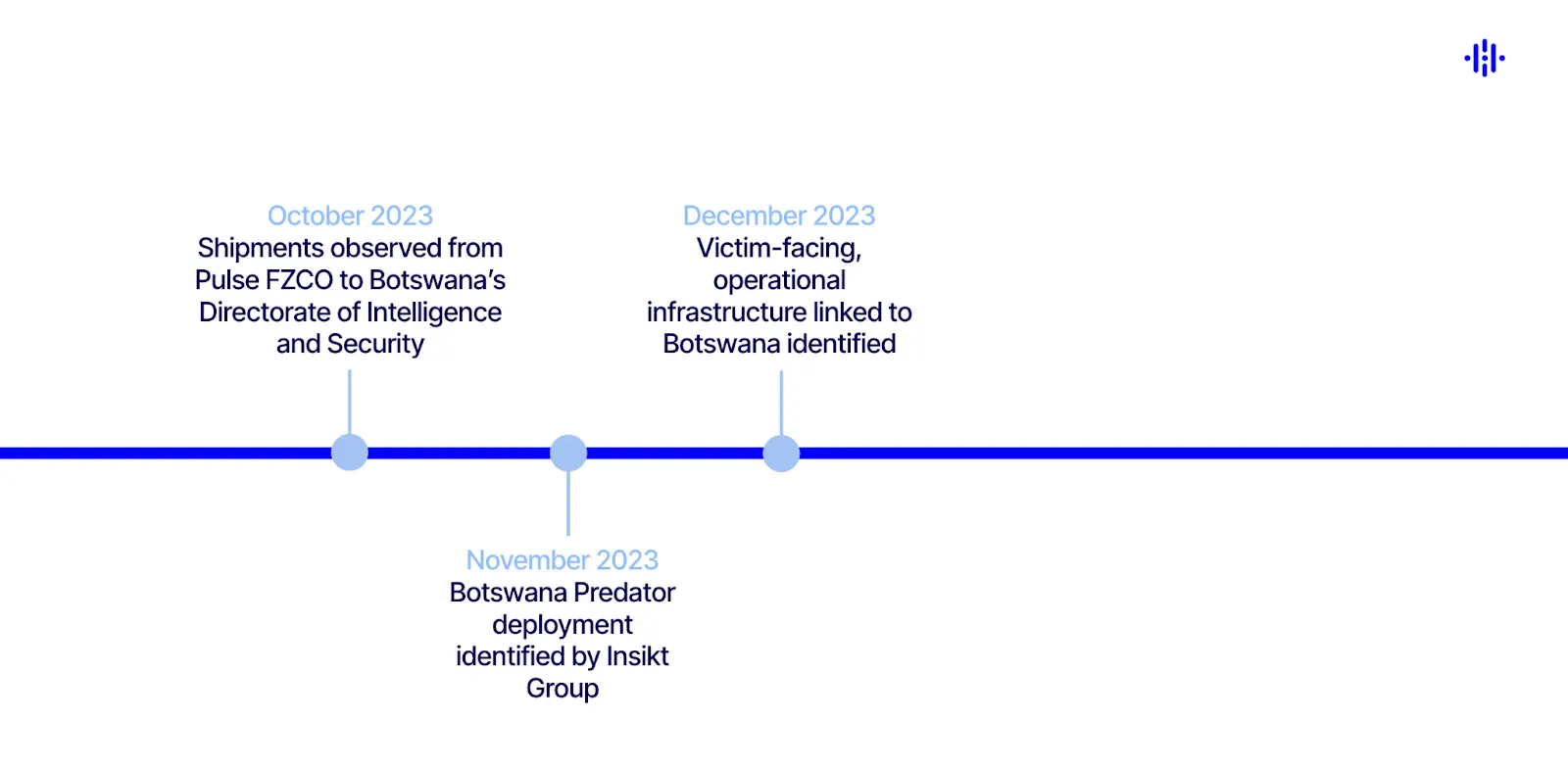

بوتسوانا:

براساس سوابق واردات، Insikt Group شناسایی کرده که PULSE FZCO در اکتبر ۲۰۲۳ محمولههایی رو برای اداره اطلاعات و امنیت بوتسوانا (DIS) (یک کشور در آفریقا) ارسال کرده. این سازمان قبلا هم با واردات سایر محصولات نظارتی مرتبط بوده. شرح محمولهها با اصطلاحات فنی نسبتا کلی ارائه شده. با اینکه ارزش گزارش شدهی محموله پایین به نظر میرسه، این موضوع ممکن به دلیل کامل نبودن دیتابیسهای واردات، استفاده از شرکتهای پوششی اضافی، یا ماهیت کالاها باشه، مثلا بخشی از سامانه بجای پلتفرم کامل هستش.

جالب اینکه تقریبا یک ماه پس از ثبت این محموله، Insikt Group مشاهده کرد که فعالیت مرتبط با خوشه یPredator در بوتسوانا شروع شده. (شکل زیر).

براساس تحلیل زیرساخت، ارزیابی میشه که بوتسوانا حداقل تا ژوئن ۲۰۲۵ همچنان از جاسوسافزار Predator استفاده میکرده و احتمالا در زمان نگارش این گزارش هم هنوز در حال استفاده است.

قزاقستان:

در اکتبر ۲۰۲۳، PULSE FZCO محصولاتی رو به شرکت قزاقستانی OOO Seven Hills ارسال کرده (شکل زیر).

ارزش محموله حدود ۶,۴۶۳,۰۷۰,۰۹۰ تنگه قزاقستان (نزدیک به ۱۲.۴ میلیون دلار) گزارش شده. توضیحات محصول ماهیت “نرمافزار–سختافزاری” داره اما نسبتا بصورت کلی هستش، مثلا “Комплекс программно-аппаратный ‘Анализ данных” (سامانهی سختافزاری–نرمافزاری تحلیل داده).

این شرکت قبلا هم در واردات فناوریهای نظارتی برای قزاقستان نقش داشته، از جمله واردات محصولاتی که به شرکت سوئیسی NeoSoft مرتبط بودن، شرکتی که در چندین ماجرای مرتبط با IMSI catcher در سطح بینالمللی مطرح بوده و متهم به فروش یا تلاش برای فروش ابزارهای نظارتی به رژیمهای سرکوبگر شده.

قزاقستان در اواخر ۲۰۲۳ بعنوان یکی از کاربران Predator شناسایی شد و این موضوع در فوریه ۲۰۲۴ بطور عمومی منتشر شد. این کشور سابقه استفاده از فروشندگان نظارتی مانند NSO Group, FinFisher, و RCS Lab برای هدف قرار دادن فعالان و سیاستمداران رو داره. Insikt Group ارزیابی میکنه که قزاقستان حداقل تا آگوست ۲۰۲۵ همچنان در حال استفاده از Predator بوده.

فیلیپین

در سپتامبر ۲۰۲۳، PULSE FZCO محصولاتی به ارزش حدود ۱۱۳,۵۳۲ دلار به شرکت ComWorks در فیلیپین ارسال کرده. این شرکت با دامنهی comworks-inc[.]com مرتبطه و طبق ادعای سایتش، “راهحلهای موبایلی متنوع برای بازارهای مختلف ارائه میده که به شرکا و تولیدکنندگانش ارزش اضافه میکنه”.

در سال ۲۰۱۸، ComWorks در میان ۱۰۰۰ شرکت برتر فیلیپین لیست شده بود. نکتهی مهم، مدیرعامل ComWorks همزمان مدیر عامل شرکت Neo-Tech Asia Distribution هم است. Insikt Group همپوشانی کارمندان و نشانههایی از یک همکاری احتمالی در زمینه فروش مجدد تجهیزات نظارتی رو هم شناسایی کرده. Insikt Group در سال ۲۰۲۳ یک مشتری Predator رو که احتمالا به فیلیپین مرتبط بود شناسایی کرد و این موضوع رو در فوریه ۲۰۲۴ علنی نمود. هنوز مشخص نیست که آیا این مشتری در زمان نگارش گزارش فعال است یا نه.

عملیات جاری Intellexa در چندین کشور:

پس از انتشارهای متعدد دربارهی زیرساخت Predator متعلق به Intellexa از سال ۲۰۲۳ توسط Insikt Group و سایرین، Intellexa شروع به تغییر در ساختار زیرساخت خودش کرد و همانطور که قبلا پیشبینی شده بود، برخی روشهای شناسایی سختتر شدن. برای مثال، اگرچه Insikt Group همچنان دامنههایی میبینه که روی سرورهای VPS میزبانی میشن، اما مشاهده شده که دارن کم کم زیرساختشون رو پشت Cloudflare میبرن.

در مجموع، Insikt Group در سال ۲۰۲۵ زیرساخت کمتری نسبت به سال ۲۰۲۴ مشاهده کرده که نشان دهنده ی کاهش فعالیت هستش. همچنین تغییر در الگوهای نامگذاری دامنهها باعث شده اتصال دامنهها به مناطق خاص و در نتیجه مشتریان، سختتر بشه.

این شرایط بطور کلی ارزیابی میزان فعالیت مرتبط با خوشه های Predator رو دشوارتر میکنه. با استفاده از Recorded Future Network Intelligence، محققای Insikt Group تعیین کردن که خوشه ی منتسب به موزامبیک، که قبلا گزارش شده بود، حداقل تا اواخر ژوئن ۲۰۲۵ فعال بوده.

علاوه بر این، چندین سرور Tier 4 در خوشه های دیگه، متعلق به مشتریان Predator، همچنان با زیرساخت Tier 5 ارتباط برقرار میکردن (شکل زیر).

شکل زیر زیرساخت چند لایه ی مرتبط با Predator رو نشان میده.

در زمان نگارش، مشتریانی که ارزیابی میشه در عربستان، قزاقستان، آنگولا و مغولستان مستقر باشن، همچنان در حال ارتباط با زیرساخت Tier 5 مشاهده شدن که نشان دهندهی ادامه فعالیت است.

در مقابل، مشتریان در بوتسوانا، ترینیداد و توباگو و مصر به ترتیب در ژوئن، مه و مارس ۲۰۲۵ ارتباط خودشون رو قطع کردن. این ممکن نشان دهنده این باشه که این نهادها در اون زمان استفاده از Predator رو متوقف کردن. با این حال احتمال داره تنها زیرساخت خودشون رو تغییر یا انتقال دادن.

شواهد جدید درباره حضور عملیاتی در عراق:

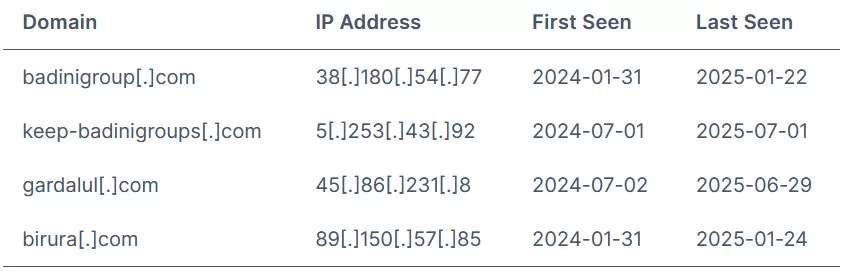

Insikt Group قبلا مشاهده کرده بود که دامنههای مرتبط با Predator اغلب شامل کلمات کلیدی یا الگوهای نامگذاریای هستن که میشه درباره اهداف یا نوع مشتری اطلاعاتی بدست آورد. با تکیه بر همین موضوع و در ترکیب با Recorded Future Network Intelligence، محققای Insikt Group قبلا فعالیت Predator در عراق رو ارزیابی کرده بودن و چندین دامنه رو شناسایی کردن که احتمالا به جوامع یا گروههایی مرتبط بودن که با گویش بادینی (Badini)، گویش منطقه بادینان در کردستان عراق، ارتباط دارن. قابل توجه اینکه دامنه اول و چهارم در یک روز فعال شدن و دامنه دوم و سوم هم تقریبا همزمان فعال شدن. “Gardalul” نام مستندی است که تاریخ کردها در کردستان عراق و زندگی پیشمرگهها در دوران رژیم بعث رو بررسی میکنه.

شکل زیر نشان دهنده ی دامنه و IPهای احتمالی مرتبط با یک مشتری Predator در عراق هستش.

Insikt Group ارتباطات شبکهای بین زیرساخت Tier 5، که جزئیاتش در گزارش ژوئن ۲۰۲۵ این گروه اومده و یک آدرس IP ثابت متعلق به یک ISP در عراق رو مشاهده کرده. الگوی ارتباط مشابه همان چیزی است که معمولا بین سرورهای Tier 4 و زیرساخت Tier 5 در سایر استقرارهای Predator دیده میشه.

علاوه بر این، ترافیک مشکوکِ قربانی از محدودهی آدرسهای IP عراق به حداقل یک سرور Predator Tier 1 مشاهده شده، مخصوصا آدرس IP زیر که در ۸ آوریل ۲۰۲۴ دامنه eppointment[.]io رو میزبانی میکرد.

|

1 |

169[.]239[.]129[.]23 |

اگرچه هنوز یک زنجیره کامل ارتباطی بین Tier 1 تا Tier 5 مشاهده نشده، Insikt Group با اعتماد متوسط ارزیابی میکنه که یک مشتری Predator در عراق وجود داره و احتمالا در سال ۲۰۲۵ همچنان فعال است.

به عنوان زمینه تاریخی، مقامات عراقی، بویژه سرویس مبارزه با تروریسم (CTS)، قبلا در سالهای ۲۰۱۴ و ۲۰۱۵ به دنبال خرید جاسوسافزار RCS/Galileo از Hacking Team بودن. این موضوع از طریق ایمیلهای لیک شده مشخص شد که در اون یک “نماینده دولت عراق” خواستار تست راهکار هک تلفن این شرکت شده بود. یک فایل لیک شده دیگه هم تمدید یک مشتری با عنوان “INTECH-CONDOR K — کردستان عراق” رو نشان میده (تمدید: ۳۰ ژوئن ۲۰۱۵)، که نشاندهندهی استفاده عملیاتی در اقلیم کردستان عراق (KRI) از طریق یک واسطه بوده.

در گزارش رسانههای آلمانی هم اشاره شده که جاسوسافزار تحت نام رمز Condor به مقامات کردستان عراق تحویل داده شده بود. حکومت اقلیم کردستان همچنین با سایر فروشهای جاسوسافزار هم مرتبط بوده، مانند فروشهایی که توسط واسطهای به نام Ben Jamil انجام شده بود.

فعالیت مشکوک در پاکستان

Insikt Group شاخصهایی از زیرساختی شناسایی کرده که احتمالا به استفاده از Predator در پاکستان مرتبط هستش. با این حال، بر اساس این شاخصها مشخص نیست که این زیرساخت برای حمله به اهداف داخل یا مرتبط با پاکستان بوده، یا اینکه مشتری از داخل پاکستان فعالیت میکرده. بر اساس همین شواهد، Insikt Group ارزیابی میکنه که هدفگیری احتمالا روی افرادی متمرکز بوده که در منطقه بلوچستان یا مرتبط با اون هستن.

راهکارهای مقابله:

- استفاده از IoCها برای شناسایی آلودگیهای قبلی یا جاری و مانیتورینگ Predator یا بدافزارهای دیگه با Recorded Future Intelligence Cloud

- حفظ ذهنیت امنیت جمعی و مراقبت از میزان در معرض خطر بودن خود و اطرافیان

- احتیاط در برابر حملات فیشینگ هدفمند و تایید پیامها یا پیوستهای غیرمنتظره قبل از تعامل با اونا

- کاهش برنامهها و ابزارهای غیرضروری جهت کم کردن سطح حمله

- بروزرسانی کامل دستگاههای موبایل

- فعالسازی Lockdown Mode در دستگاههایی که ازش پشتیبانی میکنن.

- استفاده از ad-blocker و محدود کردن شناسههای ردیابی تبلیغاتی.

چشمانداز:

تحقیقات جدید Insikt Group دید عمیقتری نسبت به شبکه سازمانی Intellexa ارائه میده و نشان میده که مجموعهای از نهادهای به هم پیوسته وجود دارن که احتمالا نقشهای عملیاتی متفاوتی ایفا میکنن.

با وجود افشاگریهای عمومی و محدودیتهای بینالمللی، Intellexa همچنان فعاله و این موضوع نشان میده صنعت جاسوسافزارهای تجاری چقدر انعطاف پذیر و مقاوم شده. یافتهها همچنین نشان میده که ردیابی و تحلیل جاسوسافزارهای پیشرفتهای مانند Predator بطور فزایندهای پیچیده است، نه تنها به دلیل تکنیکهای در حال تکامل اکسپلویتها و تحویل، بلکه به دلیل ساختارهای مبهم شرکتهای جهانی که چنین عملیاتی رو امکانپذیر و مبهم میکنن. این امر با گسترش بیشتر چنین قابلیتهایی همراه است که فناوریهای تهاجمی که زمانی انحصاری بودن رو بسیار گستردهتر در دسترس بقیه قرار میده. در عصری از گسستگی جهانی، درگیری و تغییر قدرت، تقاضا برای این قابلیتها همچنان رو به افزایش است، چون اطلاعات مربوط به فعالیتها، افکار و خلاقیتهای افراد به ابزاری برای کنترل سیاسی، اقتصادی و اجتماعی تبدیل شده.

Insikt Group با نگاهی به آینده، هرچند نه جامع، ارزیابی میکنه که چندین الگوی کلیدی در حال شکل دهی به مسیر اکوسیستم جاسوسافزار هستن. فرآیند تکه تکه شدن به وضوح در حال انجام است و شرکتها به طور فزایندهای در امتداد خطوط ژئوپلیتیکی تقسیم میشن: برخی از نهادها که قبلا تحریم شدن به دنبال مشروعیت و دسترسی به بازارهای غربی از طریق خرید هستن، در حالیکه برخی دیگر به سمت مناطقی با نظارت کمتر رو میارن (1, 2). این تکهتکه شدن با دگرگونی مداوم بازار همراه است. شرکتهای تازه تأسیس یا تغییر نام داده شده، ظاهر میشن تا جایگزین نهادهای تحریمشده یا منحلشده بشن و اغلب مانند پوششی برای همان عملیاتهای قبلی عمل میکنن یا ادامه دهنده همان ساختارهای پشتپرده هستن. این موضوع تحلیلهای سازمانی و حقوقی رو برای پژوهشهای تهدیدشناسی بسیار حیاتیتر میکنه.

با وجود این تغییرات، یک هسته ی ثابت از افراد و واسطهها همچنان پابرجاست. این افراد مرتبا در شرکتهای مختلف دوباره ظاهر میشن و ستون فقرات حقوقی، مالی و لجستیکی این صنعت رو تشکیل میدن. در همین حال، چالشهای صنعت هم شدیدتر شده. ارزش بسیار بالای فناوریهای جاسوسافزار، بویژه تواناییهای اکسپلویتشون، و محرمانگی شدیدی که پیرامونشون وجود داره، خطر فساد، نشت اطلاعات از داخل و حتی حمله به خود شرکتهای سازنده ی جاسوسافزارهای تجاری رو افزایش میده.

در نهایت، دامنه ی هدفگیری هم بطور مداوم در حال گسترش است. دیگه تنها روزنامهنگاران، فعالان و سیاستمداران هدف نیستن، بلکه مدیران شرکتها و افراد بخش خصوصی هم حالا در میدان هدف قرار دارن. همانطور که پروندههای مربوط به Predator در یونان و Paragon در ایتالیا نشان میده (1, 2). این تحولات نشان میده آنچه بصورت عمومی مشاهده میشه احتمالا فقط بخش کوچکی از یک اکوسیستم جهانی بسیار بزرگتر و عمدتا پنهان است.

یکی از جنبههایی که کمتر گزارش میشه این است که قربانیان برای افشاگری، هزینههای شخصی و حرفهای بسیار سنگینی میپردازن، چون این کار میتونه به روابط تجاری اونا آسیب بزنه، فرصتهای تأمین اطلاعات (مثلا در روزنامهنگاری) رو از بین ببره یا اعتماد رو در جوامعی مثل جامعه امنیت سایبری تحت تأثیر قرار بده.

در مجموع، این پویاییها نشان میده که عملیات جاسوسافزارهای تجاری همچنان در حال تحول و گسترش است و برای کاهش اثرات جهانی آن نیازمند نظارت پیوسته، اقدامات سیاستگذاری هماهنگ و تقویت مقابله بصورت حقوقی و فناوری هستیم.

IoCها گزارش:

|

1 2 3 4 5 6 7 8 9 10 11 |

Domains: badinigroup[.]com birura[.]com gardalul[.]com keep-badinigroups[.]com IP Addresses: 5[.]253[.]43[.]92 38[.]180[.]54[.]77 45[.]86[.]231[.]8 89[.]150[.]57[.]85 |

MITRE ATT&CK :

|

Tactic: Technique |

ATT&CK Code |

|---|---|

|

Resource Development: Acquire Infrastructure: Domains |

T1583.001 |

|

Resource Development: Acquire Infrastructure: Virtual Private Server |

T1583.003 |

|

Resource Development: Acquire Infrastructure: Server |

T1583.004 |

|

Initial Access: Spearphishing Link |

T1566.002 |

|

Execution: Exploitation for Client Execution |

T1203 |

منابع: