با افشای هویت LockBitSupp ، آقای Jon DiMaggio قسمت پنجم از سری مقالات یادداشتهای باج افزار رو منتشر کرد، که در این پست به بررسی اون پرداختیم.

قبلا قسمت دوم با موضوع “داستان یک فعال صنعت باج افزار: Bassterlord” و قسمت سوم با عنوان رازهای لاک بیت در وب سایتمون قرار دادیم و در این پست قسمت پنجم رو پوشش دادیم.

هشدار:

ارتباط با گروههای باج افزاری باید توسط افراد حرفه ای و آموزش دیده صورت بگیره. اگرچه ارتباط با مجرمین خوب به نظر میاد اما انجام این کار ، شما و کارفرمایانتون رو در معرض خطر بزرگی قرار میده. لطفا سعی نکنید مواردی که در این گزارش انجام شده رو تقلید کنید، مگه اینکه تجربه، دانش و مهارت لازم برای انجام چنین اقداماتی رو داشته باشید. به قول معروف این حرکات تو خونه انجام ندید.

شروع یک پایان:

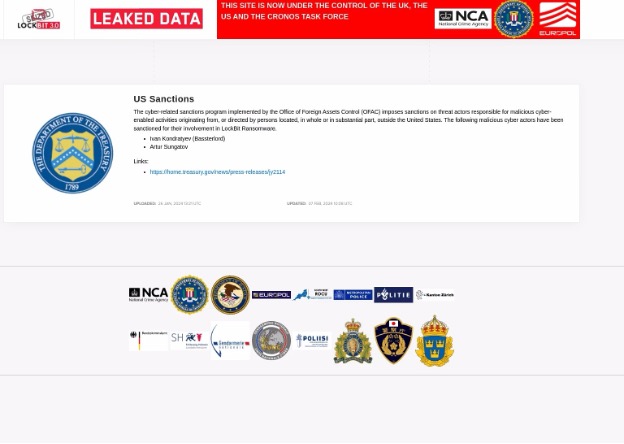

در 19 فوریه 2024، آژانس ملی جرائم (NCA)، سایت نشت داده های گروه باجافزار LockBit رو از کار انداخت. این اقدام NCA بخشی از یک تلاش چند مرحلهای با عنوان Operation Cronos بود. ما مرحله اول رو، در روز از کار انداختن سایت مشاهده کردیم، زمانی که NCA بازدیدکنندگان سایت دارک وب LockBit رو با بنر توقیف روبرو کرد:

در حالیکه ما، فقط شاهد بنر توقیف بودیم، NCA ضربه مهمتری به جنایتکاران زده بود. اونا منابع و زیرساختهای بازیگران برای پشتیبانی و مدیریت عملیات مجرمانه رو بطور کامل تحت کنترل داشتن. مهمتر اینکه، NCA قبل از اختلال، مدتی در زیرساختهای لاک بیت بوده و از نزدیک فعالیت اونارو رصد و اطلاعاتی رو هم جمع آوری کرده.

همچنین NCA یسری کلید رمزگشا هم پیدا کرده بود که به قربانی های اخیر این امکان رو میداد که بدون پرداخت باج، فایلهاشون رو رمزگشایی کنن. همچنین نسخه ی جدید لاک بیت یعنی LockBit 4.0 رو هم بدست آوردن و اونو برای آنالیز در اختیار محققای ترندمیکرو قرار دادن.

عملیات روانی :

مرحله دوم Operation Cronos در تاریخ ۲۰ فوریه آغاز شد. NCA بازدیدکنندگان سایت رو به یک سایت جدید هدایت کرد که از نظر ظاهری شبیه به سایت نشت دادههای LockBit بود. این سایت از رنگها و المانهای مشابهی استفاده میکرد، اما بجای پستهای قربانیان باجافزار، مجرمان به قربانی تبدیل شده بودن. طی پنج روز آینده، NCA کیفرخواستها و تحریمهایی علیه مجرمین LockBit منتشر کرد که بصورت پستهای victim در سایت کنترل شده توسط NCA نمایش داده شد. میتونید نمونهای از یکی از این پستهارو در زیر مشاهده کنید، که در اون نام دو افیلیت LockBit به همراه لینکی به یک بیانیه مطبوعاتی با جزئیات کیفرخواستهایی که NCA در سایت نشت جدید به نمایش گذاشته ، اومده:

به عنوان بخشی از مرحله دوم، NCA پیامهای شخصی برای افیلیتهایی که در حملات باجافزار LockBit شرکت داشتند، تنظیم کرد. افیلیتها وقتی که به پنل باجافزار LockBit لاگین میکردن، مستقیماً پیام شخصیشون رو از NCA دریافت میکردن. این پیام به هر یک از افیلیتها اطلاع میداد که مجریان قانون نام کاربری پنل اونا، آدرسهای کیف پول ارز دیجیتال، سوابق چت مذاکره با قربانیان، آدرسهای IP برای ورود به پنل و رونوشت مکالمات اونا با رهبر گروه، LockBitSupp رو جمع آوری کردن.

در اصل، NCA بصورت مخفی رو سر مجرمان ایستاده بود و تمام حرکات اونارو زیر نظر داشت و میخواست مطمئن بشه که از این موضوع باخبرند. فقط میشه تصور کرد که افیلیتها چقدر غافلگیر شدن، وقتی که وارد پنل شدن و بجای دیدن پنل مدیریتی برای حمله به قربانیان ، پیامی از مجریان قانون دریافت کردن که به اونا خوش آمد میگفت. این امر قطعاً تأثیر روانی بر مجرمان داشت و از همه مهمتر، باعث شد اونا این سوال رو داشته باشن که آیا LockBit همچنان میتونه هنگام استفاده از پلتفرم ، امنیت و ناشناس موندشون رو براشون فراهم کنه. برخلاف اکثر رویدادهای مختل کننده تا به امروز، در مرحله دوم، مجریان قانون از یک عملیات روانی (PSYOP) استفاده کردن. هدف مرحله دوم کاهش اعتماد بین رهبری LockBit و مجرمان حامی عملیات بود.

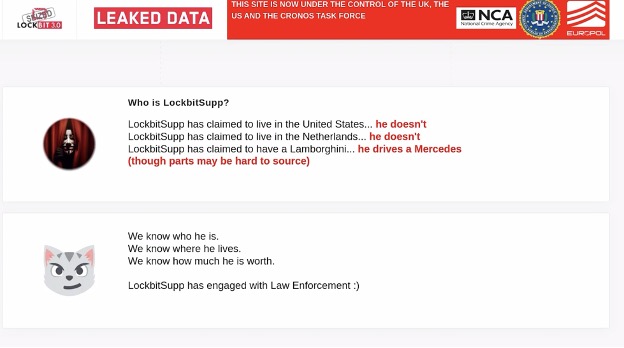

آخرین اقدام مجریان قانون قبل از بستن سایت نشت توقیف شده، افشای هویت LockBitSupp بود. LockBitSupp، درست مانند سایر مجرمین، پست اختصاصی خودش رو از NCA دریافت کرد، که در زیر میتونید اونو مشاهده کنید.

در این پست، NCA یک شمارشگر معکوس قرار داد. با این حال، به دلیلی که فقط خودشون میدونن، NCA تصمیم گرفت هویت LockBitSupp رو فاش نکنه. در پست بالا، میبینید که NCA ادعا میکنه LockBitSupp تصمیم گرفته با مجریان قانون همکاری کنه. محقق دقیقا نمیدونه این به چه معناست، اما این گفته نشون میده که LockBit با NCA همکاری و صحبت میکرده . مهمتر اینکه، اونا یک میم گربه، روی پست قربانی LockBitSupp قرار دادن.

برای کسانی که اغلب با LockBitSupp صحبت میکنن، اهمیت میم های گربه بدنام رو میدونن! محقق زمان زیادی رو صرف تعامل با LockBitSupp کرده و گفته که اون فرد بسیار حرفه ای است و به ندرت شوخی یا صحبت های متفرقه میکنه. برای همین به اون لقب Mr.GrumpyPants داده. تنها چیزی که باعث آزار محقق میشده این بود که Mr.GrumpyPants، که فردی جدی و با فکر است، براش میم های گربه ارسال میکرده.

بنابراین محقق، وقتی پست NCA رو دیده، فهمیده که اونا واقعاً لاگ های ارتباطی LockBit رو جمع آوری و ارزیابی کردن. به نظر میرسه میم های گربه نیز برای اونا غیرعادی بوده ، به همین دلیله که اونا تأثیر یک استیکر گربه رو درک کردن! در حالیکه ممکنه عموم مردم متوجه این موضوع نشن، اما نزدیکان LockBit، مانند افیلیتهای اون، مطمئناً متوجه میشن. باز هم، این نمونه ای از چگونگی استفاده NCA از تاکتیکهای روانشناختی برای نفوذ به ذهن مجرمان LockBit و مهمتر از همه، رهبرشون بود.

NCA در عملیات Cronos با استفاده از تاکتیکهایی فراتر از اونچه معمولاً در عملیاتهای مختلکننده دیده میشه، عمل کرد. اونا فقط سرورها رو از کار ننداختن، بلکه به ذهن تک تک مجرمانی نفوذ کردن که تا به حال با LockBit جرمی مرتکب شده یا همکاری کردن.

بازگشت دوبارهی LockBit :

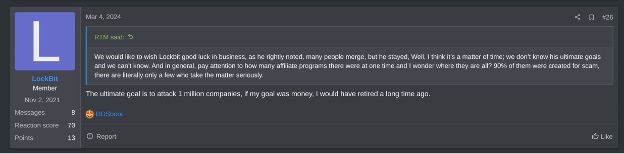

وقتی شما بزرگترین گنگ باجافزار هستید، بخاطر اینکه کارتون سخت شده، تسلیم نمیشید و از بین نمیرید. محقق وقتی برای اولین بار در مورد این عملیات شنیده، میدونسته که LockBit با اسم جدید فعالیت نمیکنه یا به سادگی بازنشسته نمیشه، وقتی پولی که بدست میاره از چیزی که ما در طول عمرمون بدست میاریم، بیشتره. در حالیکه پول مهمه، اما به تنهایی انگیزه LockBit نیست. به نظر عجیب میرسه، اما LockBit صادقانه عاشق کارش است. او همچنین خودخواهی عظیمی داره و بازنشستگی یا بازگشت با نام و عملیاتی جدید تنها کاریه که اگر هیچ انتخاب دیگه ای نداشته باشه انجام میده. محقق گفته حتی اگر من این ارزیابی رو انجام نمیدادم، LockBit چند هفته بعد خودش در یک فروم هک زیرزمینی این گفته.

به همین دلیله که جای تعجب نداشت که LockBit کمتر از یک هفته، زیرساخت جدیدی رو ایجاد کرد. LockBit سایت نشت خودش رو بازسازی کرد که از نظر ظاهری کاملاً شبیه سایت قبلیش بود، با این تفاوت که قربانیان و دادههای بسیار کمتری در اون وجود داشت. اولین قربانی LockBit در سایت جدید، FBI بود. البته، اونا واقعاً قربانی نبودن. LockBit از این پست برای جلب توجه به بازگشت خود و ارسال پیامی به دنیا برای توضیح اونچه اتفاق افتاده بود و اینکه چرا دیگه آسیب پذیر نخواهد بود، استفاده کرد. میتونید جزییاتش رو اینجا بخونید.

طی دو هفته بعد، LockBit شروع به ارسال مطالبی کرد که ادعا میکرد قربانیان جدید هستند؛ با این حال، بسیاری از اونا قربانیان جدید نبودن، بلکه فقط قربانیان اخیر بودن که نام و اطلاعاتشون قبل از اختلال در سایت نشت داده منتشر نشده بود. یکی از قربانیانی که بطور خاص توجه محقق رو جلب کرده، شهرستان فولتون بود که در ایالت جورجیا (ایالات متحده) قرار داره. این یک حرکت عجیب بود زیرا فولتون یکی از قربانیانی بود که قبل از اختلال NCA در سایت نشت منتشر شده بود. LockBit به دلیل پوشش خبری گسترده ای که در سایت نشت قبلیش حول این حمله داشت، فولتون رو به عنوان قربانی جدید به سایت نشتش اضافه کرد.

در این حمله، هکرهای LockBit بسیاری از سیستمهای اداری شهرستان رو از کار انداختن و اطلاعات حساس رو از سیستمهای اونا سرقت کردن و در صورت امتناع فولتون از پرداخت باج، تهدید به افشای اونا کردن. این حمله پیش از اختلال، توجه زیادی از سوی مطبوعات رو به خودش جلب کرد و LockBit اونو فرصتی برای جلب توجه و هیجان به روایت خودش، مبنی بر بازگشت به شرایط عادی تجارت دید. با این حال، اینطور نبود. محقق میگه که این قضیه رو من میدونستم، LockBit و NCA هم میدونستن، اما مردم و رسانهها نمیدونستن. به همین دلایل، LockBit تلاش کرد یک حرکت استراتژیک انجام بده که در صورت موفقیت، سود زیادی براش داشته باشه و در کانالهای رسانهای ایالات متحده سروصدا به پا کنه.

این نقشه یک مشکل داشت. NCA ادعا کرد که سرورهای LockBit رو توقیف کرده و دسترسی LockBit به دادهها، از جمله دادههای شهرستان Fulton رو حذف کرده . حالا، این احتمال وجود داره که یک افیلیت، نسخهای از دادهها رو تهیه کرده باشه، اما یکی از نقاط قوت LockBit برای مجرمین اینه که او ابزار و منابعی رو برای جمعآوری، ذخیره و افشای دادههای قربانیان فراهم میکنه. این یک مزیت مهم برای مجرمین است چون ذخیره و انتقال حجم زیادی از داده ها در دارک وب کار آسونی نیست. قبل از این سرویس، بسیاری از مجرمین باج افزار داده ها رو در سرویس های اشتراک گذاری فایل در دسترس عموم ذخیره و توزیع میکردن. مشکلی که اونا باهاش مواجه میشدن این بود که برای مجریان قانون و ارائه دهنده خدمات بسیار آسون بود که دسترسی رو قطع کنن و مجرمین رو دست خالی بذارن.

اینکه LockBit در نشت داده های قربانیان مشکل داشت، در سومین شماره از یادداشتهای باجافزار اشاره شده و این یک مشکل بزرگ برای گروه بود. بنابراین، وقتی LockBit، فولتون رو در سایت جدید منتشر کرد، برای محقق سوال بوده که آیا واقعاً دادهها رو در اختیار داره یا نه. همونطور که مشخص شد، LockBit خالی بسته بود. اون در جریان توقیف، دسترسی به دادهها رو از دست داد و امیدوار بود که فولتون به جای اینکه ریسک نشت اطلاعاتشون رو بپذیره، باج رو پرداخت کنه. با نزدیک شدن به پایان زمان تعیین شده، LockBit پست رو حذف کرد تا آبروش رو حفظ کنه و اینطور وانمود کرد که فولتون باج رو پرداخت کرده، که طبق گفته فولتون این کار رو انجام ندادن و هیچ مدرکی مبنی بر پرداخت قابل توجه ارز دیجیتال به کیف پولهای شناخته شده LockBit در اون بازه زمانی وجود نداره. هرکسی که دقت میکرد، میتونست اوضاع رو پیشبینی کنه. LockBit به دردسر افتاده بود و با وجود تلاشهاش برای متقاعد کردن دنیا به بازگشتش، با مشکل روبرو بود. با این حال، محقق میگه مدتها پیش یاد گرفتم که LockBit رو دست کم نگیرم، و به همین دلایل، از زمان اختلال، عملیات و تحولات رو به دقت زیر نظر داشتم.

رستاخیز:

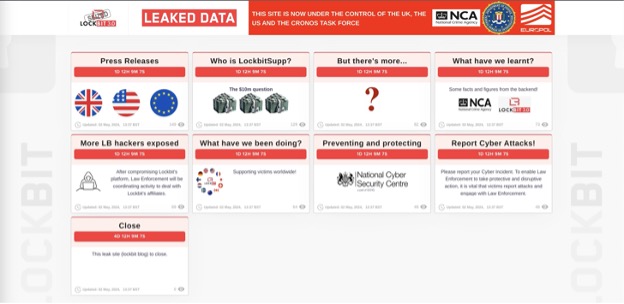

محقق با مونیتور کردن سایتها و زیرساخت مجرمین، از تغییرات اونا مطلع میشه. برای این کار، بصورت روزانه اعلانهایی از وضعیت اونا دریافت میکنه. یکشنبه، ۵ مه، اعلانی رو از آنلاین شدن lockbitapt2d73krlbewgv27tquljgxr33xbwwsp6rkyieto7u4ncead[.]onion دریافت میکنه که اولش فکر میکنه خطایی در سرویسی که ازش استفاده میکنه، رخ داده.این لینک مرتبط به دامنه ی سایت نشتی هستش که در عملیات Cronos در دسترس مجریان قانون بود. بنابراین، وقتی که هشدار رو دیده، بلافاصله به سایت رفته تا ببینه آیا واقعاً آنلاین شده یا نه. سایت بالا بود و این LockBit نبود که سایت رو برگردونده بود؛ این ادامه عملیات Cronos بود. NCA پستهای قربانیان رو در سایت با اطلاعات جدید بروزرسانی کرد، که در زیر میتونید ببینید.

با توجه به اینکه پستها در 2 مه ایجاد شده، محقق میگه نمیدونه که آیا سایت به مدت سه روز آنلاین بوده و کسی متوجهش نبوده یا اینکه سایت در 5 مه آنلاین شده یا اینکه NCA در 2 مه سایت رو آنلاین کرده. پست ها داده ی خاصی نداشت و در هر پست متن زیر درج شده بود:

مهمترین پستی که درج شده بود، “LockBitSupp کیه؟” بود، که همون تصویر و تیزر تبلیغاتی بود که NCA در اوایل فوریه منتشر کرده بود، اما شمارش معکوس اکنون ریست شده بود و قرار بود در تاریخ ۷ مه منقضی بشه. به نظر میرسه رابطه بین NCA و LockBit تیره و تار شده و مجریان قانون در حال پیشروی و برنامه ریزی برای افشای عمومی فردی هستند که پشت هویت LockBitSupp قرار داره. همچنین قرار بود یک بیانیه مطبوعاتی و اطلاعات بیشتر در مورد پیشرفت تحقیقات برای تاریخ ۷ مه برنامه ریزی بشه. این مرحله سوم عملیات Cronos بود. در گذشته، FBI زیرساختها رو از کار مینداخت، اطلاعات رو منتشر میکرد و در همون روز کیفرخواستها رو صادر میکرد.

تهدید به افشای اطلاعات حساس، مانند افشای هویت یک بازیگر مهم در یک سازمان مجرمانه، فقط یک هدف داره. مخدوش کردن افکار هدف. هر کسی که پشت LockBiSupp باشه، با دیدن این مطلب متوجه میشه که بزودی کل دنیا میفهمه که اون دقیقا کیه. این موضوع احتمالا باعث استرس و اضطراب زیادی برای کسی میشه که تمام عمرش رو در سایه ها زندگی کرده.

LockBitsupp سالها FBI رو مورد تمسخر قرار داده بود و میگفت که اونا احمقتر از اونی هستن که بتونن دستگیرش کنن. اما به نظر میرسه FBI از اون چیزی که LockBitsupp فکرش میکرد باهوش تره.

افشای هویت :

مرحله چهارم عملیات Cronos ، روز سهشنبه ۷ مه ۲۰۲۴ آغاز شد. هدف از مرحله چهارم، شناسایی و افشای عمومی مجرم پشت عملیات Lockbit است. این مرحله اغلب به اشتباه درک میشه. ممکنه بپرسید که چرا وزارت دادگستری آمریکا یک مجرم روس رو متهم میکنه، در حالی که میدونه دستگیری او به شدت بعیده، چون روسیه جرایم سایبری علیه نهادهای مستقل مشترکالمنافع (CIS) رو جرم نمیدونه. وزارت دادگستری تصویر بزرگتری رو در نظر داره. متهم کردن یک مجرم سایبری روس، اهداف متعددی داره. اول اینکه، این یک افشاگریه. این کار هویت فردی که مرتکب جرم شده رو افشا میکنه و در مورد مجرمین برجسته، نقش عملیات روانی [PSYOPs] داره که قبلاً در مورد اون صحبت کردیم.

به یاد داشته باشید، فقط مجریان قانون نیستند که خواهان سقوط لاکبیت هستن. بسیاری از مجرمین دوست دارن افیلیت های لاکبیت رو جذب و در زنجیره جنایت پیشرفت کنن. شبیه به کاری که لاکبیت میخواست با REvil انجام بده. مجرمی که تحت تعقیب قرار گرفته، دائما باید مراقب اطراف خود باشه و این باعث میشه که انجام جرم با زیر نظر بودن همه، سختتر بشه. این کار اونارو متوقف نمیکنه، اما به خاطر داشته باشید که هدف برهم زدن و سختتر کردن کار مجرم است. این کار به اون هدف کمک میکنه و نگرانیهای جدیدی رو برای مجرم تحت تعقیب ایجاد میکنه. همونطور که بعدا توضیح خواهم داد، زمانی که کیفرخواست و تحریم اعمال بشه، تأثیر بسیار بیشتری داره.

در قسمت بعد، محقق میخواد در مورد فرد پشت شخصیت LockBitsupp صحبت کنه. محقق گفته: بطور کلی، در پرونده های باجافزار، سعی میکنه با نفوذ به گروه با استفاده از شخصیتهای جعلی یا صحبت مستقیم با اونا، جنبه های مهمی رو از دیدگاه داخلی گروه کشف کنه. اما امروز میخواد برعکس عمل کنه و چیزهایی در دنیای واقعی در خصوص این فرد رو افشا کنه. تمرکزش روی این نیست که جرایمش رو نشون بده، چون این کار رو در دو سال گذشته در تحقیقات قبلی خودش بطور گسترده انجام داده. در عوض، میخواد وجه دیگه ای از اون رو به ما نشون بده و جزئیاتی رو در مورد تأثیر عملیات Cronos روی باجافزار به اشتراک بذاره. حالا بیایید با LockBitsupp واقعی آشنا بشیم!

اسم من بگو!

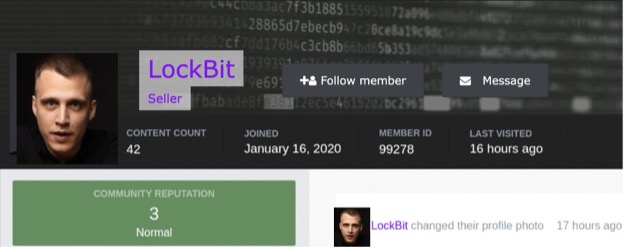

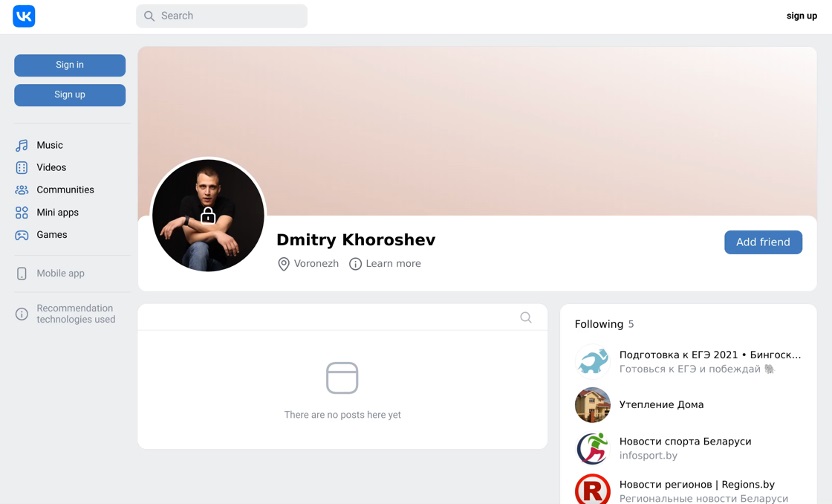

سلام Dmitry !! امروز وزارت دادگستری هویت LockBitSupp رو افشا کرد. میخوام شمارو با Dmitry Khoroshev یا همون که اغلبمون میشناسیم یعنی LockBitSupp آشنا کنم.

قبلا LockBitSupp عکس محقق رو بعنوان آواتار پروفایلش قرار داده بود، این بار محقق عکس بالا رو منتشر کرده تا حرکت لاک بیت رو یه جورایی جواب بده. خودش گفته این یه حرکت جوانمردانه بوده.

Dmitry در 17 آوریل 1993 در روسیه بدنیا اومد و در حال حاضر در Voronezh زندگی میکنه. ایشون صاحب چندین کسب و کار قانونی در Voronezh هستش، مرسدس بنز سوار میشه. البته قبلا مزدا6 داشته. همونطور که قبلا گفته لامبورگینی نداره، اگرچه میتونه یکی برای خودش بخره.

Dmitry در جدا کردن اکانت های دنیای واقعی با چیزی که برای ارتکاب جرم استفاده میکنه واقعا حرفه ای عمل کرده و این یکی از دلایلیه که منجر به طولانی شدن شناسایش شده.

در زندگی قانونی او، Dmitry همچنین یک تاجر بااستعداد است. ایشون چندین شرکت و وب سایت رو برای سازمان هایی در روسیه ثبت و ایجاد کرده که محقق با جستجوی نام و موقعیت مکانیش اونارو پیدا کرده. برخی از این اطلاعات به صورت عمومی در دسترس نبودن، بنابراین محقق تصمیم گرفته از روش LockBit استفاده کنه و از اطلاعات شخصی سرقت شده در دارک وب برای کسب اطلاعات بیشتر در مورد Dmitry استفاده کنه! طنز تلخی است، نه؟

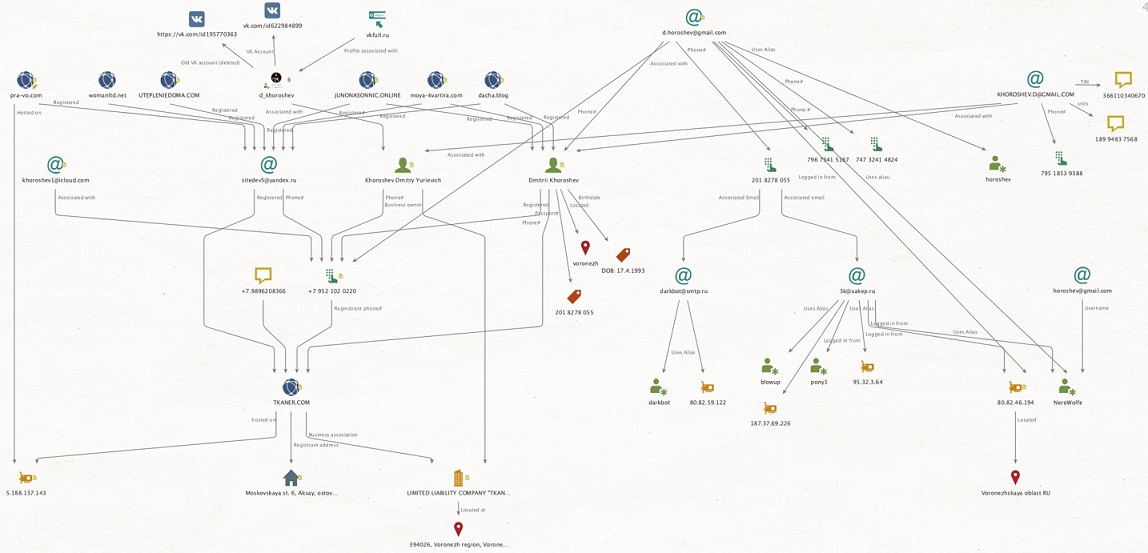

در زیر محقق نموداری با تمام اطلاعاتی که پیدا کرده و اینکه چگونه همه ی اونارو به به Dmitry مرتبط کرده، آورده. این نمودار به شما کمک میکنه تا ببینید چگونه برای شناسایی اطلاعات به اشتراک گذاشته شده در بقیه این گزارش، نقاط رو به هم متصل کنید. محقق گفته که به تمام کشفیاتش نمیپردازه، اما شما تمام اطلاعات لازم برای تحقیق شخصی رو خواهید داشت. همچنین قبل از عمومی کردن این اطلاعات، برخی از اطلاعات شخصی رو از نمودار حذف کرده. LockBitsup مجرم بدون اخلاقیه، اما محقق اینطور نیست و به سطح اون تنزل پیدا نمیکنه.

اولین کسب و کاری که محقق تونسته به Dmitry ربط بده، یک کمپانی روسی با دامنه ی tkaner[.]com هستش که در زمینه فروش آنلاین لباس فعالیت داره که هیچ ربطی به فعالیتهای مجرمانه نداره. تاریخچه رکورد دامنه هارو در زیر میتونید مشاهده کنید :

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 |

Domain: tkaner[.]com “registrant_contact”: { “full_name”: “ Dmitri Khoroshev“, “company_name”: “Private Person”, “mailing_address”: “Kaliningradskaya, 108, kv 61”, “city_name”: “ Voronezh“, “state_name”: “Voronezhskaya oblast”, “zip_code”: “394044”, “country_name”: “Russian Federation”, “country_code”: “RU”, “email_address”: ” sitedev5@yandex[.]ru“, “phone_number”: “+ 7.9521020220“ |

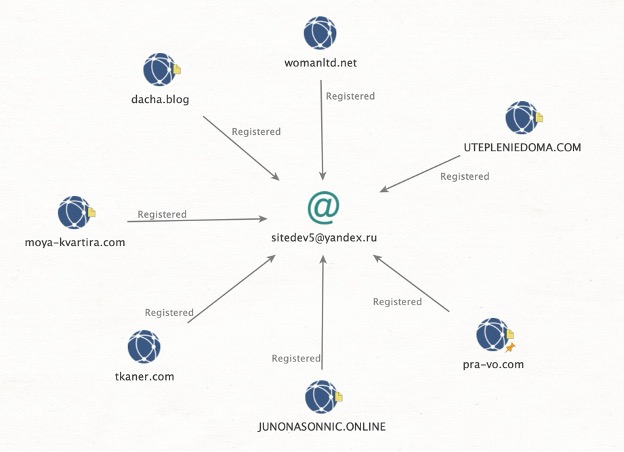

با بررسی ایمیل sitedev5@yandex[.]ru ، محقق به چند دامنه ی دیگه هم رسیده:

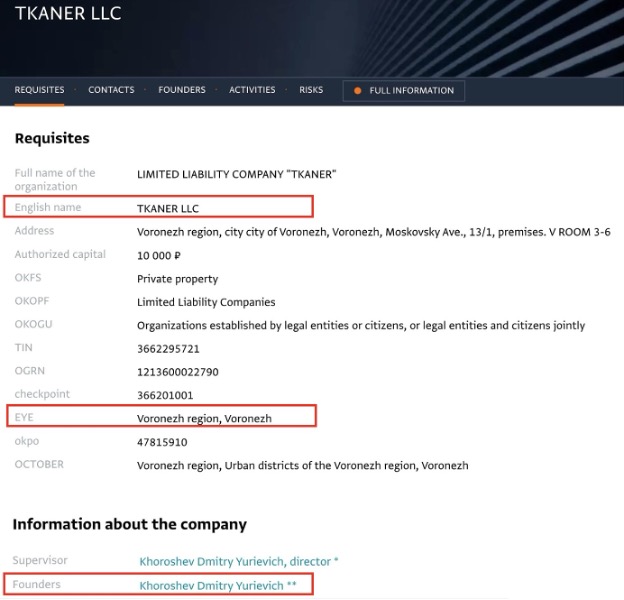

محقق با بررسی بیشتر متوجه شده که Dmitry در جولای 2021، دو سال بعد از فعالیت های مجرمانه باج افزار، شرکت Tkaner رو که بصورت فیزیکی در Voronezh مستقر هستش رو بعنوان یک شرکت با مسئولیت محدود ثبت کرده. محقق میگه شاید از این شرکتها برای پولشویی استفاده میکنه، اما چون وقت نداشته، در این زمینه تحقیق نکرده. در زیر اطلاعات ثبت LLC رو مشاهده میکنید که شرکت رو به Dmitry مرتبط میکنه.

ذر ادامه محقق رفته سراغ شماره تلفن ها و از رو اونا تونسته چند تا ایمیل دیگه رو پیدا کنه. محقق این ایمیلهارو بعنوان اکانتهای اولیه معرفی میکنه، چون اکانتهایی هستن که از اونا برای اعمال مجرمانه استفاده نمیشه.

|

1 2 3 4 |

d.horoshev[@]gmail.com khoroshev1[@]icloud.com khoroshev.d[@]gmail.com horoshev[@]gmail.com |

محقق بعدش رفته سراغ بررسی آدرس ها و یسری شماره تلفن مرتبط با Dmitry رو بدست آورده. یکی از شماره تلفن ها (0220 102 952 7+)، جدید هستش و با اکانتهای اخیر مرتبط هستش. از این شماره در آیفون استفاده میشه، محقق میگه خیلی وسوسه شدم به این شماره زنگ بزنم، اما این کار نکرده، چون معتقده که این شماره فعلی Dmitry هستش. در زیر لیستی از شماره هایی که محقق پیدا کرده رو مشاهده میکنید:

|

1 2 3 4 |

+7 952 102 0220 (Primary) +7 951 853 9388 +7 967 341 5167 +7 473 241 4824 |

همچنین محقق اکانتهای دیگه ای رو پیدا کرده، که آدرسهایی هستن که Dmitry ایجاد کرده که به راحتی با خودش مرتبط نبودن، ولی مشکوک بودن. هر دو از دادههای نشت شده از انجمن روسی، Exploit، به دست اومدن. این بدان معنا نیست که اونا با اکانت LockBit مرتبطند. اما همچنین میتونند اکانتهایی باشن که در داده های سرقت شده فروخته شده یا در انجمن به بیرون درز کردن. اونا حتی ممکنه اکانتهای دزدیده شده ای باشن که Dmitry بدست آورده ، اما محقق فکر میکنه این احتمال کمتری داره چون خودش میتونه اکانتهای جدیدی ایجاد کنه.

|

1 2 |

darkbot[@]smtp.ru 3k[@]xakep.ru (Alias: NeroWolfe) |

LockBitSupp در مورد مهارتهاش در خصوص OPSEC زیاد گفته، اما همونطور که خودش گفته، فقط کافیه یک اشتباه بکنید، تا شناسایی بشید. Dmitry معمولا از VPN استفاده میکنه، اما اون یکبار اشتباه کرده و محقق متوجه این اشتباه شده.

در سال 2022، Dmitry از VPN استفاده نکرده و محقق تونسته IP اون رو شناسایی و بدست بیاره :

|

1 |

80.82.46.194 |

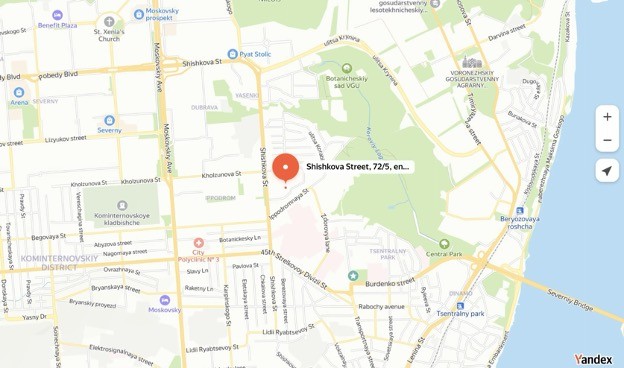

حدس میزنید این آدرس IP به کجا اشاره داره ؟!

علاوه بر مکان آدرس IP، محقق آخرین آدرسی که برای Dmitry پیدا کرده، از سال 2021، نزدیک مکان بالا در زیر بوده که در شکل زیر مشاهده میکنید.

|

1 |

Voronezh, Shishkova Street, 72/5, apartment 165, floor 7, building 165 |

محقق همچنین دو تا اکانت VK مرتبط با Dmitry رو پیدا کرده : (VK یک شبکه اجتماعی معروف در روسیه هستش)

|

1 2 |

https://vk[.]com/id195770363 (Deleted) https://vk[.]com/id622984899 (Active) |

شکل زیر نشون دهنده ی اکانت فعال ایشون هستش. محقق میگه Dmitry براساس فعالیت مجرمانه ای که انجام میده، نمیدونه چرا برای این اکانت، از تصویر خودش استفاده کرده یا اصلا چرا یک اکانت در شبکه اجتماعی داره. این یک حرکت هوشمندانه نیست.

با اینکه اکانت VK دوم Dmitry حذف شده، محقق تونسته یک عکس آرشیو شده از جوونیای Dmitry پیدا کنه :

محقق اعلام کرده: همونطور که می بینید، اطلاعاتی وجود داره که شمارو به Dmirty برسونه، اما من زمانی که به دنبال LockBitSupp میگشتم، هیچ اسمی برای مرتبط کردن اون نداشتم. با این حال، قبل از کیفرخواست لینکی به Dmirty داشتم، اما اهمیت اونو نمیدونستم. می بینید، قبلا یک IOC دریافت کردم، اما یک آدرس ایمیل غیرقابل انتساب بود که وقت زیادی برای بررسی اون صرف نکردم. گفته میشه این آدرس در اوایل عملیات با زیرساخت LockBit مرتبط بوده. دلیل اینکه ارتباط برقرار نکردم اینه که این آدرس به عنوان یک راهنمایی از یک اکانت کاربری تازه ایجاد شده، بدون سابقه برام ارسال شد. من اغلب در پیام های مستقیم نکاتی دریافت میکنم، اما همیشه به جایی نمیرسن و اگر روی تحقیقات دیگه ای مشغول باشم، نمیتونم روی اونا وقت بذارم. خوشبختانه، در اون زمان به سرنخ نگاه کردم، به همین دلیله که امروز اطلاعاتی برای به اشتراک گذاشتن دارم. در اون زمان، وقتی که به IOC نگاه کردم، من رو به Dmirty رسوند، نه LockBit، و همچنین Dmirty شبیه یک تاجر قانونی به نظر میرسید. به همین دلایل، این سرنخ رو با اطمینان کم ارزیابی کردم و هرگز ارتباطی با زیرساخت LockBit برقرار نکردم و البته هنوز هم ارتباطی برقرار نکردم.

با وجود این، بعد از کیفرخواست، من قدردان هستم، زیرا بدون اون قادر به جمعآوری و انتشار این حجم از اطلاعات نبودم. بنابراین، هر کسی که اطلاعات رو به من رسونده، ازش متشکرم! وقتی کیفرخواست رو دیدم، متوجه شدم که روی یک گنج نشستم. به همین دلیله که این شماره از یادداشتهای باج افزار بطور متفاوتی نسبت به شماره های قبلی نوشته شده . البته، با این حال، چون چند سال اخیر رو صرف تحقیق درباره LockBit کردم، احساس کردم این موضوع خیلی مهم که اونو در این شماره قرار بدم.

پایان:

در این گزارش، اطلاعات اضافی در مورد Dmirty، یکی از اعضای گروه باجافزار LockBit، ارائه شد. لازم به ذکر است که محقق از افشاگری افراد در دنیای واقعی و به اشتراک گذاشتن اطلاعات شخصی اونا (doxxing) به شدت پرهیز میکنه و برای مدت طولانی از این کار دوری کرده.

با این حال، در پی انتشار نام Dmirty توسط وزارت دادگستری در کیفرخواست اخیر، تصمیم گرفته اطلاعاتی رو که در اختیار داشته، به اشتراک بذاره. دلیل محقق اینه که معتقده این اطلاعات برای درک بهتر فعالیتهای LockBit و نحوه عملکرد این گروه مخرب ضروری است.

علاوه بر این، این گزارش نشون دهنده پیشرفتهای اخیر در تاکتیکهای اجرای قانون در مبارزه با گروه های باجافزاری است. محقق امیدواره این اطلاعات برای مقامات دولتی و محققان در ردیابی و دستگیری اعضای LockBit و سایر گروههای باجافزاری مفید باشه.

ترکیب تاکتیکهای عملیات روانی، کیفرخواست و تحریمهای اعلام شده امروز، تأثیر ماندگاری بر LockBit خواهد داشت.

ترکیب کیفرخواست و تحریمهای فدرال، دائماً LockBit رو تحت شعاع قرار میزاره و پرداخت باج به این سازمان جنایتکار رو برای قربانیان غیرقانونی میکنه. چرا افیلیت ها بخوان با LockBit کار کنن، در حالیکه دریافت باج بسیار دشوارتر خواهد شد؟ اونا این کار رو نخواهند کرد. حداقل افراد باهوش این کار رو نخواهند کرد.

از طرف دیگه، اگر بخوایم دیدگاه مخالف رو بررسی کنیم، LockBit یکی از فعالترین گروههای باجافزاری در تمام دوران بوده است. اگر قربانیان نتوانند باج پرداخت کنند، دو اتفاق ممکنه رخ بده. این میتونه شرکتهایی رو که به دلیل هزینه و تأثیر باجافزار قادر به بازیابی نیستند، نابود کنه، اما همچنین میتونه LockBit رو نابود کنه یا حداقل این گروه رو بی اهمیت کنه. محقق فکر میکنه این بهترین حرکت در دراز مدته، چون LockBit طی چهار سال گذشته برای شرکتهای سراسر جهان مانند یک تومور سرطانی عمل کرده. زمان آن فرا رسیده که کارها رو بطور متفاوتی انجام بدیم.

در نهایت، محقق خواسته این گزارش رو با پیامی برای دشمن قدیمیش، LockBitSupp، به پایان برسونه:

LockBitSupp، تو آدم باهوشی هستی. خودت گفتی که دیگه بحث پول نیست و میخوای قبل از توقف، یک میلیون قربانی داشته باشی، اما گاهی باید بدانی کی باید دست بکشی. الان دیگه همون موقعه، دوست قدیمی من. تو همیشه با من روراست بودی و میخوام باهات روراست باشم. پولت رو بردار و برو از زندگیت لذت ببر قبل از اینکه به وضعیتی بیفتی که نتونی. درست مثل REvil، تو هم کارها رو زیادی جلو بردی. وقتشه بری سراغ کار دیگه. ازت متنفر نیستم؛ از کاری که میکنی متنفر هستم و از اینکه امروز هويتت رو لو دادم خوشحال نیستم چون ما مدتهاست همدیگه رو میشناسیم. حقیقت اینه که اگه من این کار رو نمیکردم، کس دیگهای انجامش میداد. برای تو به عنوان یه رقیب احترام زیادی قائل هستم و نمیتونم تحمل کنم که یه دلقک با یه کتابچه راهنمای OSINT تو رو تجزیه و تحلیل کنه، که الان با شناخته شدن هویتت همین کافیه. با سابقهای که داریم، این کار باید از من سر میزد. وقتشه بری سراغ کار دیگه.